Linux下OP-TEE机制详解与TrustZone技术

版权申诉

176 浏览量

更新于2024-06-16

1

收藏 1.4MB DOCX 举报

"本文主要分析了Linux系统下的OP-TEE机制,这是一种基于Arm TrustZone技术的可信执行环境(TEE)。OP-TEE与Linux内核协同工作,为受信任的应用程序提供服务,遵循GlobalPlatform API规范。文章探讨了TrustZone硬件架构在Arm芯片上的支持情况,以及OP-TEE的设计目标和组成部分。"

在现代移动和物联网设备中,安全已经成为了一个至关重要的考虑因素。Arm TrustZone技术自armv6以来就被引入,为SoC设计者提供了一种构建安全框架的方法,以抵御多种威胁。在armv7、armv8及Cortex-A、M系列处理器中,TrustZone得到了进一步增强,提供了硬件级别的隔离,使得安全和非安全世界之间可以有效地划分。

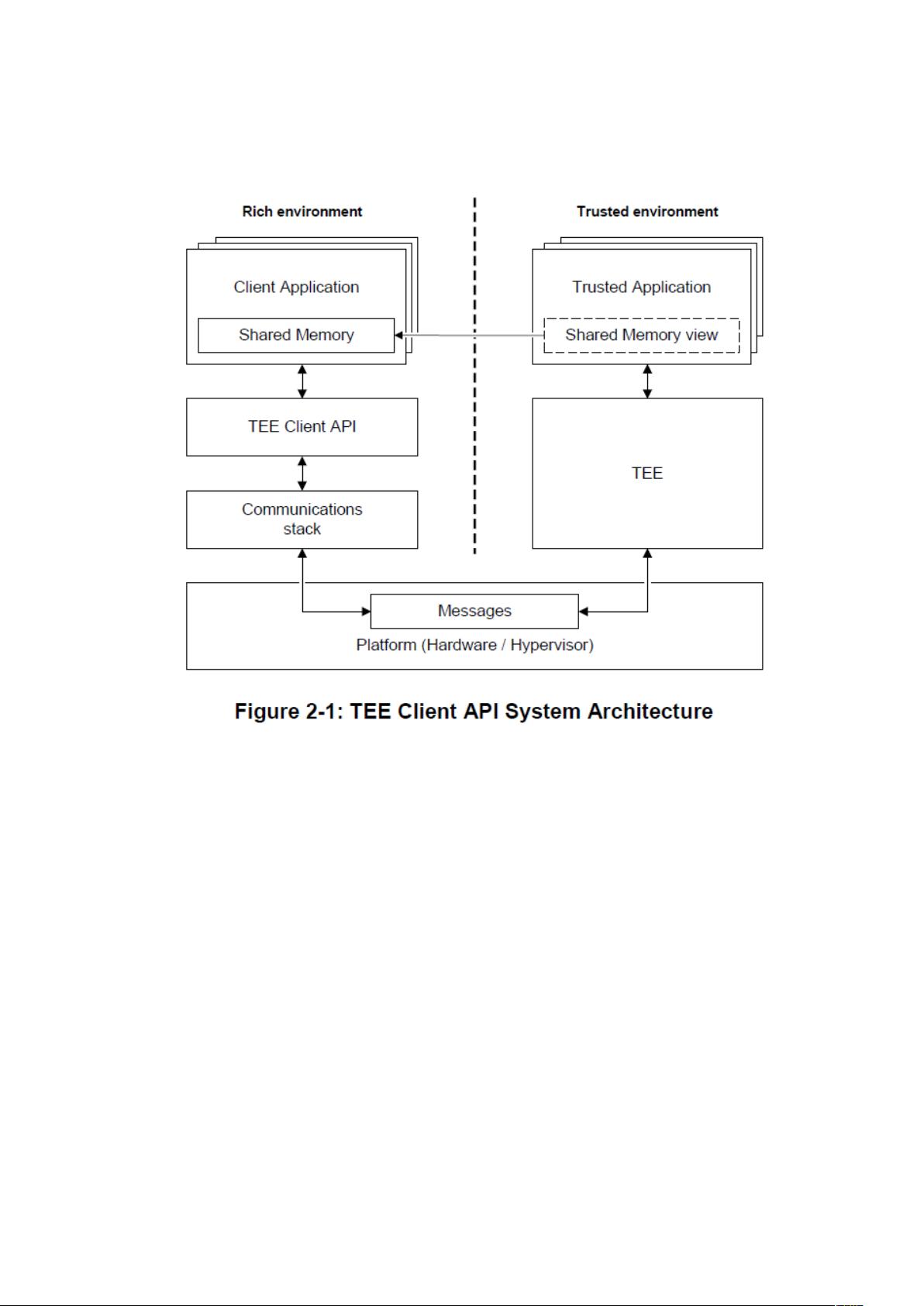

OP-TEE(Optimized Trusted Execution Environment)是基于TrustZone构建的TEE,它在Arm的安全特权层(如v7-A的EL-1或v8-A的SP-1)上运行,实现了TEE Internal Core API v1.1.x和TEE Client API v1.0。这两个API标准由GlobalPlatform组织定义,确保了与受信任应用和非受信任环境之间的通信规范。

OP-TEE的设计目标包括:隔离,确保受信任应用与非安全操作系统之间的安全性;小体积,以便在有限的片上存储器中运行;以及可移植性,适应不同的硬件平台和多操作系统环境。为了实现这些目标,OP-TEE包含了多个组件:

1. **optee-os**:这是安全特权层,直接运行在硬件提供的安全环境中。

2. **libutee**:一套安全用户空间库,专门针对可信应用程序的需求而设计。

3. **optee_linuxdriver**:Linux内核中的TEE框架和驱动程序,已合并到4.12及更高版本的官方内核树中。

4. **libteec**:Linux用户空间库,根据GlobalPlatform TEE客户端API规范设计,供用户空间应用程序使用。

5. **tee-supplicant**:守护进程,处理来自Linux用户空间的请求,与TEE OS的远程服务交互。

6. **xtest**:测试套件,用于验证OP-TEE的功能和API一致性。

7. **示例和工具**:包括一些示例应用程序和可信应用程序,以及辅助的构建和调试工具。

OP-TEE通过这些组件实现了安全服务的高效交付,同时保持了与Linux系统的紧密集成。通过这样的机制,开发者可以创建和运行安全敏感的应用,如密钥管理、加密解密和隐私保护服务,确保了数据和系统的安全性。

2010-06-02 上传

126 浏览量

124 浏览量

137 浏览量

175 浏览量

353 浏览量

167 浏览量

169 浏览量

一叶知秋yyds

- 粉丝: 730

- 资源: 58

最新资源

- 靛蓝1

- 简洁大气喜庆新年风春节主题ppt模板

- mysql安装配置详细教程.zip

- CATS Movie HD Wallpapers Theme-crx插件

- 屏蔽鼠标右键特效代码

- PHP实例开发源码-易运维(一站式运维管理系统) v2.0.zip

- 创建任意多个文件和文件夹的python脚本,用于测试create.zip

- AI_CS6_SDK_Win_682.6 版本

- 2020_1_CDM_AppHerois:不能重复使用SQLite的布局,不希望使用任何其他东西

- Needs More Glitter-crx插件

- Yahtzee-JS:Yahtzee(始于2002年)-HTML,JavaScript和CSS

- 最新vscode安装教程.zip

- jq鼠标滚动视差效果特效代码

- github-users-finder:一个简单的GitHub users finder应用程序

- 2015 0ctf exploit freenote 400.rar

- Windows下与USB通信、HID通信源码