ThinkPHP v3.2.x SQL注入与文件读取反序列化POP链解析

需积分: 0 20 浏览量

更新于2024-08-05

收藏 5.48MB PDF 举报

"ThinkPHP v3.2.X版本中的SQL注入与文件读取漏洞通过反序列化POP链进行利用的详细分析"

在ThinkPHP v3.2.*版本中,存在SQL注入和文件读取的安全漏洞,主要是由于框架对对象反序列化过程中的不安全操作引起的。这些漏洞可以通过构造特定的POP(Payload On PHP)链来触发,从而允许攻击者执行恶意代码或获取敏感数据。

测试环境配置为MACOS操作系统,PHP 5.4.45版本,以及ThinkPHP 3.2.3版本。首先,通过Composer快速创建一个基于ThinkPHP 3.2.3的项目,然后访问首页,框架会自动生成默认控制器并允许创建测试用的Action。

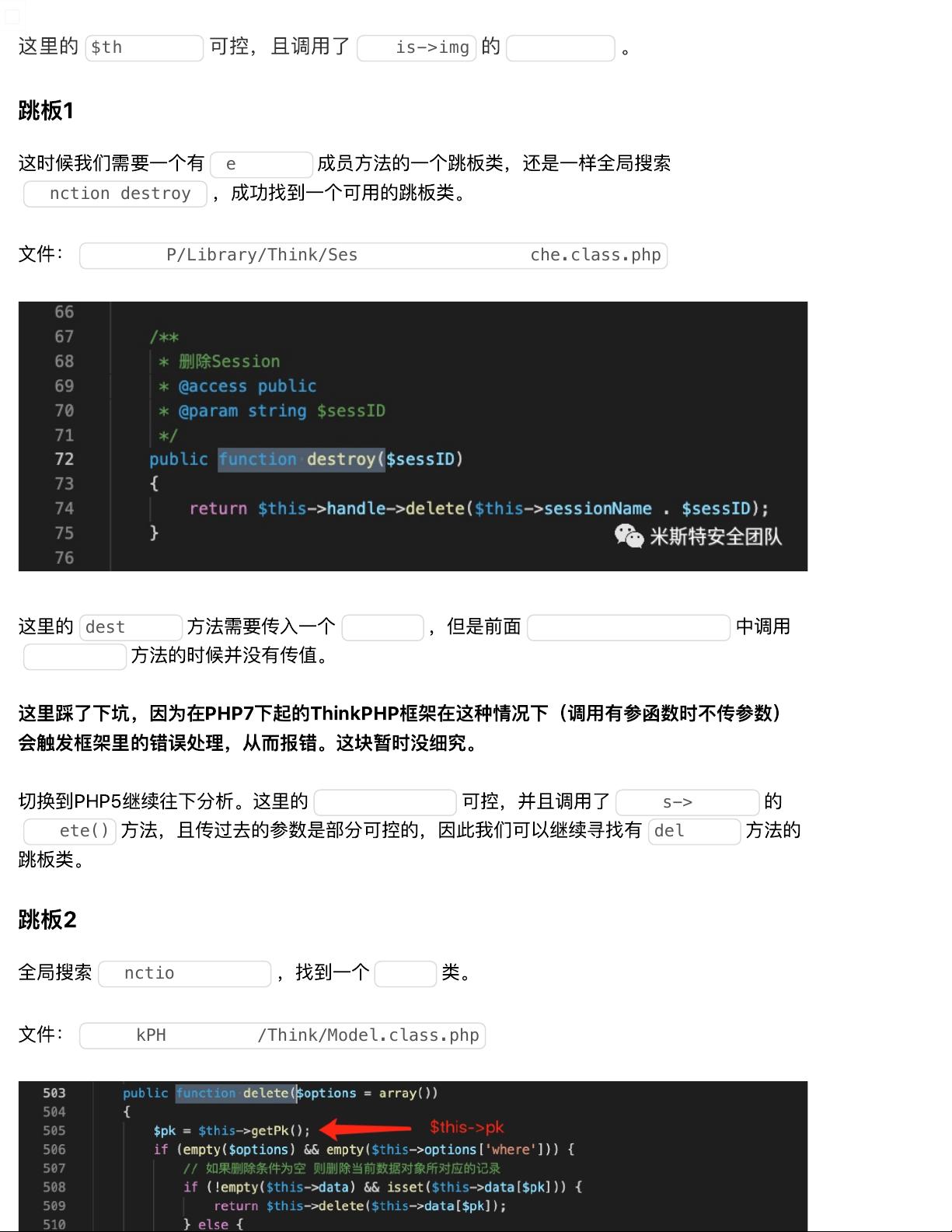

POP链分析始于查找可利用的`__destruct()`方法。在`/ThinkPHP/Library/Think/Image/Driver/Imagick.class.php`文件中,发现`$this->img`变量可以被控制,并且会调用`$this->img`的`destroy()`方法。为了进一步利用,需要一个具有`destroy()`方法的跳板类。在`/ThinkPHP/Library/Think/Session/Driver/Memcache.class.php`中找到了这样的类,但其`destroy()`方法需要一个`sessID`参数,而在`Imagick`类中未传递该参数。在PHP7环境下,这会导致错误并阻止执行,因此需要切换回PHP5环境。

在PHP5环境中,`Memcache`类的`$this->handle`变量可控,调用了`delete()`方法,参数部分可控。接下来,通过全局搜索`function delete()`,在`/ThinkPHP/Library/Think/Model.class.php`文件中找到了Model类,其中的`$pk`(主键)是完全可控的。`$options['where']`和`$this->options['where']`这两个属性允许攻击者控制某些条件,使得代码能够走到第509行。

在第509行,Model类再次调用了自身的方法,这就为攻击者提供了机会。通过精心构造的数据,攻击者可能能够执行SQL注入,改变数据库中的数据,或者利用文件读取漏洞访问服务器上的敏感文件。

这个漏洞利用的关键在于找到一系列具有特定方法(如`__destruct()`、`destroy()`和`delete()`)的类,通过这些类之间的连锁调用来达到执行恶意代码的目的。修复此类漏洞通常涉及对框架的源代码进行审查,确保在处理用户输入时进行严格的验证和过滤,同时避免在不受控制的情况下调用敏感方法。对于ThinkPHP框架的使用者来说,及时更新到安全版本以防止类似的安全问题是非常重要的。

2022-08-03 上传

2022-09-14 上传

174 浏览量

2022-08-03 上传

2022-08-03 上传

点击了解资源详情

点击了解资源详情

2023-12-18 上传

普通网友

- 粉丝: 23

- 资源: 319

最新资源

- Python中快速友好的MessagePack序列化库msgspec

- 大学生社团管理系统设计与实现

- 基于Netbeans和JavaFX的宿舍管理系统开发与实践

- NodeJS打造Discord机器人:kazzcord功能全解析

- 小学教学与管理一体化:校务管理系统v***

- AppDeploy neXtGen:无需代理的Windows AD集成软件自动分发

- 基于SSM和JSP技术的网上商城系统开发

- 探索ANOIRA16的GitHub托管测试网站之路

- 语音性别识别:机器学习模型的精确度提升策略

- 利用MATLAB代码让古董486电脑焕发新生

- Erlang VM上的分布式生命游戏实现与Elixir设计

- 一键下载管理 - Go to Downloads-crx插件

- Java SSM框架开发的客户关系管理系统

- 使用SQL数据库和Django开发应用程序指南

- Spring Security实战指南:详细示例与应用

- Quarkus项目测试展示柜:Cucumber与FitNesse实践