深度解析:PE、PDF、HTML恶意程序分析与检测

版权申诉

57 浏览量

更新于2024-07-03

收藏 740KB PPTX 举报

本资源是一份关于恶意程序分析与检测方法的PPT,主要聚焦于信息安全领域,特别是针对PE、PDF和HTML类型的恶意程序进行深入探讨。内容涵盖了恶意程序的定义、分析工具的使用以及不同类型的恶意程序特征,其中重点讲解了PE病毒的静态信息预判、行为分析和简单检测方案。

一、恶意程序概述与分类

1. 恶意程序定义:这类程序旨在对计算机系统或网络造成破坏,窃取信息或进行自我传播。

2. 分析工具:包括动态分析工具如Ollydbg、Windbg,静态分析工具如IDA,虚拟机环境如Vmware,十六进制编辑器010Editor,主机入侵防御系统(HIPS)监控软件,XueTr和ARK类工具,以及在线沙箱服务如 VirusTotal。

3. 分类方式:按照文件格式,如PE(Portable Executable)、PDF、OLE2、Flash、HTML等。

4. 讲解重点:着重讲解PE、PDF和HTML类型的恶意程序。

二、PE病毒分析

1. 文件静态信息预判:

- A1. 恶意程序可能会模仿微软文件的版本信息,例如特定MD5值的样本。

- A2. 伪装成微软文件的木马。

- B. 版本信息随机化,增加识别难度。

- C1 和 C2. Exe和Dll文件可能互相伪装,以混淆分析。

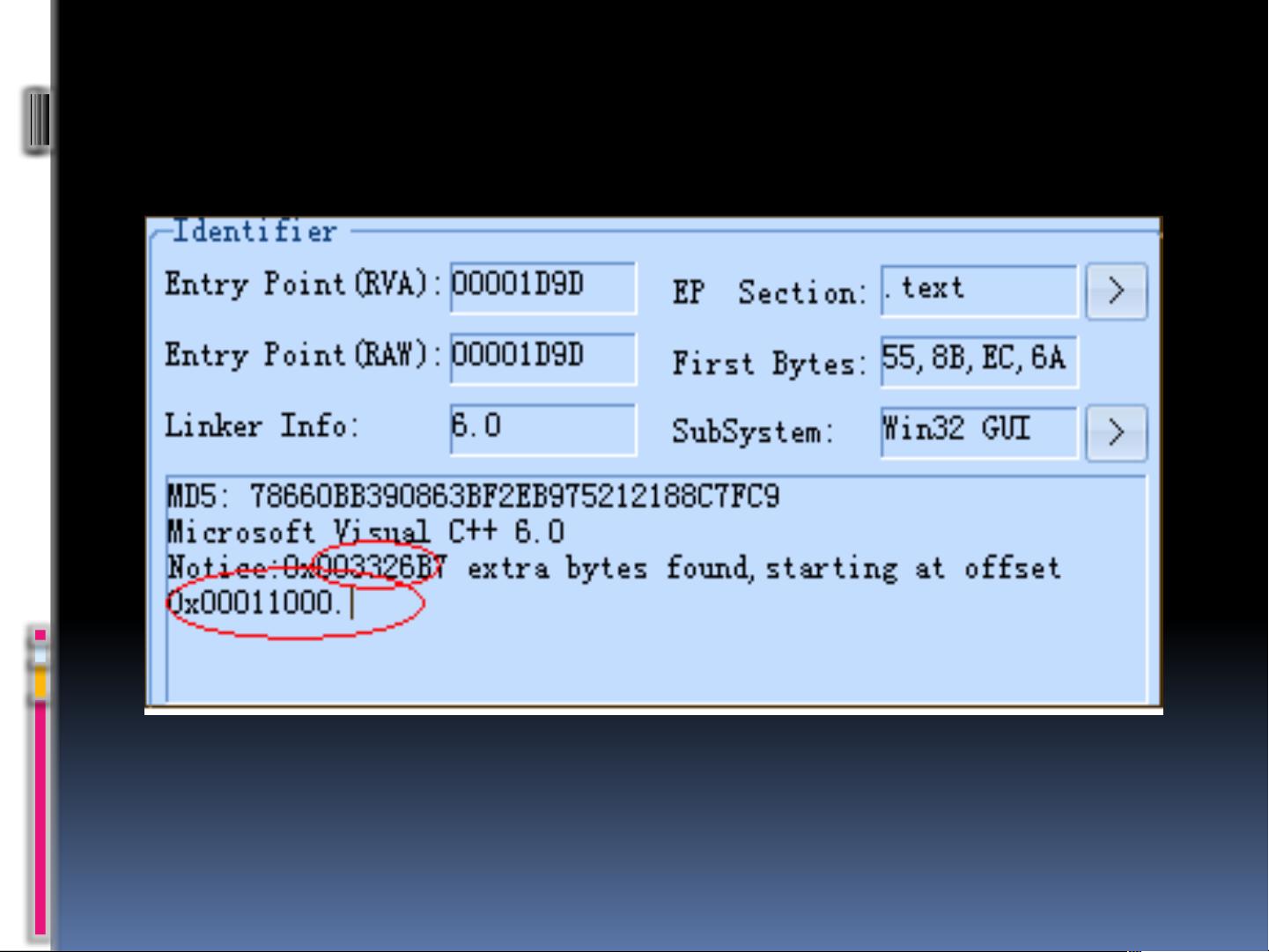

- D. 额外数据段可能是隐藏恶意代码的地方。

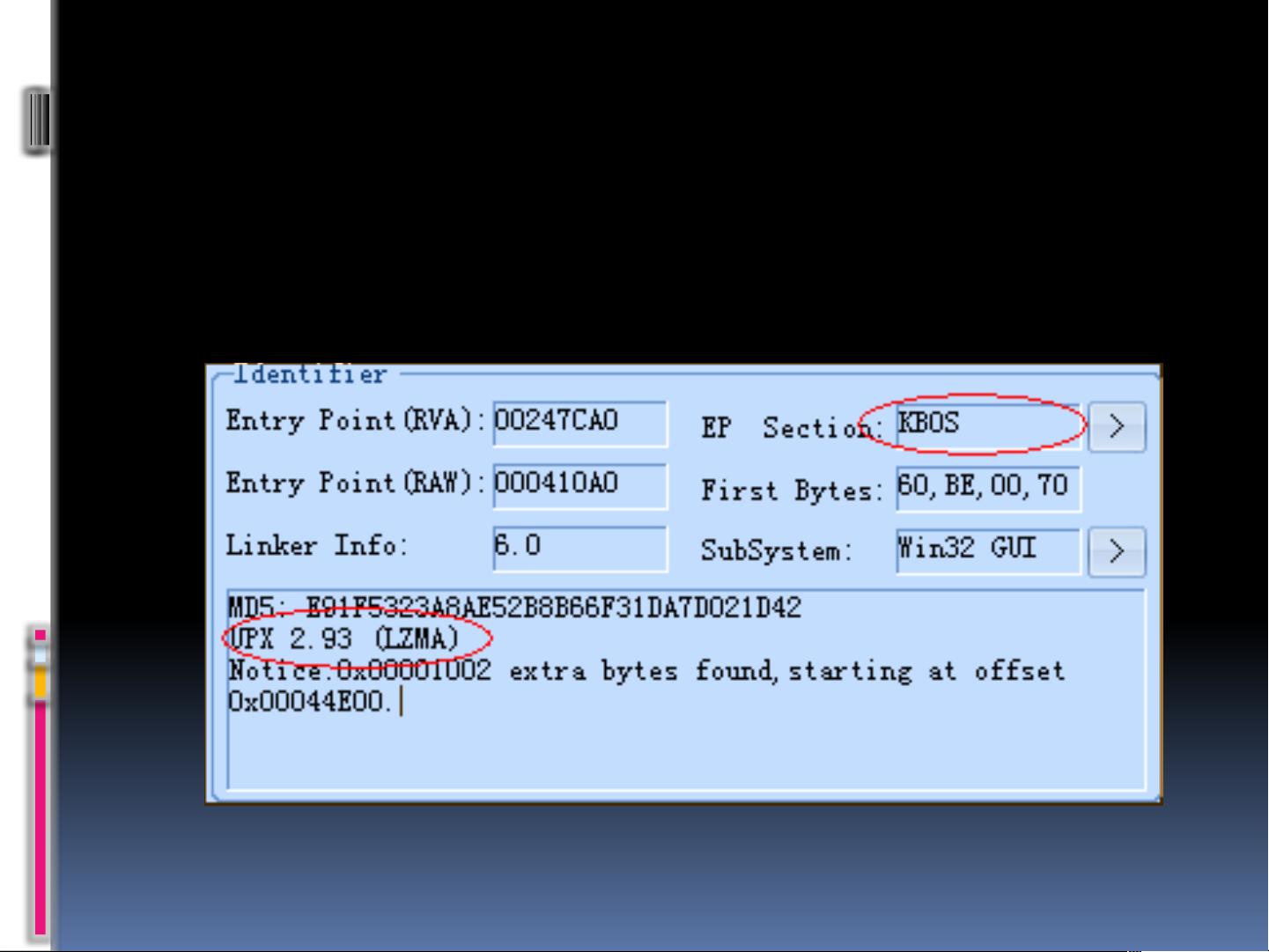

- E. 文件可能通过加壳技术来隐藏原始代码,同时修改PE头部信息。

- F. 导入表的异常可能是病毒的标志。

- G. IDA反汇编可以揭示潜在的恶意行为,如异常寄存器使用。

2. 行为分析:

- A. 分析方法包括监控系统调用、网络活动等。

- B. 病毒可能采用各种隐身技术,如自我隐藏、进程注入等。

- C. 判断是否为僵尸进程或注入型病毒,可以通过检查特定API调用来确定。

三、其他病毒分析

这部分可能涉及PDF和HTML病毒的分析,但具体细节未在提供的内容中展开。通常,PDF病毒可能利用文档的脚本功能执行恶意代码,而HTML病毒则可能通过网页挂马、JavaScript注入等方式传播。

总结:

这份PPT提供了一个全面的框架,用于理解恶意程序的分析和检测,尤其是对于PE格式的病毒,它强调了静态分析和行为分析的重要性,并提供了多种实用工具和技术来帮助识别和对抗这些威胁。对于信息安全专业人员来说,这是一个宝贵的教育资源,有助于提升他们在实际工作中检测和应对恶意软件的能力。

2023-10-09 上传

2022-06-10 上传

2024-03-17 上传

2023-02-26 上传

2023-05-26 上传

2023-03-21 上传

2023-05-26 上传

2024-10-30 上传

2024-11-08 上传

2023-05-29 上传

安全方案

- 粉丝: 2550

- 资源: 3960

最新资源

- TypeScript-Algo

- NTS-Net-keras:学习导航以进行细粒度分类

- TinyVM-开源

- ghostbustermx.github.io:在线开发版本

- 四元数:适用于Matrix的基于Qt5的IM客户端

- mm-imx21.rar_Linux/Unix编程_Unix_Linux_

- autosar:一组用于处理AUTOSAR XML文件的python模块

- hidviz:深入分析USB HID设备通信的工具

- ippsample:IPP示例实施

- PaddlePaddle-GloVe:基于Paddle框架的GloVe模型的实现

- 将Tailwind CSS库移植到Clojure中的Garden格式-JavaScript开发

- TaoQuick:一个很酷的QtQuickqml组件库和演示(一套酷炫的QtQuickQml基础库和示例)

- stepper-motot.rar_单片机开发_Visual_C++_

- Ruzu Anki pop-ups-crx插件

- boyer-moore-string-search:C语言中的Boyer Moore字符串搜索实现

- plugin-endpoints