利用SQL Server无文件提权:绕过云锁与腾讯管家

需积分: 10 152 浏览量

更新于2024-08-27

收藏 870KB PDF 举报

"这篇文档主要讨论了如何在面临云锁和腾讯管家等安全防护软件的限制下,通过ASP.NET站点的Web.config文件获取敏感信息,并利用SQL Server进行无文件提权的技术方法。"

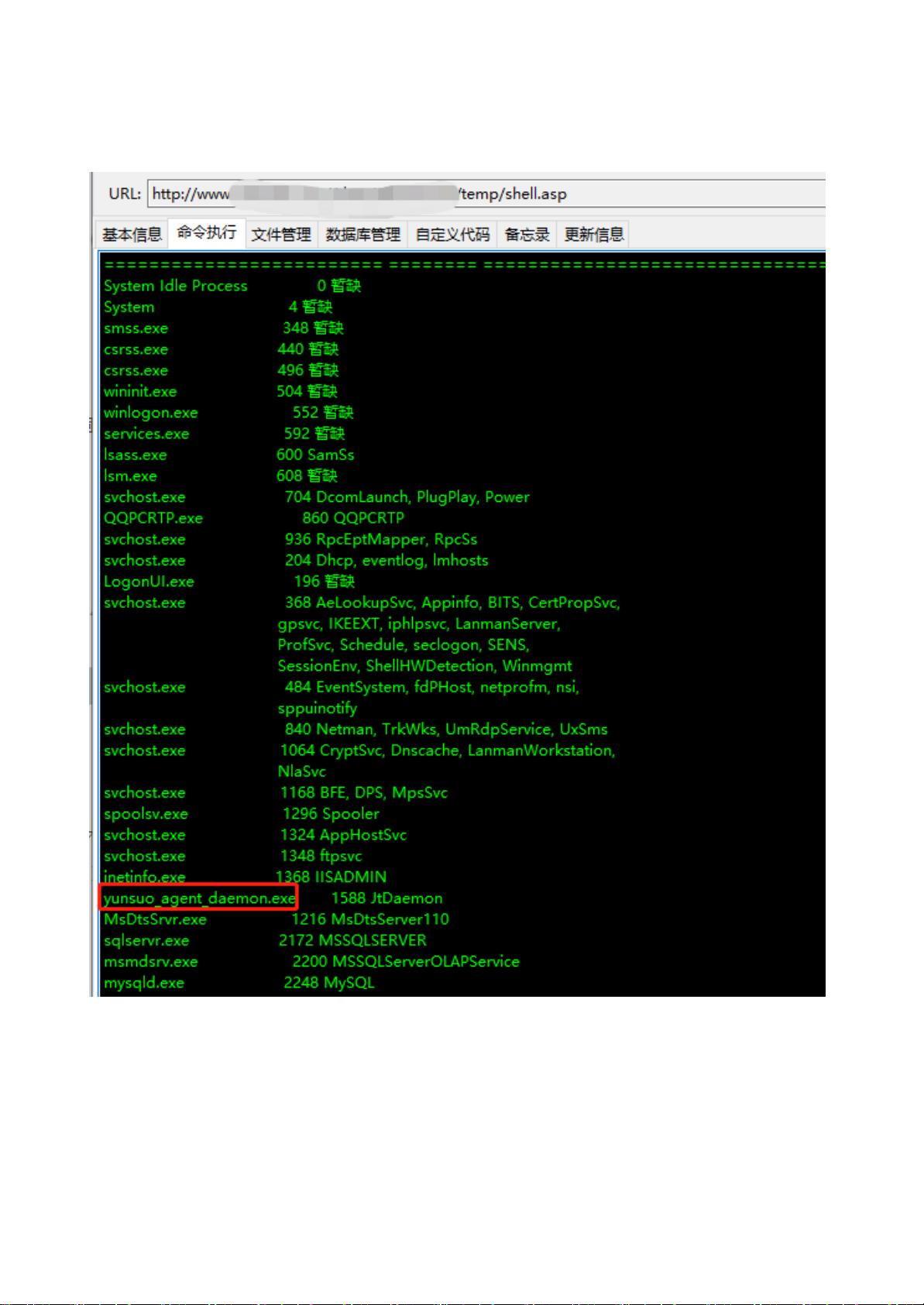

在网络安全领域,提权是指攻击者通过获取系统中的某些权限,逐步提升自身的操作级别,直至达到管理员权限的过程。在这个场景中,目标系统有两个站点:一个基于PHP的Discuz(phpdz)站点和一个基于ASP.NET的站点。攻击者首先从ASP.NET站点读取了Web.config文件,从中得到了数据库的SA账号(通常具有高权限)信息。然而,由于安全措施的存在,如云锁和腾讯管家,直接上传和执行EXE文件或使用PowerShell等方法进行提权变得困难。

在这种情况下,攻击者转向了对SQL Server的利用,尤其是利用SQL Server的存储过程(SP)来执行系统命令。文档中提到了一个GitHub项目——MSSQL-Fileless Rootkit-WarSQLKit,该项目提供了不落地(即无需创建物理文件)的提权工具和方法。攻击者可能已经预先研究并准备好了所有可用的无文件提权利用。

文档列举了一些SQL Server的存储过程调用,例如`sp_cmdExec`,它可以执行任意的Windows命令,比如`whoami`来确认当前用户的权限,或者`whoami/RunSystemPriv`以系统权限执行命令。此外,它还展示了如何添加新的用户(如`eyupP@ssw0rd1`)到本地用户组,并将其提升为管理员,这些都是提权的关键步骤。

其他命令如`powershell Get-ChildItem`利用PowerShell执行系统命令,以及不同版本的Meterpreter(Metasploit的后渗透组件)反向连接命令,旨在在目标系统上获得系统级别的权限。Meterpreter可以是x86或x64架构,且支持RC4加密的反向连接,确保在防火墙和安全软件检测下的隐蔽性。

这篇文档探讨了在面对云锁和腾讯管家等安全软件时,如何通过SQL Server的存储过程执行无文件提权,这要求攻击者对SQL Server的深入理解和具备相应的工具准备。对于防御者来说,这意味着需要密切关注系统的数据库安全,防止敏感信息泄露,并且要强化对SQL Server存储过程的监控,避免被恶意利用。同时,定期更新和加固安全防护软件,防止这类攻击的发生。

2022-03-16 上传

2020-05-21 上传

2019-07-14 上传

2019-07-14 上传

2019-07-15 上传

chd611

- 粉丝: 2

- 资源: 9

最新资源

- C语言数组操作:高度检查器编程实践

- 基于Swift开发的嘉定单车LBS iOS应用项目解析

- 钗头凤声乐表演的二度创作分析报告

- 分布式数据库特训营全套教程资料

- JavaScript开发者Robert Bindar的博客平台

- MATLAB投影寻踪代码教程及文件解压缩指南

- HTML5拖放实现的RPSLS游戏教程

- HT://Dig引擎接口,Ampoliros开源模块应用

- 全面探测服务器性能与PHP环境的iprober PHP探针v0.024

- 新版提醒应用v2:基于MongoDB的数据存储

- 《我的世界》东方大陆1.12.2材质包深度体验

- Hypercore Promisifier: JavaScript中的回调转换为Promise包装器

- 探索开源项目Artifice:Slyme脚本与技巧游戏

- Matlab机器人学习代码解析与笔记分享

- 查尔默斯大学计算物理作业HP2解析

- GitHub问题管理新工具:GIRA-crx插件介绍