ClearCase 8.0.1:新ACL特性提升用户权限管理灵活性

172 浏览量

更新于2024-08-28

收藏 343KB PDF 举报

在本文中,我们将深入探讨ClearCase 8.0.1版本中引入的关键特性——访问控制列表(Access Control List, ACLs)。在之前的ClearCase版本中,用户权限管理主要依赖于操作系统用户管理机制和自定义触发器脚本。然而,随着Rational ClearCase 8.0.1的升级,它引入了ACLs,为用户权限管理带来了显著的变化和提升。

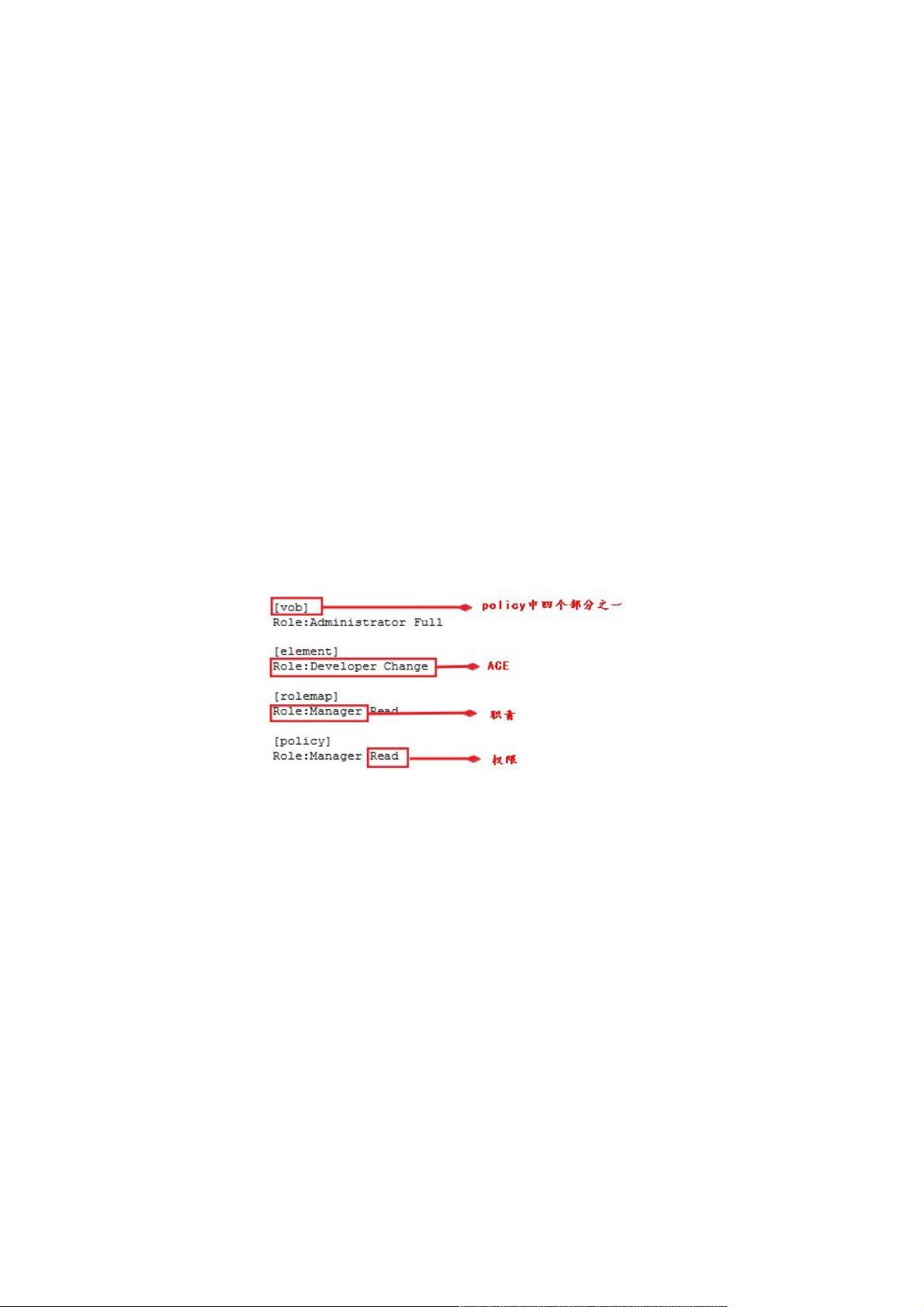

ACLs模式的基本概念是,它提供了一种更为灵活的方式来管理和分配VOB(Versioned Object Base)中的元素访问权限。通过定义policy(策略)和rolemap(角色映射),管理员能够细致地控制哪些用户或用户组(Principal,包括Role、User和Group)可以执行何种操作,比如只读访问或独立控制不同类型的元素修改。在ClearCase 8.0.1中,VOB内存在两种关键对象:policy和rolemap,每个rolemap都与一个policy相关联,共同构成了访问控制的基石。

Principal的角色非常重要,它是ACE(Access Control Entry,访问控制条目)中的身份标识部分,用于确定谁有权执行特定的操作。用户可以根据业务需求创建自定义的Role,指定特定的User或Group。这些Principal的灵活性使得用户权限管理更加精细化。

在policy中,管理员定义了针对VOB整体以及其下级对象(如policy、rolemap和element)的访问控制策略。每个对象都有自己的ACLs,其中包含一系列ACE,每个ACE明确指定了被授权主体(Principal)及其相应的权限。这样,政策制定者可以确保不同的用户或组在满足其职责的前提下,只能访问和操作他们所需的部分数据。

值得注意的是,ClearCase 8.0.1版本仅实现了对VOB、policy、rolemap的ACLs控制,UCMmetadata类型的元素权限将在后续版本中逐步完善。这种改进不仅提高了权限管理的效率,还提供了更强的安全性和可定制性,有助于企业在复杂多变的IT环境中更好地管理代码库和协作流程。

学习和掌握ClearCase 8.0.1的ACLs模式是提高组织中开发团队协作效率和保护知识产权的重要一步。通过理解并应用这些新特性,开发人员和管理员可以创建更加安全和可控的开发环境,促进项目顺利进行。

2009-11-06 上传

2011-09-30 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-02-04 上传

2010-10-22 上传

2009-07-15 上传

2021-03-03 上传

weixin_38545332

- 粉丝: 6

- 资源: 979

最新资源

- SSM动力电池数据管理系统源码及数据库详解

- R语言桑基图绘制与SCI图输入文件代码分析

- Linux下Sakagari Hurricane翻译工作:cpktools的使用教程

- prettybench: 让 Go 基准测试结果更易读

- Python官方文档查询库,提升开发效率与时间节约

- 基于Django的Python就业系统毕设源码

- 高并发下的SpringBoot与Nginx+Redis会话共享解决方案

- 构建问答游戏:Node.js与Express.js实战教程

- MATLAB在旅行商问题中的应用与优化方法研究

- OMAPL138 DSP平台UPP接口编程实践

- 杰克逊维尔非营利地基工程的VMS项目介绍

- 宠物猫企业网站模板PHP源码下载

- 52简易计算器源码解析与下载指南

- 探索Node.js v6.2.1 - 事件驱动的高性能Web服务器环境

- 找回WinSCP密码的神器:winscppasswd工具介绍

- xctools:解析Xcode命令行工具输出的Ruby库