恶意代码:开发、传播与破坏——病毒、木马与蠕虫详解

需积分: 0 49 浏览量

更新于2024-07-01

收藏 5.79MB PDF 举报

网络安全——恶意代码篇(第03章)

本章深入探讨了恶意代码在信息技术领域的重要性和运作机制。恶意代码,如病毒、木马、蠕虫等,是专门设计用来破坏、干扰或窃取计算机系统资源的程序。它们的生命周期可以分为四个阶段:

1. 开发期:这个阶段是病毒的编写和调试阶段,程序员设计和创建恶意代码,确保其具备特定的功能,如感染其他程序或执行恶意操作。

2. 传染期:病毒的发布和传播是关键环节,开发者通过各种途径(如电子邮件附件、下载站点、网络共享等)将病毒散播出去,企图影响尽可能多的计算机。

3. 潜伏期:一旦进入目标系统,病毒可能会进入休眠或隐藏状态,等待合适的时机触发,这使得检测和清除变得更加困难。

4. 发作期:病毒在特定条件满足时,如特定事件触发或达到一定数量的感染,会显现其破坏力,执行其预设的任务,如删除文件、瘫痪系统、窃取数据等。

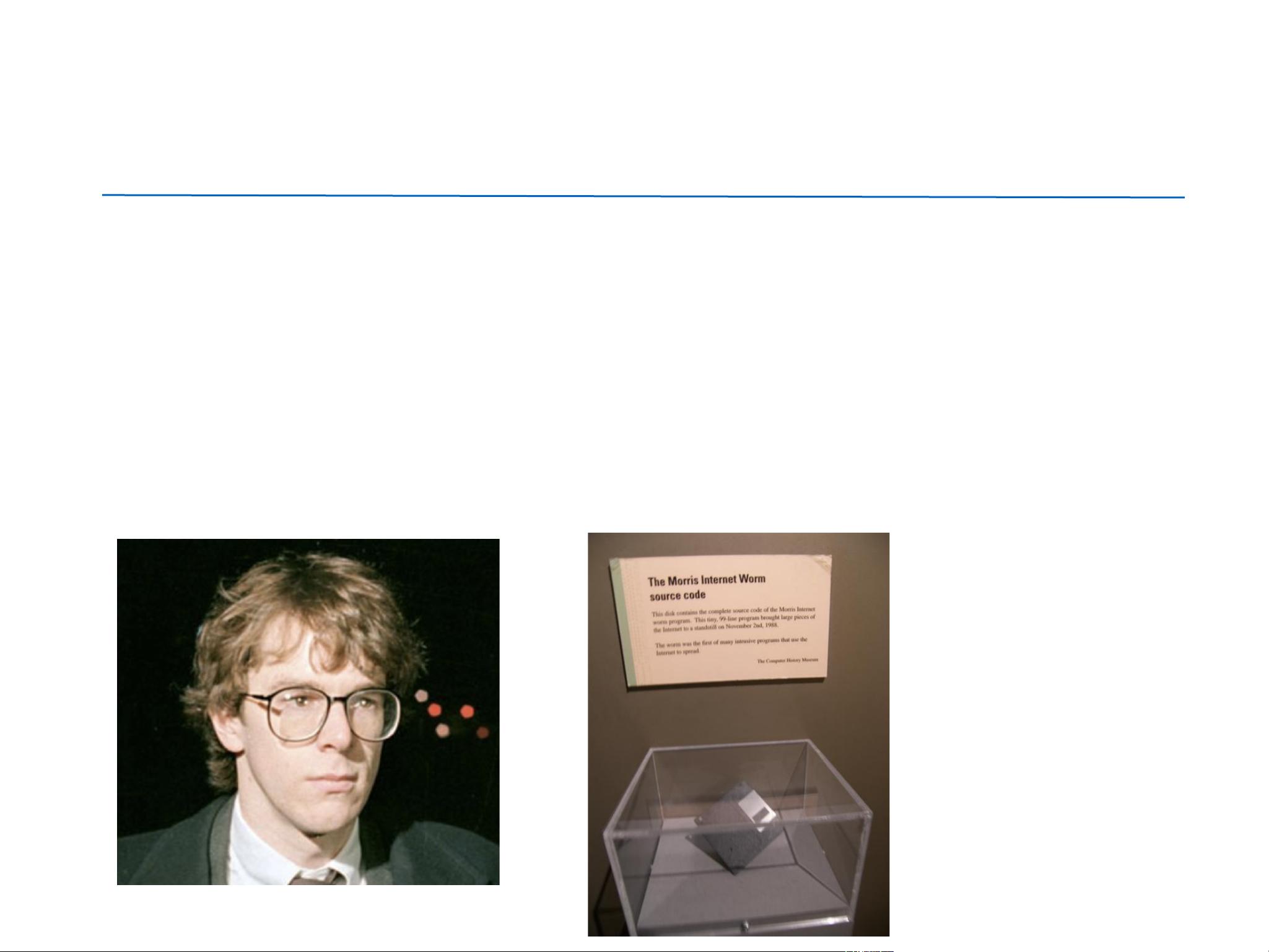

在恶意代码的分类上,虽然没有统一的标准,但常见的类型包括病毒(如CIH、 Melissa等)、蠕虫(如MyDoom、Conficker等),木马(如 Zeus、Stuxnet等),以及黑客工具、风险软件、灰色软件、垃圾软件和测试文件等。计算机病毒的传统定义源自生物学,将破坏计算机系统的程序比喻为计算机病毒,具有自我复制、传染和潜在破坏性等特点。

值得注意的是,随着网络的发展,网络蠕虫和特洛伊木马因其具备计算机病毒的自我复制和破坏特性,被广义地认为是计算机病毒的一部分。计算机病毒的特征包括可执行性(作为一段代码)、传染性、寄生性(利用其他程序运行)、隐蔽性(隐藏自身以逃避检测)以及破坏性(对系统或数据造成损害)。

了解这些概念有助于我们更好地防御和应对恶意代码的威胁,提高网络安全防护意识。网络安全从业者需要不断更新知识,追踪新型恶意代码,同时,用户也需要定期更新防病毒软件,保持警惕,以防止恶意代码的入侵。

2022-06-22 上传

2008-05-09 上传

2021-08-22 上传

2021-08-22 上传

2021-08-21 上传

2021-08-21 上传

2021-05-10 上传

2013-10-02 上传

田仲政

- 粉丝: 19

- 资源: 332

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率