华为S3552P交换机配置防御同网段ARP欺骗攻击策略

需积分: 41 182 浏览量

更新于2024-09-15

收藏 73KB DOC 举报

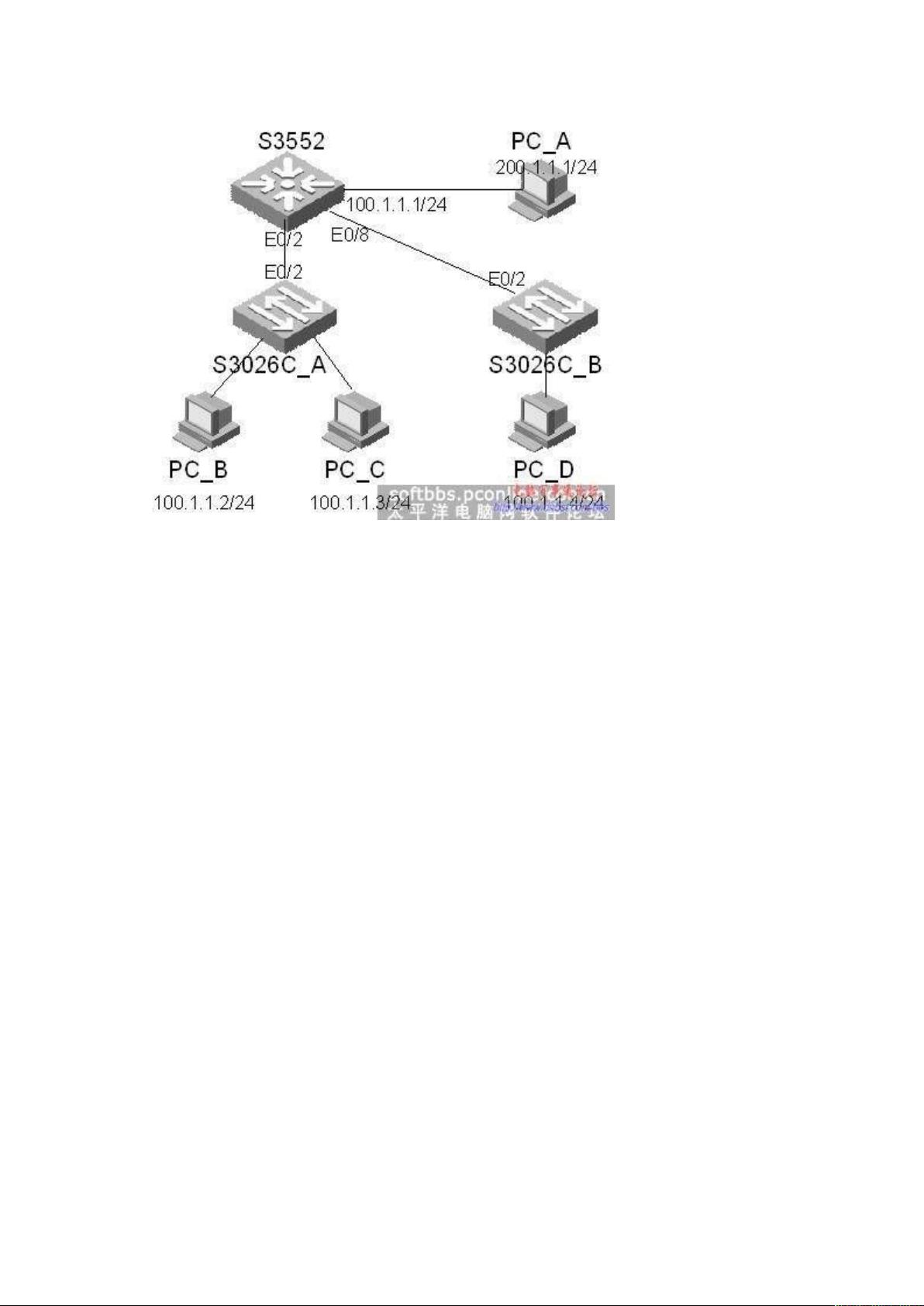

华为交换机防止同网段ARP欺骗攻击的配置案例主要针对的是三层设备S3552P,该设备作为网络中的网关,IP地址为100.1.1.1,其MAC地址为000f-e200-3999。网络中存在一台安装了ARP攻击软件的PC(PC-B),为了保护网络的稳定性和安全性,需要在S3026C这样的二层交换机上实施特定的配置策略,以过滤掉假冒网关IP的ARP报文。

配置步骤如下:

1. 利用支持用户自定义ACL(Access Control List,访问控制列表)功能的交换机,如S3026C,设置一个ACL(编号范围5000至5999)。在这个案例中,我们创建ACL 5000用于过滤ARP报文。

2. 全局配置中,添加一条规则(rule0)来禁止所有来自网关IP(100.1.1.1,十六进制表示为64010101)的ARP报文,确保没有假冒的响应进入网络。配置语句为:

```

rule0 deny 0806ffff2464010101ffffffff40

```

3. 接着,添加一条允许规则(rule1),准许真实的网关(MAC地址为000f-e200-3999)发送的ARP报文通过,以维持正常的网络通信。配置语句为:

```

rule1 permit 0806ffff24000fe2003999ffffffffffff

```

4. 注意配置顺序:在S3026C-A的系统视图下,应用这些ACL规则,确保它们按照先配置后生效的原则进行设置。例如,命令可能如下所示:

```

[S3026C-A]acl 5000

[S3026C-A-acl-5000]rule 0

[S3026C-A-acl-5000-rule-0]deny arp source-ip 100.1.1.1

[S3026C-A-acl-5000]rule 1

[S3026C-A-acl-5000-rule-1]permit arp source-ip any destination-ip 100.1.1.1 mac-source 000f-e200-3999

[S3026C-A]apply acl 5000 interface <interface-name>

```

通过这种方式,华为交换机S3026C可以有效地防御同网段的ARP欺骗攻击,保障网络的正常运行和数据安全。管理员需定期检查和更新ACL规则,以应对可能出现的新威胁或攻击手段。

2014-03-17 上传

2023-12-15 上传

171 浏览量

2022-02-04 上传

2021-10-13 上传

2010-05-11 上传

2010-07-02 上传

wuzhenbin

- 粉丝: 0

- 资源: 2

最新资源

- 前端协作项目:发布猜图游戏功能与待修复事项

- Spring框架REST服务开发实践指南

- ALU课设实现基础与高级运算功能

- 深入了解STK:C++音频信号处理综合工具套件

- 华中科技大学电信学院软件无线电实验资料汇总

- CGSN数据解析与集成验证工具集:Python和Shell脚本

- Java实现的远程视频会议系统开发教程

- Change-OEM: 用Java修改Windows OEM信息与Logo

- cmnd:文本到远程API的桥接平台开发

- 解决BIOS刷写错误28:PRR.exe的应用与效果

- 深度学习对抗攻击库:adversarial_robustness_toolbox 1.10.0

- Win7系统CP2102驱动下载与安装指南

- 深入理解Java中的函数式编程技巧

- GY-906 MLX90614ESF传感器模块温度采集应用资料

- Adversarial Robustness Toolbox 1.15.1 工具包安装教程

- GNU Radio的供应商中立SDR开发包:gr-sdr介绍