独立根CA服务器配置与Web证书申请教程

"本教程详细介绍了如何建立独立根CA服务器以及如何申请和安装Web证书,以确保电子邮件的加密解密和安全的电子商务网站建立。"

在IT行业中,数字证书是网络安全的重要组成部分,它主要用于验证网络通信双方的身份,确保数据传输的安全性。在本文中,我们将深入探讨数字证书的使用,特别是如何在服务器端设置和管理这些证书。

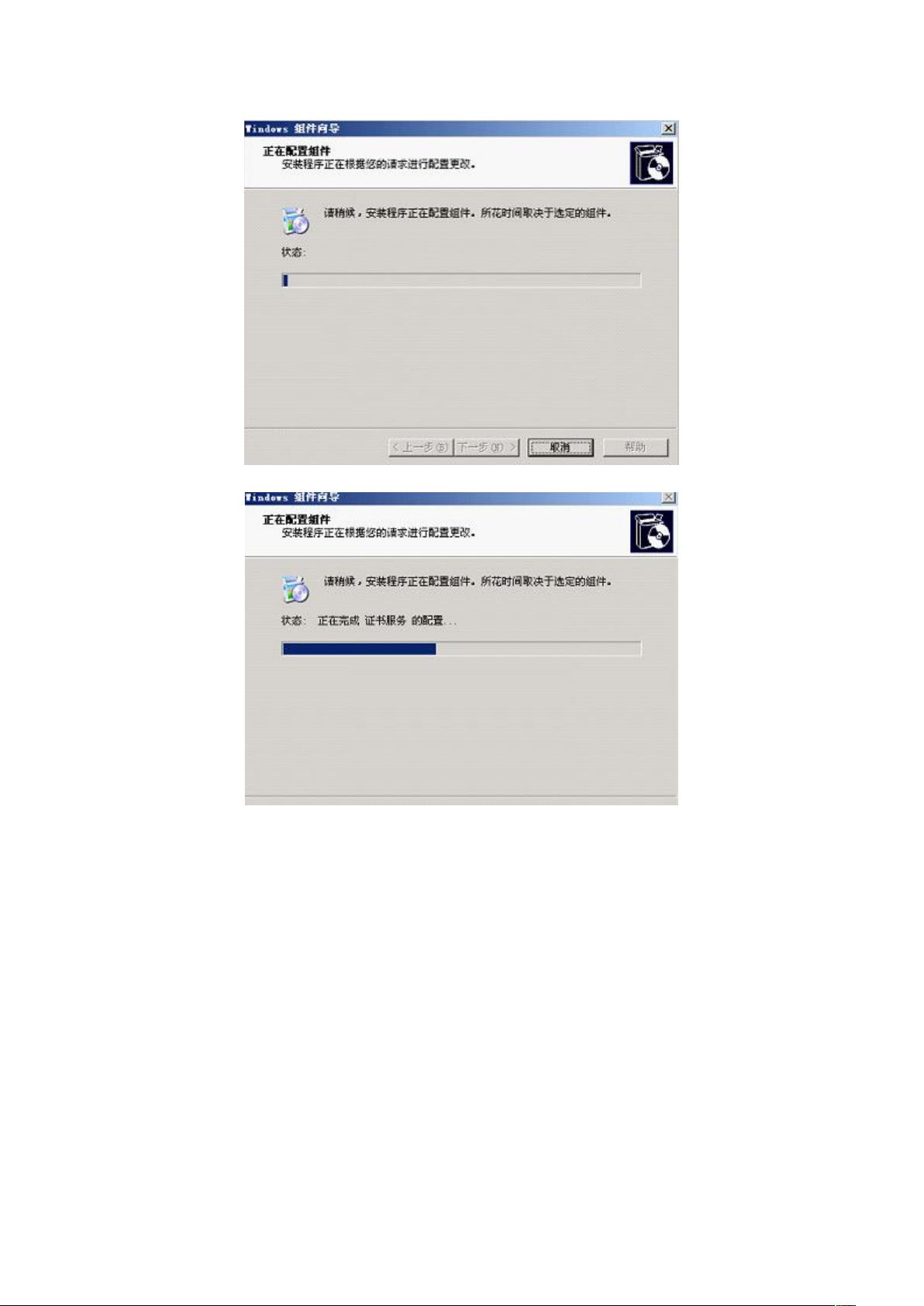

首先,要安装数字证书服务器,我们需要在服务器上添加证书服务。这通常通过“添加或删除程序”中的“Windows组件向导”来完成。在Windows Server 2003中,选择“证书服务”作为要安装的组件。安装过程中,根据网络环境选择“独立根CA”,这适合非域环境,而在域环境中则应选择“企业CA”。安装过程中,需要设置CA(证书颁发机构)的公用名称、有效期、证书数据库和日志位置。

安装完成后,可以通过“管理工具”中的“证书颁发机构”来查看和管理证书。同时,证书服务需要IIS(Internet Information Services)的支持,因为IIS是用于处理HTTPS请求的服务,而HTTPS协议依赖于SSL/TLS证书来提供安全连接。

接下来,我们要为Web服务器申请证书。在IIS中,针对需要SSL保护的站点,进入“服务器证书”项,然后通过“新建”开始证书申请流程。在申请过程中,需要提供证书的名称、申请者信息(包括公共名称和地理信息),并生成证书请求文件。这个文件包含公钥和申请者信息,将用于与CA进行交互。

然后,访问CA服务器的证书申请地址,提交证书请求。在这里,可以选择“高级证书申请”,并提交之前生成的证书请求文件内容。CA审核请求后,证书会被挂起等待颁发。管理员可以在CA服务器上查看并颁发这个证书。

最后,回到Web服务器,通过证书申请地址下载颁发的证书,并安装到服务器上。这一步确保了Web服务器能够使用新颁发的证书来提供安全的HTTPS服务,保护用户的数据不被窃取或篡改。

总结来说,数字证书的使用涉及到服务器配置、证书申请、颁发和安装等多个环节,每个步骤都至关重要,确保了网络通信的安全性。在电子商务和电子邮件加密等场景中,正确配置和使用数字证书是保障信息安全的基础。通过以上步骤,我们可以有效地管理和使用数字证书,从而建立安全的网络环境。

相关推荐

zfz01048

- 粉丝: 0

最新资源

- IIS通用一键安装卸载工具v1.0 Beta发布

- 创新5.1声卡专属10款卓越音频效果体验

- 掌握Spring MVC框架的第二版教程指南

- 高效移除超星图书PDG过期标志的工具介绍

- Java英文翻译文献:中英文对照代码规范

- 《Manning PHP in Action》2007年6月版深度解析

- Matlab扬声器辐射模式测量技术与应用

- MoreMotion Web Designer v3.0专业网页设计软件评测

- 亮析网站日志分析工具v2.2:SEO与流量监控利器

- 快速掌握正则表达式基础教程

- SpringCloud Zipkin Server 2.12.9版快速部署指南

- 快速生成HTML页的惊云下载系统工具v2.0发布

- C语言标准库函数速查手册

- MATLAB斜率场生成器:优化颤动选项展示

- Java实现的俄罗斯方块完整源码下载

- 苏州迅鹏信号分配器新品发布及应用介绍