DEDECMS伪随机漏洞分析:碰撞点1的发现和利用

需积分: 0 122 浏览量

更新于2024-08-05

收藏 1.71MB PDF 举报

"DEDECMS伪随机漏洞分析(三)碰撞点1"

本文是DEDECMS伪随机漏洞系列的第三篇,主要介绍了两个碰撞点的发现和POC的编写,以获取rootkey的值。

**碰撞点1:用户主页**

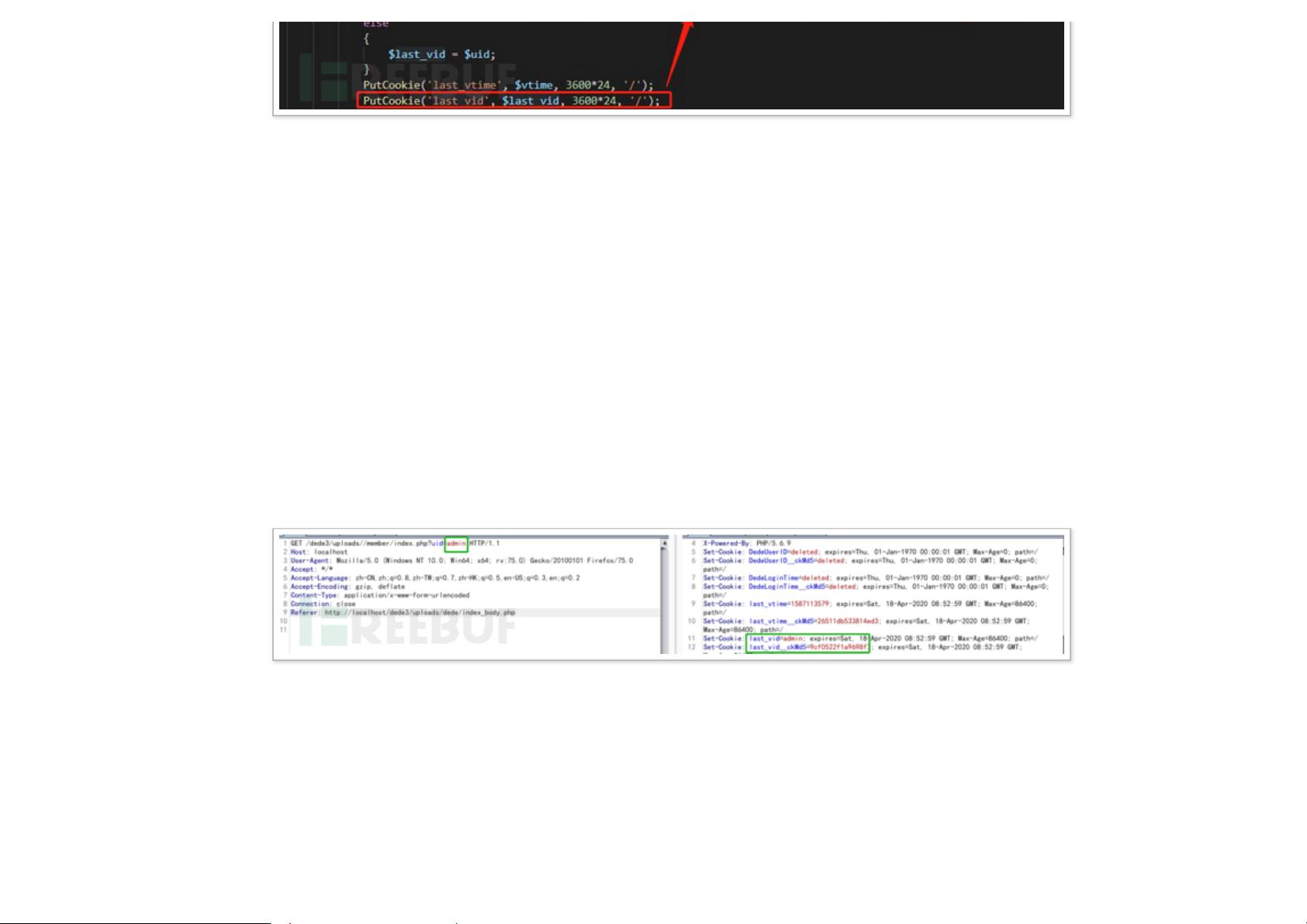

在DEDECMS系统中,用户主页可以作为一个碰撞点。该碰撞点需要开启会员功能,并且可以通过请求admin主页来获取last_vid_ckMd5的hash值。具体的获取方法是请求url+/member/index.php?uid=admin,响应将包含admin和last_vid_ckMd5的hash值。

**代码分析**

在获取用户主页的hash值时,需要分析DEDECMS系统的代码。通过分析,我们可以发现DEDECMS系统使用的随机函数的实现机制,并且可以找到一个适合的碰撞点。

**获取方法**

获取用户主页的hash值可以通过请求url+/member/index.php?uid=admin来实现。响应将包含admin和last_vid_ckMd5的hash值。

**碰撞点2:自定义表单**

在DEDECMS系统中,自定义表单也可以作为一个碰撞点。该碰撞点需要网站管理员定义表单,并且可以通过请求表单来获取dede_fieIds和dede_fieIdshash这两个值。具体的获取方法是请求url+/plus/diy.php?diyid=1,响应将包含dede_fieIds和dede_fieIdshash这两个值。

**代码分析**

在获取自定义表单的hash值时,需要分析DEDECMS系统的代码。通过分析,我们可以发现DEDECMS系统使用的随机函数的实现机制,并且可以找到一个适合的碰撞点。

**获取方法**

获取自定义表单的hash值可以通过请求url+/plus/diy.php?diyid=1来实现。响应将包含dede_fieIds和dede_fieIdshash这两个值。

**POC**

为了验证这两个碰撞点,我们可以编写一个POC。POC的代码可以保存到dede_funcookie.php中,并且需要修改里面的$cpu,$attack_method,$attack_param,$attack_hash等变量。然后,我们可以运行POC来获取rootkey的值。

**注意**

在运行POC时,需要注意CPU的负载情况,并且需要根据不同的PHP版本选择合适的dede_funcookie.php文件。同时,我们也需要注意不要同时运行两个POC,以免影响系统的性能。

本文介绍了DEDECMS伪随机漏洞的第三篇,主要介绍了两个碰撞点的发现和POC的编写,以获取rootkey的值。这两个碰撞点可以帮助我们更好地理解DEDECMS系统的随机函数的实现机制,并且可以帮助我们更好地防御DEDECMS伪随机漏洞的攻击。

2022-08-03 上传

2022-07-13 上传

2024-10-24 上传

2024-10-24 上传

2024-10-24 上传

2024-10-24 上传

挽挽深铃

- 粉丝: 18

- 资源: 274

最新资源

- 掌握Jive for Android SDK:示例应用的使用指南

- Python中的贝叶斯建模与概率编程指南

- 自动化NBA球员统计分析与电子邮件报告工具

- 下载安卓购物经理带源代码完整项目

- 图片压缩包中的内容解密

- C++基础教程视频-数据类型与运算符详解

- 探索Java中的曼德布罗图形绘制

- VTK9.3.0 64位SDK包发布,图像处理开发利器

- 自导向运载平台的行业设计方案解读

- 自定义 Datadog 代理检查:Python 实现与应用

- 基于Python实现的商品推荐系统源码与项目说明

- PMing繁体版字体下载,设计师必备素材

- 软件工程餐厅项目存储库:Java语言实践

- 康佳LED55R6000U电视机固件升级指南

- Sublime Text状态栏插件:ShowOpenFiles功能详解

- 一站式部署thinksns社交系统,小白轻松上手