使用burp-cph插件进行动态参数爆破实践解析

需积分: 0 152 浏览量

更新于2024-08-05

收藏 4.3MB PDF 举报

"使用burp-cph插件对动态参数爆破1"

在网络安全渗透测试中,经常遇到需要处理动态参数的情况,特别是在登录验证过程中。本文由天启@涂鸦智能安全实验室分享,介绍如何利用Burp Suite的插件以及宏功能来应对动态参数的爆破挑战。

0x01 背景

文中提到的场景是,测试者在渗透测试一个网站时,发现一个无验证码的登录界面。通过Burpsuite抓取登录过程中的请求数据包,识别出关键的两个请求:getToken和loginWithPassword。这两个请求中的token和publicKey是动态生成的,且loginWithPassword请求中的参数依赖于getToken请求的响应。

0x02 Burp Suite宏的概念

Burp Suite宏功能是一个序列化的请求集合,允许安全专家模拟一系列操作,比如动态获取和使用CSRF(跨站请求伪造)令牌。宏可以捕获一个请求的响应,提取其中的信息,然后用这些信息构造后续请求,从而解决动态参数的问题。

0x03 宏的实际应用

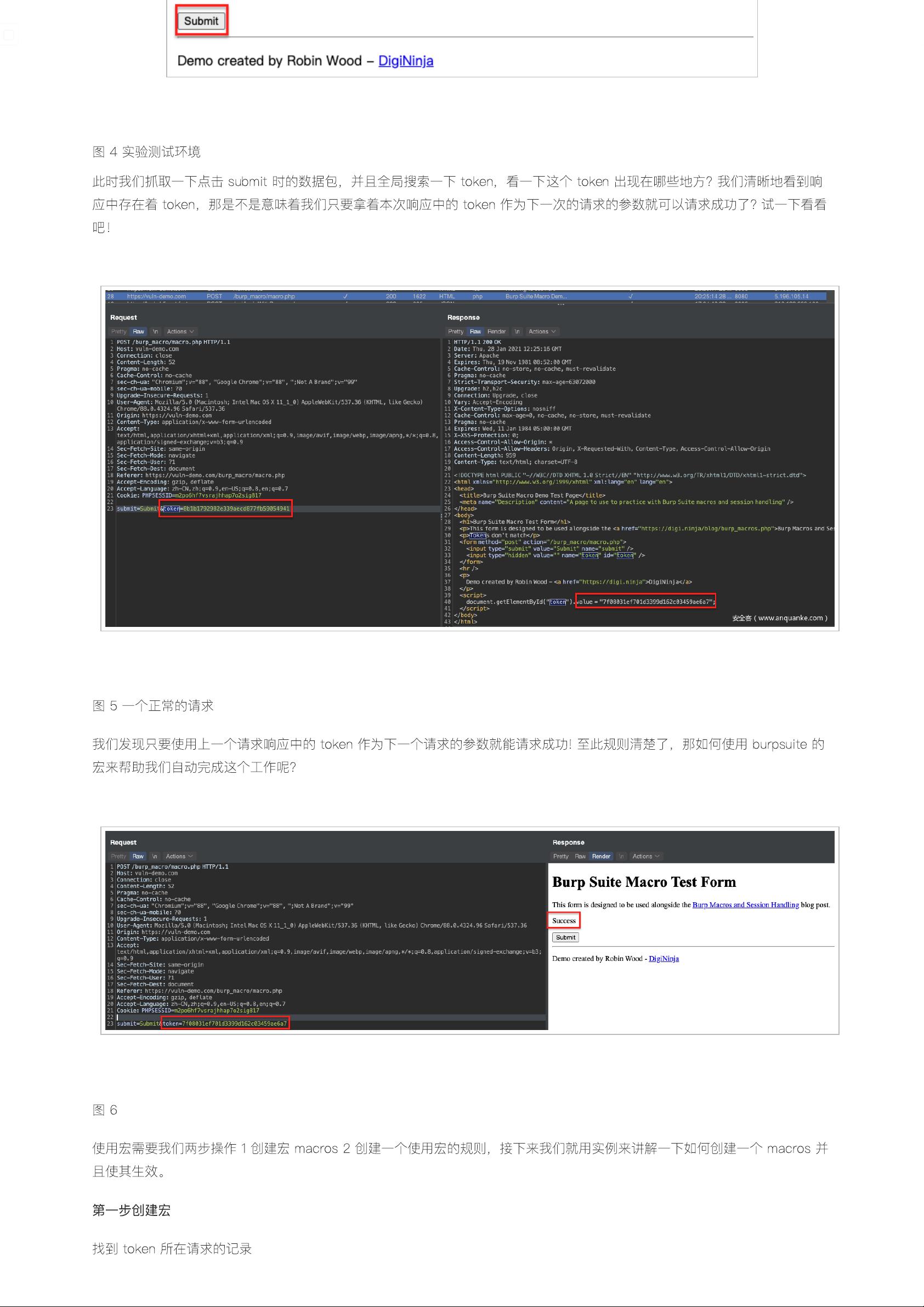

为了演示宏的用法,作者使用了一个在线实验环境(https://vuln-demo.com/burp_macro/macro.php)。在这个环境中,提交表单后,如果token不正确,页面会提示错误。通过Burpsuite抓取请求并分析,可以找到响应中包含的正确token。

0x04 宏的创建与执行

要创建一个宏,首先需要在Burpsuite中定位到“Macros”模块(如图3所示),然后记录一系列操作,包括发送getToken请求并获取响应,提取其中的token,再构造loginWithPassword请求。执行宏时,Burp会按照预设顺序执行这些步骤,确保使用正确的动态参数。

0x05 burp-cph插件

虽然文章中并未详细提及burp-cph插件,但可以推断这个插件可能用于辅助处理动态参数,例如自动化爆破过程,或者更方便地集成宏功能。使用这类插件可以提高测试效率,尤其在面对大量动态参数的爆破场景时。

总结,本文通过一个具体的渗透测试案例,展示了如何使用Burp Suite的宏功能处理动态参数问题,以及可能存在的burp-cph插件的应用。在进行网络安全测试时,理解并熟练运用这些工具和技巧,对于发现潜在的安全漏洞至关重要。

2021-05-23 上传

2021-04-24 上传

2021-05-29 上传

2022-07-25 上传

2021-05-30 上传

2021-02-05 上传

2021-05-17 上传

2021-05-23 上传

宝贝的麻麻

- 粉丝: 41

- 资源: 294

最新资源

- 正整数数组验证库:确保值符合正整数规则

- 系统移植工具集:镜像、工具链及其他必备软件包

- 掌握JavaScript加密技术:客户端加密核心要点

- AWS环境下Java应用的构建与优化指南

- Grav插件动态调整上传图像大小提高性能

- InversifyJS示例应用:演示OOP与依赖注入

- Laravel与Workerman构建PHP WebSocket即时通讯解决方案

- 前端开发利器:SPRjs快速粘合JavaScript文件脚本

- Windows平台RNNoise演示及编译方法说明

- GitHub Action实现站点自动化部署到网格环境

- Delphi实现磁盘容量检测与柱状图展示

- 亲测可用的简易微信抽奖小程序源码分享

- 如何利用JD抢单助手提升秒杀成功率

- 快速部署WordPress:使用Docker和generator-docker-wordpress

- 探索多功能计算器:日志记录与数据转换能力

- WearableSensing: 使用Java连接Zephyr Bioharness数据到服务器

已收录资源合集

已收录资源合集