使用Radare2进行逆向分析:提取二进制信息与安全检查

155 浏览量

更新于2024-06-13

收藏 6.19MB PDF 举报

"Radare2逆向分析.pdf"

Radare2是一个开源的逆向工程框架,主要用于二进制分析、调试和反汇编。它提供了一系列强大的命令行工具,允许用户深入探究二进制文件的内部结构,进行安全分析、漏洞挖掘以及软件保护措施的检测。在移动安全领域,对安卓和iOS应用进行逆向分析是常见的实践,以确保应用的安全性和隐私保护。

在使用Radare2时,首先要从GitHub克隆项目库,更新到最新版本,并运行安装脚本。这可以通过以下命令完成:

```bash

git clone https://github.com/radareorg/radare2.git

git pull

r2pm init

r2pm update

./sys/install.sh

```

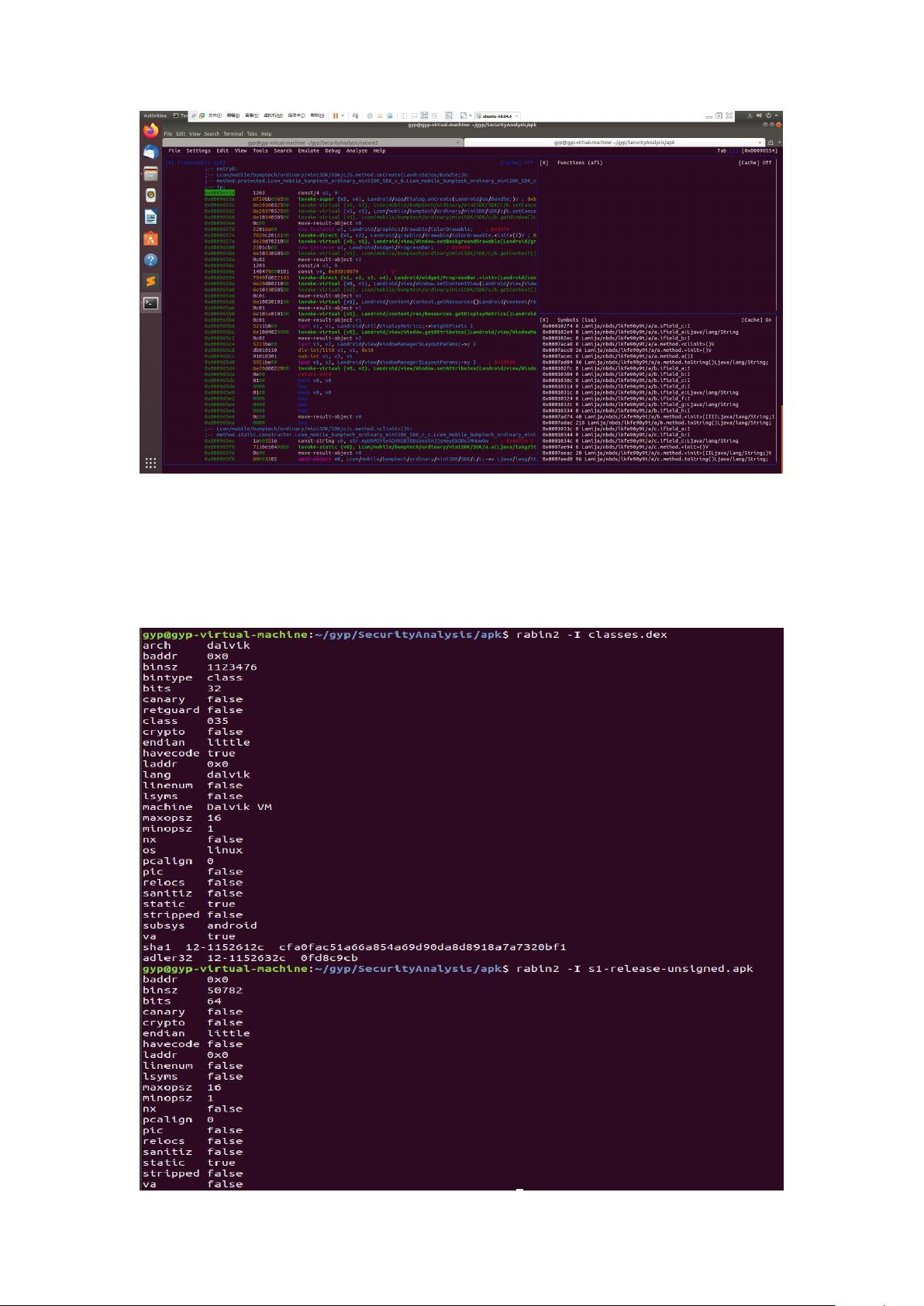

一旦安装完成,可以使用`radare2 -h`查看帮助,了解可用的命令。`rabin2`是Radare2工具集中的一员,用于提取二进制文件中的信息,例如Android的 Dex 文件中的类信息,可以使用`rabin2 -qiclasses.dex`进行查询。

在分析过程中,`i`开头的命令用于获取不同种类的信息,如`i?`显示所有相关信息的命令。`a`开头的命令用于分析文件,`a?`则列出所有分析相关的命令。`VV`或`vv`可以启动图形界面,方便查看和操作。

为了获取二进制文件的基本属性,可以使用`rabin2 -I`,这将显示系统属性、语言、字节序、框架和可能的加固技术。通过`r2 <filename>`加载文件,加上`-d`选项进入调试模式,`!`命令可查看历史操作。`ie`用于手动打印入口点,`aaa`则进行全面的函数分析,`aa`仅分析主函数。分析后,`fs`查看所有标志(flags),`fsimports;f`列出导入信息,`iz`查找数据段中的字符串,而`axt`命令在数据/代码中搜索特定模式。

逆向分析还包括理解函数行为、控制流图(CFG)重建、查找潜在的漏洞点等。Radare2提供了丰富的插件和脚本支持,使得分析过程更加高效。在处理移动应用时,特别关注与短信(SMS)、蓝牙、安装包管理(PackageManager)、网络通信(Datagram)和电话服务(Telephony)相关的功能,因为这些通常是恶意软件活动的关键领域。

Radare2是一个强大的工具,对于逆向工程师和移动安全研究人员来说,它提供了深入理解二进制代码、检测潜在安全问题的能力。通过对二进制文件的深度分析,可以识别潜在的恶意行为,加固应用,或者对软件进行合规性检查。

2022-11-20 上传

2022-12-24 上传

2018-03-25 上传

点击了解资源详情

2021-09-17 上传

2012-02-01 上传

2019-07-17 上传

2020-04-29 上传

吉吉说安全

- 粉丝: 1094

- 资源: 151

最新资源

- Aspose资源包:转PDF无水印学习工具

- Go语言控制台输入输出操作教程

- 红外遥控报警器原理及应用详解下载

- 控制卷筒纸侧面位置的先进装置技术解析

- 易语言加解密例程源码详解与实践

- SpringMVC客户管理系统:Hibernate与Bootstrap集成实践

- 深入理解JavaScript Set与WeakSet的使用

- 深入解析接收存储及发送装置的广播技术方法

- zyString模块1.0源码公开-易语言编程利器

- Android记分板UI设计:SimpleScoreboard的简洁与高效

- 量子网格列设置存储组件:开源解决方案

- 全面技术源码合集:CcVita Php Check v1.1

- 中军创易语言抢购软件:付款功能解析

- Python手动实现图像滤波教程

- MATLAB源代码实现基于DFT的量子传输分析

- 开源程序Hukoch.exe:简化食谱管理与导入功能