CobaltStrike 4.0渗透测试手册:中文精译版

需积分: 50 110 浏览量

更新于2024-07-14

收藏 10.06MB PDF 举报

"CobaltStrike4.0用户手册_中文翻译-带书签.pdf"

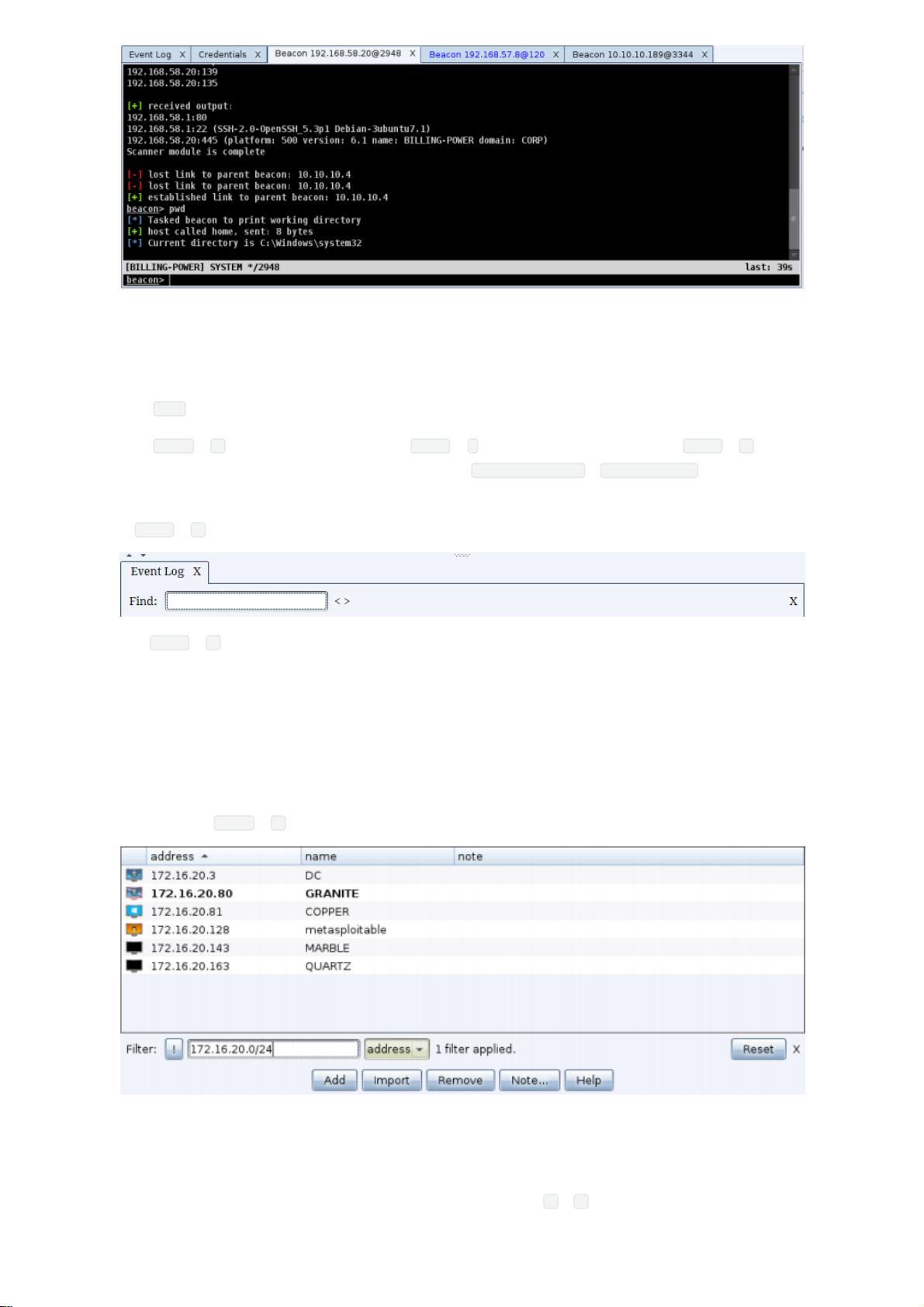

CobaltStrike是一款由Strategic Cyber LLC开发的专业渗透测试工具,主要服务于红队操作和对手模拟,旨在模拟高级威胁行为并执行有针对性的攻击。手册详细介绍了CobaltStrike在后渗透测试中的各种功能和攻击流程。

1. ArtifactKit - 这是一个用于生成或处理恶意工件的工具集合,这些工件可以是任何与攻击相关的文件或数据,如可执行文件、配置文件等。

2. DataChannel - 数据通道是指在攻击者和受害者之间用于传递信息的通信渠道,可能包括网络连接、本地系统间的通信等。

3. DataModel - 数据模型定义了CobaltStrike如何组织和管理在渗透测试过程中收集到的各种数据。

4. ExternalC2 - 外置C2是指使用非CobaltStrike内置的命令与控制(C2)机制,允许攻击者通过不同的通信协议来控制被感染的系统。

5. Foreign Listener(s) - 对外监听器是CobaltStrike中的一种配置,它可以在非标准端口上监听连接,通常用于绕过防火墙规则。

6. Keystroke Logger - 键盘记录器是一种恶意软件组件,用于捕获受害者系统的按键输入,以获取敏感信息。

7. Malleable C2 Profile - C2拓展文件允许攻击者自定义C2通信的特征,以避免被检测。

8. NamedPipe(s) - 命名管道是Windows操作系统中的一个通信机制,攻击者可能会利用它来进行进程间通信。

9. Network Indicators - 网络流量指标是用于识别潜在恶意活动的网络标志,如异常流量模式、特定IP地址或域名等。

10. Payload Staging - 分阶段投递是指将恶意代码拆分成多个部分,逐步下载到受害系统,以降低被检测的风险。

11. Peer-to-peer Communication - 对等通信允许攻击者在没有中心服务器的情况下,通过网络中的其他被感染系统进行通信。

12. Peer-to-peer C2 - 对等C2是一种分布式指挥与控制架构,使得攻击者可以更难被追踪。

13. Pipe - 管道是操作系统内的一种通信机制,攻击者可能会利用它来隐藏通信。

14. Pivot Graph - Pivot图是一种可视化工具,用于展示网络中的跳转路径,帮助攻击者发现新的渗透途径。

15. Port Bending Redirector - 端口弯曲重定向器能够接收来自特定端口的连接,并将其转发到团队服务器的其他端口,提高隐蔽性。

16. Post-Exploitation - 后渗透阶段是指在成功获得目标系统访问权限后进行的进一步操作,如数据窃取、横向移动等。

17. PowerShell one-liner - PowerShell单行程序是使用PowerShell语言编写的简洁、强大的命令,常用于自动化任务或在渗透测试中执行恶意操作。

18. Session - 会话指的是攻击者与被控制系统的交互过程,可以包含多个活动的连接。

19. Sessions Table - 会话表用于管理所有活跃的C2会话,便于跟踪和控制。

20. Target Table - 目标表是红队操作中用来记录和管理攻击目标的信息。

21. Token - 令牌在CobaltStrike中可能指代访问凭据或其他用于身份验证的数据。

手册的第1章介绍了CobaltStrike的基本概念,包括其作为红队工具的用途,以及它如何模拟高级威胁的后渗透行为。此外,手册还提到了"Instrumentation & Telemetry",这可能指的是在目标主机上部署的日志收集工具以及云端行为分析引擎,它们用于监控和分析攻击活动。整个手册深入探讨了CobaltStrike的各项功能,是渗透测试人员的重要参考资料。

574 浏览量

330 浏览量

642 浏览量

2024-04-29 上传

195 浏览量

105 浏览量

337 浏览量

258 浏览量

Zack_snair

- 粉丝: 52

最新资源

- 足球模拟标记语言FerSML开源项目发布

- 精选awesome twitter工具列表:提升社交媒体管理效率

- 自制汇编语言计算器:基础运算与存储功能

- 泰迪科技数据产品分析及PowerBI可视化教程

- Elasticsearch聚合值过滤的实现方法

- Android网络通信组件EasyHttp:全面支持Get/Post及下载上传功能

- React元素平移组件:实现Google Maps式DOM操作

- 深入浅出Ajax开发讲义与完整源代码分析

- Vue.js + Electron打造的Twitter客户端功能全面上线

- PHP开发威客平台源码分享:前端后端及多技术项目资源

- 掌握XSS防护:使用xssProtect及核心jar包

- zTree_v3树形结构和拖拽效果的演示与API文档

- Matlab运动检测与测速GUI程序详解与打包指南

- C#中GridView Eval()方法实现数据格式化详解

- Flex快速入门到精通的电子资源与源码

- gulp与Maven结合的示例项目实践指南