Airbase-ng教程:Kali Linux搭建无线钓鱼AP详解

版权申诉

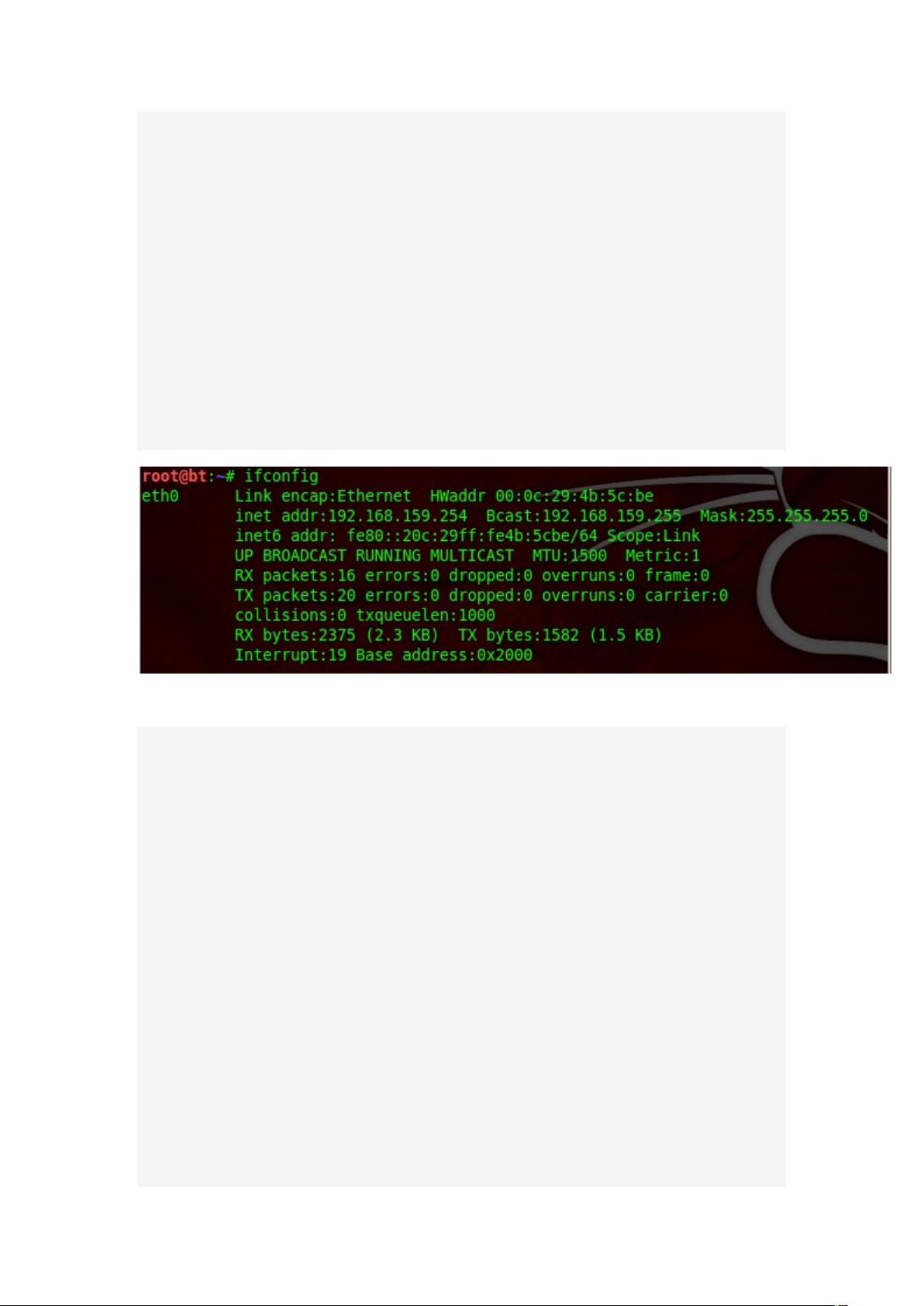

本教程详细介绍了如何使用Kali Linux来搭建一个钓鱼WiFi网络,主要依赖于airbase-ng这款强大的工具。Airbase-ng是一个Wi-Fi嗅探和攻击工具,它支持创建伪(SoftAP)接入点,模拟无线路由器,以便进行中间人(MITM)攻击或者用于教育和渗透测试目的。

首先,了解以下airbase-ng的关键选项:

1. `-abssid`: 设置AP的MAC地址,这是用于标识网络的身份,可以自定义以混淆目标或模拟特定设备。

2. `-iiface`: 指定数据包捕获的网络接口,通常与数据包发送的接口相同,但可以根据需要更改。

3. `-w WEPkey`: 设置WEP密钥,用于加密和解密数据包,适用于WEP安全模式下的网络。

4. `-hMAC`: 在MITM模式下指定源MAC地址,这有助于欺骗其他设备以为数据是从合法AP发送的。

5. `-f disallow`: 可以阻止特定的客户端连接,通过输入MAC地址实现。

6. `-W0|1`: 控制是否在信标中设置WEP标志,`0`表示不开启WEP,`1`表示开启,一般默认为开放式网络(OPEN模式)。

7. `-q`: 静默模式,减少输出信息,便于专注于操作过程。

8. `-v`: 详细模式,提供更多关于执行过程的信息,帮助用户理解工具的工作细节。

9. `-A`: Ad-Hoc模式,允许其他设备作为同等地位的客户端加入网络。

10. `-Y`: 外部数据包处理模式,如`in`、`out`或`both`,控制数据包的接收和转发。

11. `-c channel`: 设定AP工作在哪个无线频道,以避免与其他网络干扰。

12. `-X`: 隐藏ESSID(Extended Service Set Identifier),使无线网络在某些设备上不可见,增加隐蔽性。

13. `-s`: 强制共享密钥认证,即使默认情况下网络会设置为WPA模式,也可以通过此选项改为手动。

14. `-S`: 设置共享密钥挑战长度,影响安全性。

15. `-L`: Caffe-Latte WEP攻击策略,当驱动程序无法发送碎片时启用,用于破解WEP密钥。

16. `-N`: `cfra`可能是某个特定功能的缩写,需要进一步查找其具体含义,可能是另一种模式或选项。

通过这些选项,你可以根据实际需求定制你的钓鱼WiFi环境,确保在安全测试或教学过程中能够灵活地控制网络配置和行为。在使用airbase-ng时,请注意遵守法律法规,仅在合法且受控的环境中进行此类操作。

2024-08-23 上传

2015-02-03 上传

2023-07-12 上传

2024-05-09 上传

2023-10-13 上传

2023-06-13 上传

2023-07-15 上传

2023-11-25 上传

罗四强

- 粉丝: 15w+

- 资源: 285