机器学习驱动的恶意行为自动化分析框架

80 浏览量

更新于2024-06-28

收藏 4.47MB DOC 举报

"基于机器学习的恶意行为自动化分析"

在当前的网络安全环境中,恶意程序的种类与日俱增,且越来越复杂,传统的防病毒技术已经难以应对。为了有效地对抗这一威胁,研究人员开始转向基于机器学习的方法,以实现恶意行为的自动化分析。Konrad Rieck、Philipp Trinius、Carsten Willems和Thorsten Holz共同探讨了如何构建这样的框架,以解决日益严峻的网络安全问题。

恶意程序,包括病毒、蠕虫、木马等,不仅数量众多,还采用了各种混淆和多态技术来逃避检测。这些技术使得基于文件的静态分析变得困难,因为它们可以改变程序的表面特征。因此,动态二进制流分析成为了一种更为有效的手段,它可以跟踪程序执行时的实际行为,而不依赖于原始的二进制代码。

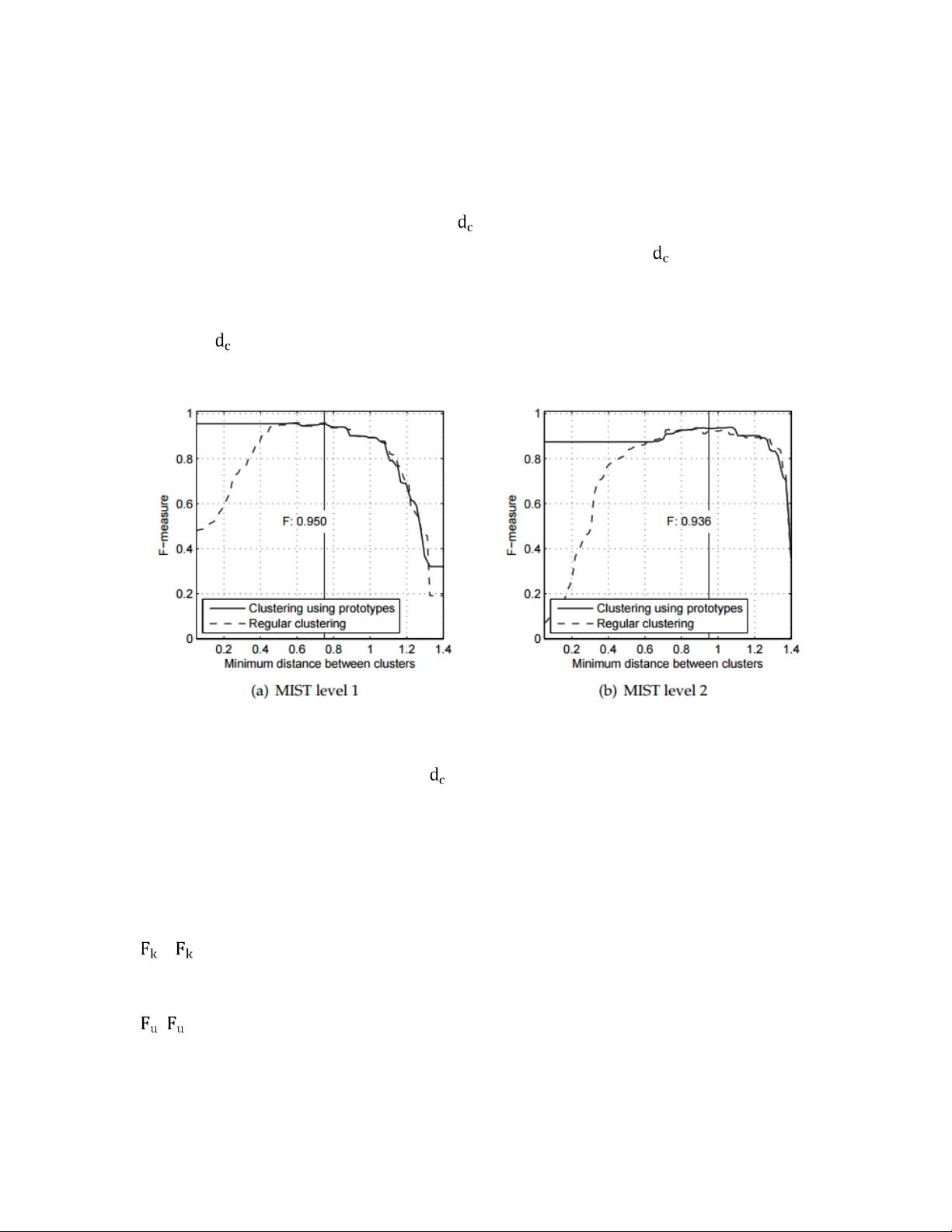

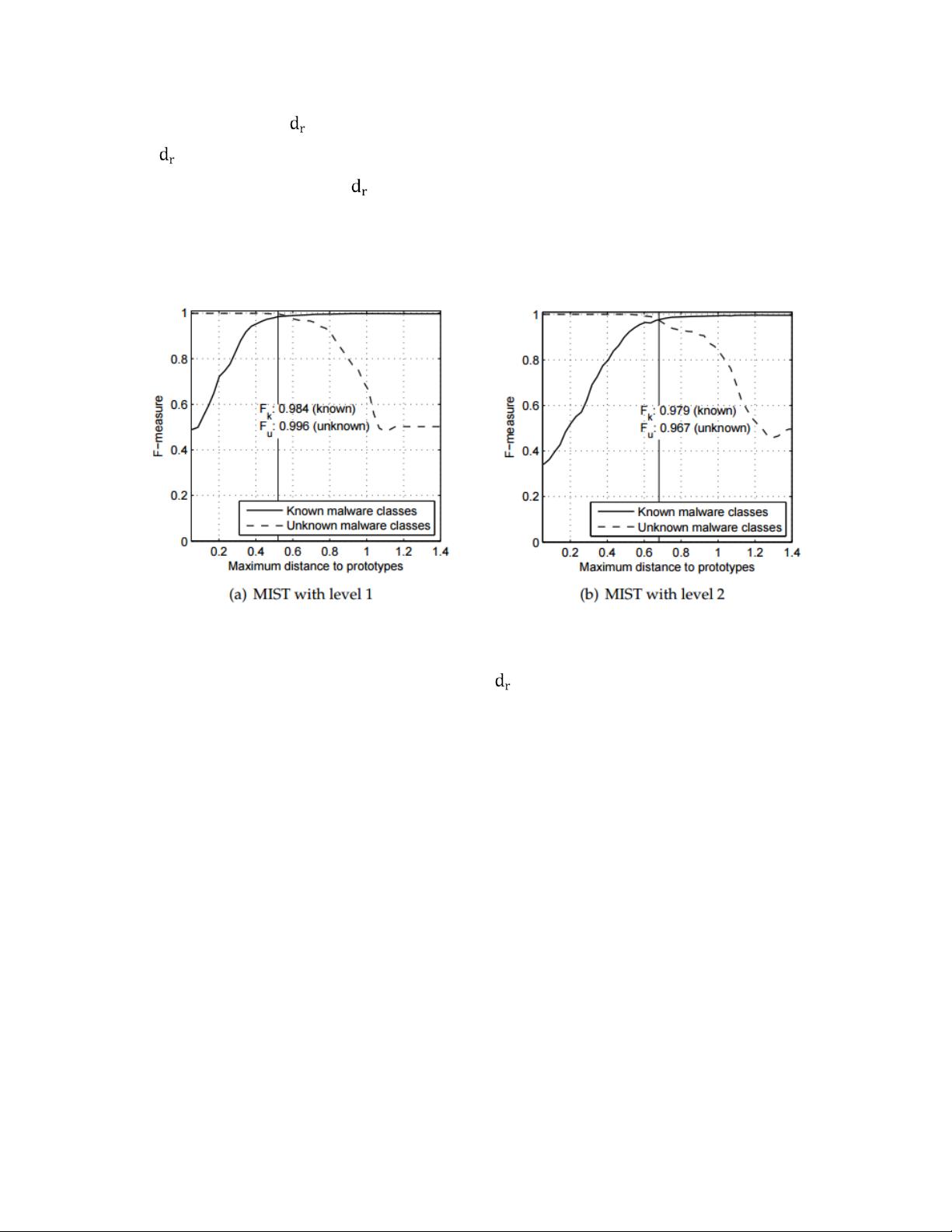

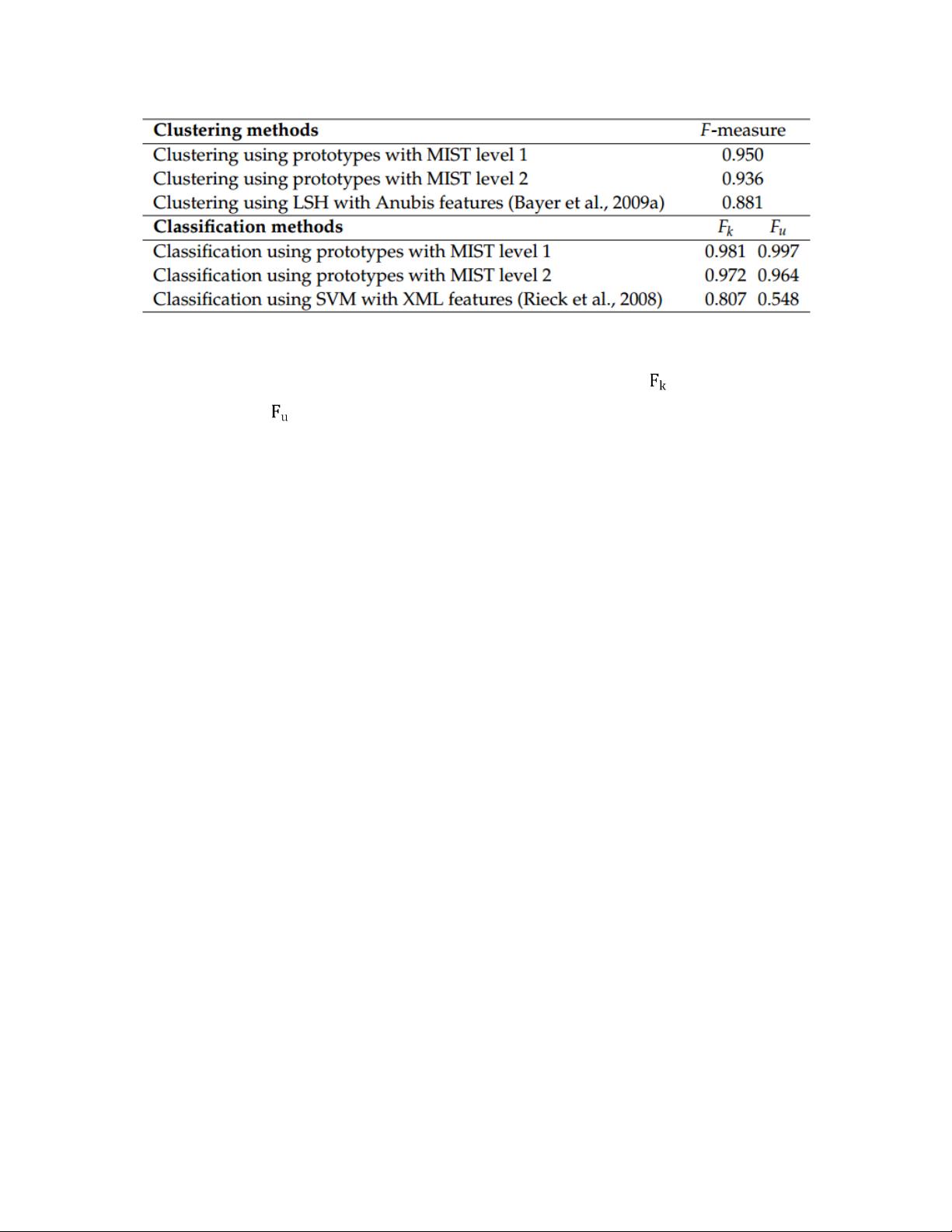

本文提出的框架基于机器学习,它包含两个关键步骤:聚类和分类。首先,聚类分析允许研究人员根据恶意程序的行为特征将其分组,即使这些样本在表面上看起来完全不同。通过这种方式,新出现的恶意程序可以被归入已知的恶意行为类别,帮助识别新的威胁模式。其次,分类分析则是将未知的恶意样本分配到已有的行为类别中,使安全专家能够快速响应新型恶意软件。

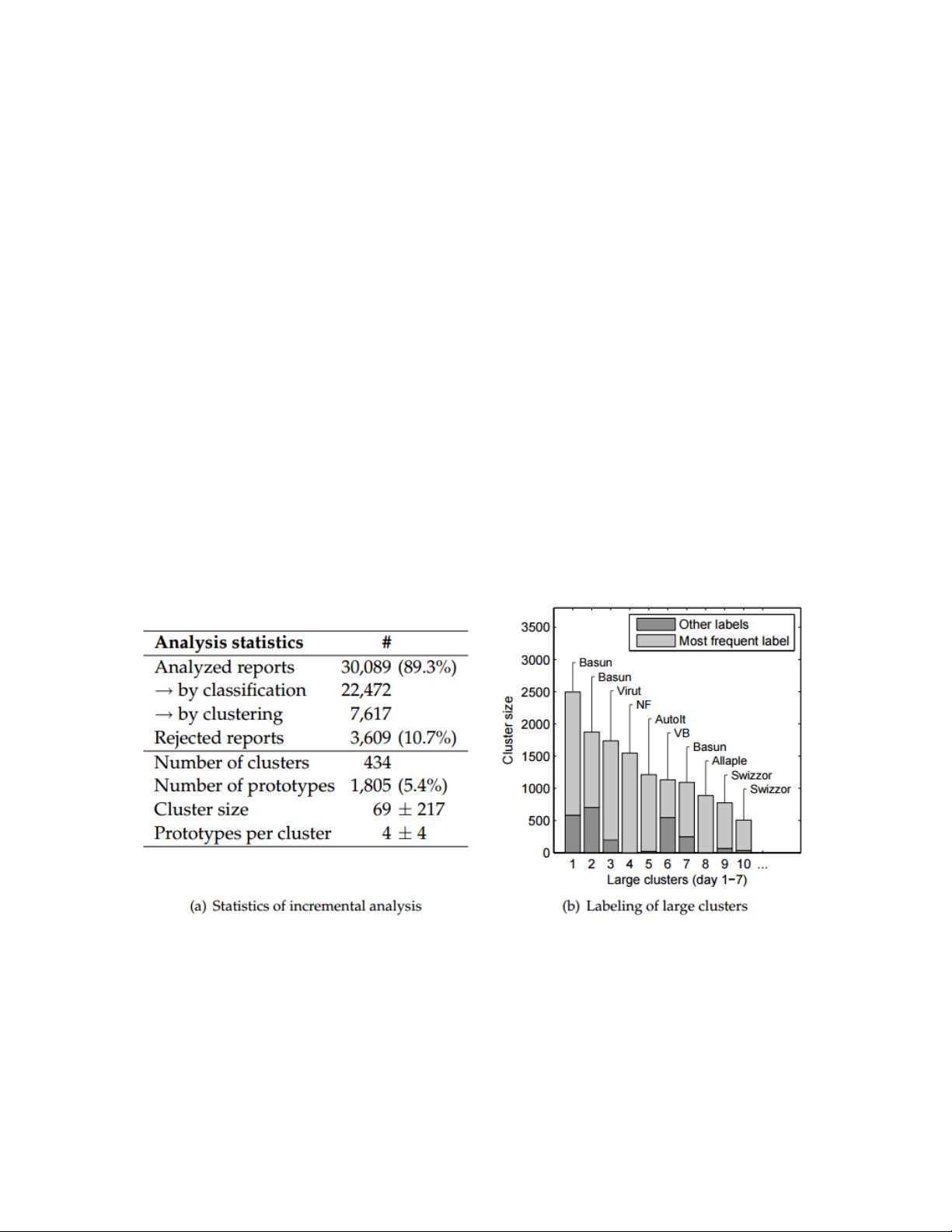

增量分析是这个框架的另一个重要组成部分。由于每天都可能出现大量新的恶意样本,增量分析方法可以有效地处理这些数据,提高分析效率,减少处理时间,同时保持高精度识别新变种的能力。这种方法对于实时监测和防御快速演变的恶意威胁至关重要。

在实际应用中,基于机器学习的自动化分析系统可以通过收集和分析动态执行时的二进制流,如系统调用、网络通信、文件操作等行为特征,来判断程序是否具有恶意意图。这些特征可以被用作训练模型的输入,机器学习算法则会根据这些特征来学习区分恶意与非恶意行为。

总结来说,这篇论文深入研究了如何利用机器学习技术,尤其是聚类和分类方法,来自动化分析恶意行为,以对抗那些利用混淆技术逃避传统检测的恶意程序。这种方法不仅能够提高检测的准确性,还能有效提升分析速度,适应快速变化的网络安全环境。对于反恶意软件开发者和网络安全专业人员来说,这一框架提供了重要的理论基础和实践指导。

2019-01-09 上传

2021-03-08 上传

2024-10-27 上传

2022-07-10 上传

2022-11-28 上传

2022-11-30 上传

2022-11-07 上传

2022-12-02 上传

xinkai1688

- 粉丝: 379

- 资源: 8万+

最新资源

- 平尾装配工作平台运输支撑系统设计与应用

- MAX-MIN Ant System:用MATLAB解决旅行商问题

- Flutter状态管理新秀:sealed_flutter_bloc包整合seal_unions

- Pong²开源游戏:双人对战图形化的经典竞技体验

- jQuery spriteAnimator插件:创建精灵动画的利器

- 广播媒体对象传输方法与设备的技术分析

- MATLAB HDF5数据提取工具:深层结构化数据处理

- 适用于arm64的Valgrind交叉编译包发布

- 基于canvas和Java后端的小程序“飞翔的小鸟”完整示例

- 全面升级STM32F7 Discovery LCD BSP驱动程序

- React Router v4 入门教程与示例代码解析

- 下载OpenCV各版本安装包,全面覆盖2.4至4.5

- 手写笔画分割技术的新突破:智能分割方法与装置

- 基于Koplowitz & Bruckstein算法的MATLAB周长估计方法

- Modbus4j-3.0.3版本免费下载指南

- PoqetPresenter:Sharp Zaurus上的开源OpenOffice演示查看器