SQL注入攻击详解:原理、危害与防御策略

需积分: 9 70 浏览量

更新于2024-07-15

收藏 2.02MB PDF 举报

"SQL注入课程.pdf"

SQL注入是一种严重的网络安全威胁,它发生在应用程序未能充分验证用户输入的情况下,允许攻击者在数据库查询中插入恶意SQL代码。本课程深入讲解了SQL注入的相关概念、攻击手段、防御策略以及针对不同Web开发平台(如ASP、ASPX、PHP、JSP)和数据库系统(Access、MsSQL、MySQL、Oracle)的注入实例。

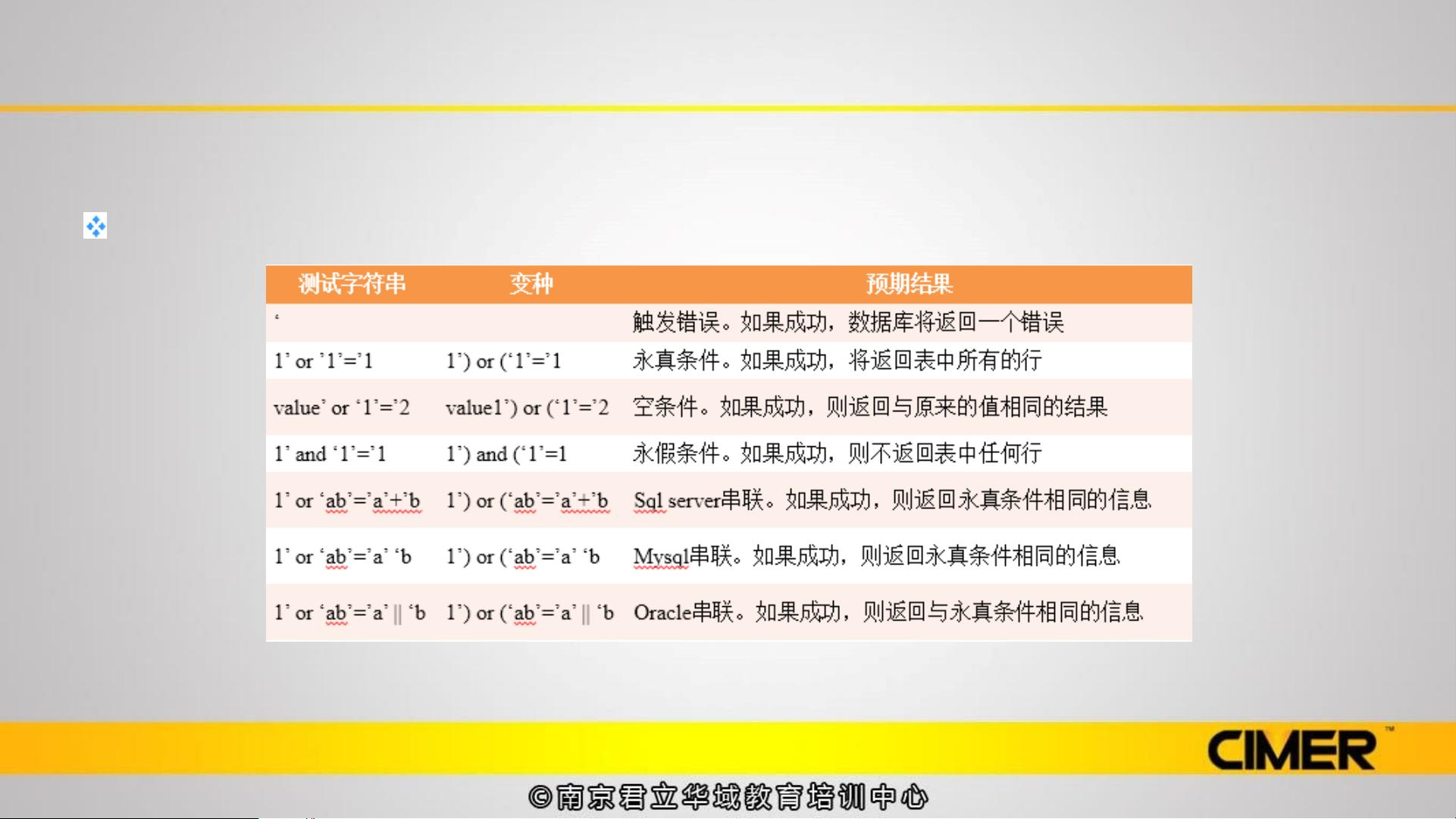

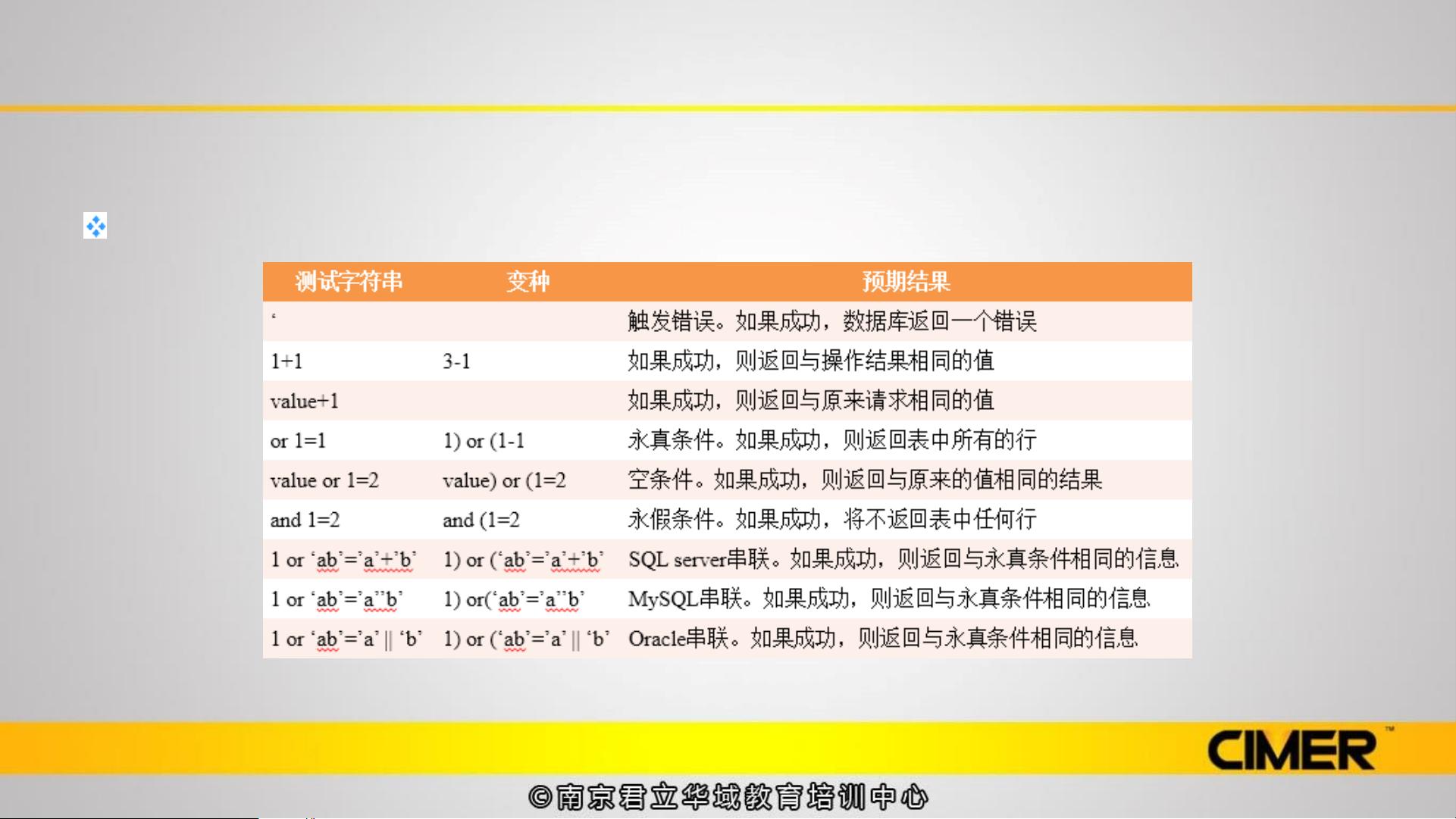

1. **SQL注入原理**:攻击者通过在输入参数中嵌入SQL语句片段,使得服务器在处理请求时误将这些恶意代码当作合法的数据库查询执行。例如,正常请求是`www.cimer.com.cn/home.php?uid=1`,而恶意注入可能是`www.cimer.com.cn/home.php?uid=1or1=1`,导致所有用户信息被返回,而非仅限于ID为1的用户。

2. **SQL注入的危害**:数据库信息泄漏可能导致用户隐私数据被盗;网页篡改使攻击者可以任意修改页面内容;网站被挂马可传播恶意软件;数据库被恶意操作可能篡改关键信息;服务器被远程控制,增加后门;甚至破坏硬盘数据,导致整个系统的瘫痪。某些数据库系统允许通过SQL指令操作文件系统,加大了危害程度。

3. **攻击手段**:课程涵盖了多种SQL注入技术,包括盲注(在没有明确反馈时确定数据)和利用操作系统命令执行攻击。此外,还有绕过防御机制的方法,如利用编码转换、错误处理等方式。

4. **编程语言与SQL注入**:没有任何编程语言可以完全避免SQL注入,但通过使用预编译语句、参数化查询、输入验证、最小权限原则和避免动态构建SQL语句等最佳实践,可以显著降低风险。

5. **防御SQL注入**:课程提到了取消友好的HTTP错误消息以减少攻击者的信息收集,寻找和确认SQL注入点,以及应用安全编程方法来防止注入。其他防御措施包括使用ORM(对象关系映射)框架、使用存储过程和配置严格的数据库权限。

6. **工具介绍**:课程可能还会介绍用于检测和测试SQL注入的工具,帮助开发者发现和修复潜在漏洞。

通过学习本课程,不仅可以理解SQL注入的原理和危害,还能掌握识别和防御SQL注入的各种技巧,从而提高Web应用的安全性。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-01-25 上传

2021-12-02 上传

2014-11-25 上传

2021-05-05 上传

2021-10-10 上传

2022-06-07 上传

yangzisujin

- 粉丝: 6

- 资源: 72

最新资源

- 基于Python和Opencv的车牌识别系统实现

- 我的代码小部件库:统计、MySQL操作与树结构功能

- React初学者入门指南:快速构建并部署你的第一个应用

- Oddish:夜潜CSGO皮肤,智能爬虫技术解析

- 利用REST HaProxy实现haproxy.cfg配置的HTTP接口化

- LeetCode用例构造实践:CMake和GoogleTest的应用

- 快速搭建vulhub靶场:简化docker-compose与vulhub-master下载

- 天秤座术语表:glossariolibras项目安装与使用指南

- 从Vercel到Firebase的全栈Amazon克隆项目指南

- ANU PK大楼Studio 1的3D声效和Ambisonic技术体验

- C#实现的鼠标事件功能演示

- 掌握DP-10:LeetCode超级掉蛋与爆破气球

- C与SDL开发的游戏如何编译至WebAssembly平台

- CastorDOC开源应用程序:文档管理功能与Alfresco集成

- LeetCode用例构造与计算机科学基础:数据结构与设计模式

- 通过travis-nightly-builder实现自动化API与Rake任务构建