"渗透测试靶机学习:lampiao靶机准备与扫描攻击实战"

需积分: 0 167 浏览量

更新于2023-12-24

收藏 6.96MB DOCX 举报

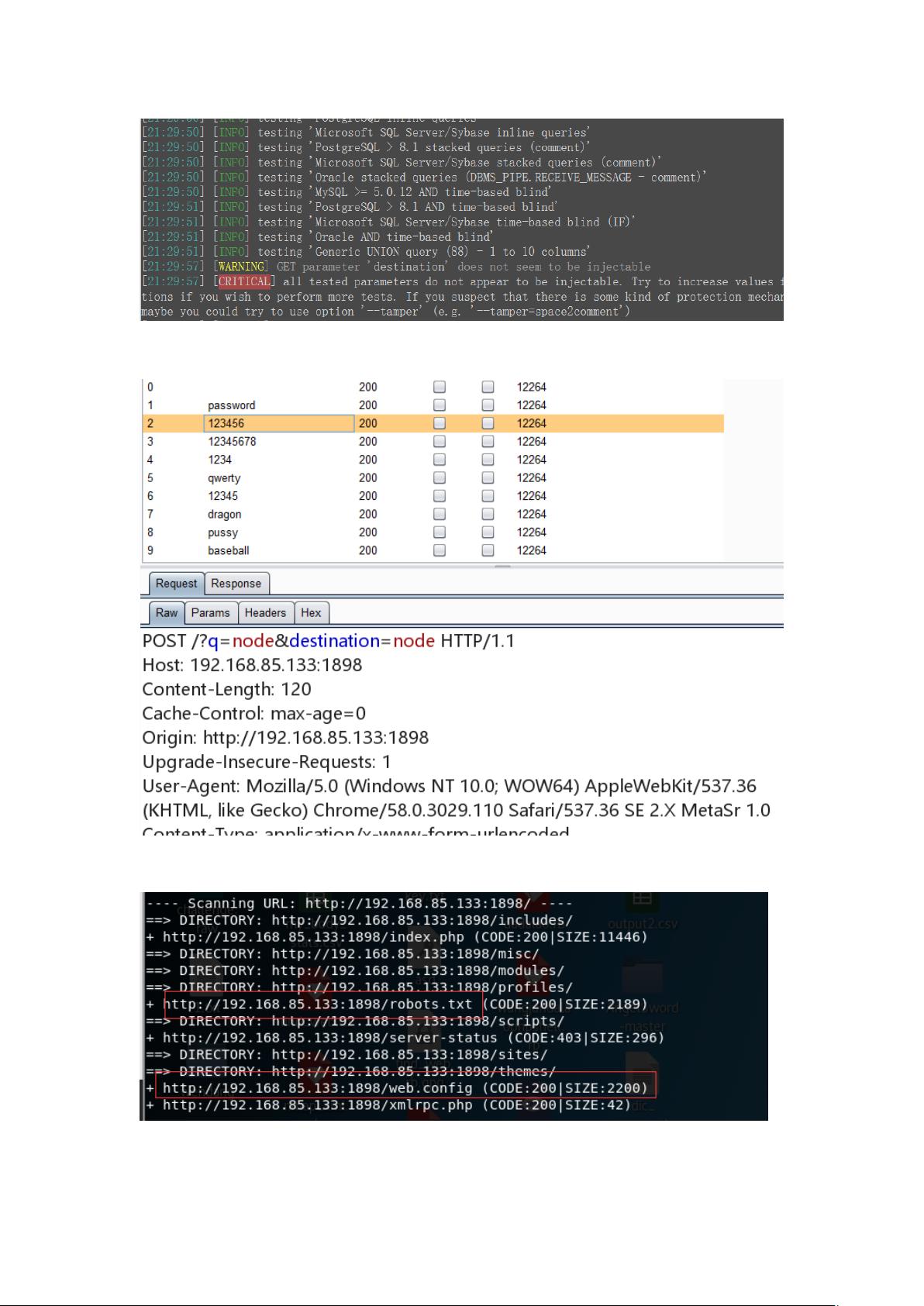

在渗透测试靶机学习过程中,首先需要准备针对特定靶机的环境。本次学习的目标是lampiao靶机,其下载地址为https://download.vulnhub.com/lampiao/Lampiao.zip。考虑到下载速度的问题,也可以选择使用种子文件进行下载,其下载地址为https://download.vulnhub.com/lampiao/Lampiao.zip.torrent。在准备好靶机环境后,接下来是进行主机发现,以获取Kali虚拟机的IP,可使用nmap进行扫描。在扫描命令中,参数“-n”表示不进行DNS解析,“-sn”表示不进行端口扫描,只进行主机发现,“-sP”表示进行ping扫描,以完成主机发现的工作。

另外,也可以使用netdiscover对本地网络主机进行扫描,以获取目标机器上开放的端口。获得目标机器开放的端口后,接下来的步骤是利用某些服务的漏洞来进行攻击。在本次扫描中,得到目标机器开放的端口是22、80和1898。针对这些端口,可以尝试使用hydra进行密码爆破攻击。然而在实际操作中,密码爆破并没有成功。

在端口扫描中,使用了端口扫描工具Nmap命令。其命令包括“nmap 192.168.85.133 -p- -O -sS -sV -v –A”,其中“-p-”表示进行全端口扫描,“-sV”表示启用版本探测,“-O”表示启用操作系统检测,“-v”表示打印扫描过程中的详细信息,“-sS”表示进行TCP SYN扫描,而“-A”表示同时进行操作系统探测和版本探测。

总结来看,在渗透测试靶机学习的过程中,首先需要准备环境,对目标主机进行端口扫描,以获取开放端口信息。然后根据开放端口对应的运行服务,可以利用某些服务的漏洞进行攻击。其中,使用nmap等工具进行主机发现和端口扫描,是渗透测试的重要步骤之一。另外,密码爆破是一种常见的攻击手段,但在实际操作中需要针对具体情况灵活运用。渗透测试的过程需要持续学习和实践,以不断提高能力和技术水平。

2599 浏览量

点击了解资源详情

点击了解资源详情

2024-06-23 上传

2599 浏览量

2024-07-19 上传

161 浏览量

3524 浏览量

463 浏览量