Gitea LFS权限绕过与目录穿越漏洞分析

23 浏览量

更新于2024-08-29

收藏 579KB PDF 举报

"Go代码审计:Gitea远程命令执行漏洞链"

在本文中,我们将深入探讨两个在Gitea中发现的安全漏洞,这两个漏洞可能导致远程命令执行。Gitea是一个用Go语言编写的轻量级且易于部署的Git服务。问题主要集中在Git Large File Storage (GitLFS) 的实现上。

**漏洞一:逻辑错误导致权限绕过**

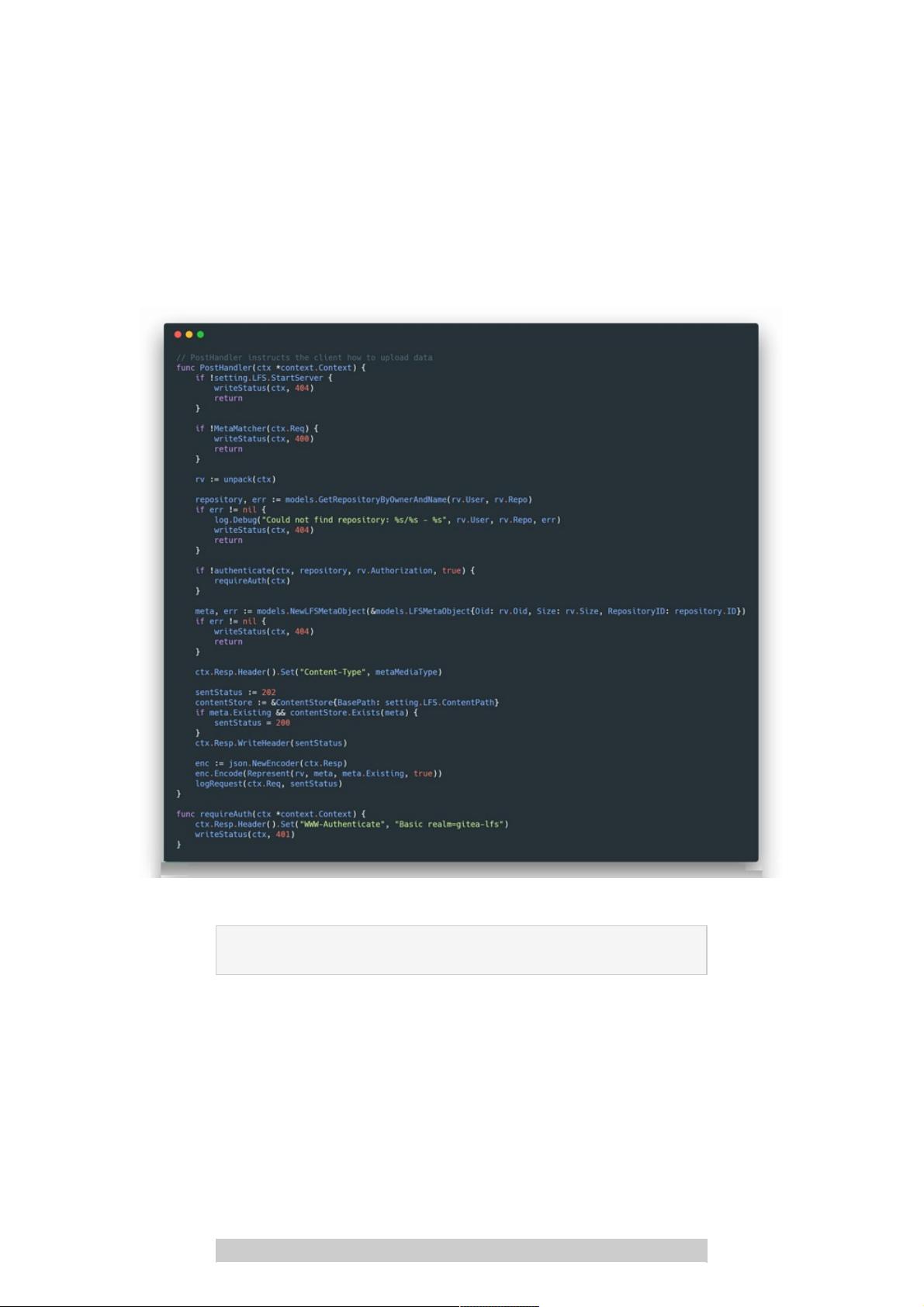

GitLFS是为了处理大型文件而设计的,它将大文件存储在仓库外部,仅在仓库中存储文件的索引(哈希值)。在Gitea的`modules/lfs/server.go` 文件中,`PostHandler` 函数负责处理POST请求。当权限检查失败时,原本应该阻止进一步操作的`requireAuth` 函数被调用,但它仅设置了WWW-Authenticate头和状态码为401,而没有终止函数的执行。这就意味着,即使没有权限,请求仍然可以继续,存在权限绕过风险。

**漏洞二:目录穿越漏洞**

由于权限绕过漏洞,未经授权的用户可以为任何项目创建GitLFS对象。这些对象可以通过特定的URL进行访问,例如 `http://example.com/vulhub/repo.git/info/lfs/objects/[oid]`。问题在于,Gitea没有限制LFS对象ID(oid)的字符,允许使用可能导致目录穿越的特殊字符。攻击者可以构造一个oid,如`.../../../etc/passwd`,从而访问服务器上的敏感文件,例如系统用户的密码文件。

**潜在的攻击路径**

利用这两个漏洞,攻击者可以首先通过发送一个带有恶意oid的数据包,创建指向服务器上敏感位置的GitLFS对象。一旦对象创建成功,攻击者就可以尝试通过GET请求读取或通过PUT请求修改服务器上的任意文件,从而可能执行远程命令或者篡改数据。

为了修复这些问题,Gitea应改进权限控制机制,确保在权限检查失败时立即终止处理。同时,对于LFS对象的oid,应实施严格的验证规则,防止目录穿越攻击。开发者和运维人员应及时更新到修复了这些漏洞的Gitea版本,以保护他们的Git服务器不受此类攻击。

进行定期的代码审计和安全测试对于发现和修复这类安全漏洞至关重要。对于使用开源软件的服务提供商,保持软件的最新状态,及时应用安全补丁,是防止安全事件发生的关键措施。

291 浏览量

1113 浏览量

8426 浏览量

1397 浏览量

372 浏览量

2025-01-07 上传

2025-01-07 上传

weixin_38675506

- 粉丝: 4

- 资源: 931

最新资源

- ParaAloe

- 上学期高一年级组工作计划

- LBS^2 milw0rm模板

- angular2-test:Angular2游乐场

- 东方日报

- cat-and-mouse

- Hawk-GUI:Hawk的Web界面,用于在Web上存储,处理和显示报告

- aif-interactive-map-frontend:AIF交互式地图的前端代码

- make_dataset.rar

- 各种角度的路面裂痕.rar

- absoduler.js:绝对调度程序-事件调度程序实时同步多个设备

- 光子的颜色-项目开发

- git-app_test

- 国土所2014年工作计划

- PJBlog3 BeijingNO.1模板

- nucamp_bootstrap:Nucamp Bootstrap项目网站