PHP168 SQL注入漏洞分析与利用

需积分: 50 15 浏览量

更新于2024-09-07

收藏 903KB DOCX 举报

"php168sql注入漏洞描述了一个特定版本的php168存在SQL注入安全问题,允许攻击者通过这个漏洞获取数据库的相关信息。这个问题通常发生在应用未能正确过滤或验证用户输入的情况下,使得恶意用户可以构造特殊的SQL查询来操纵数据库操作。在本案例中,攻击者利用了安装后的php-5.2.17版本的国徽CMS政府版的一个注入点,通过修改URL中的`keyword`参数来执行恶意SQL语句。

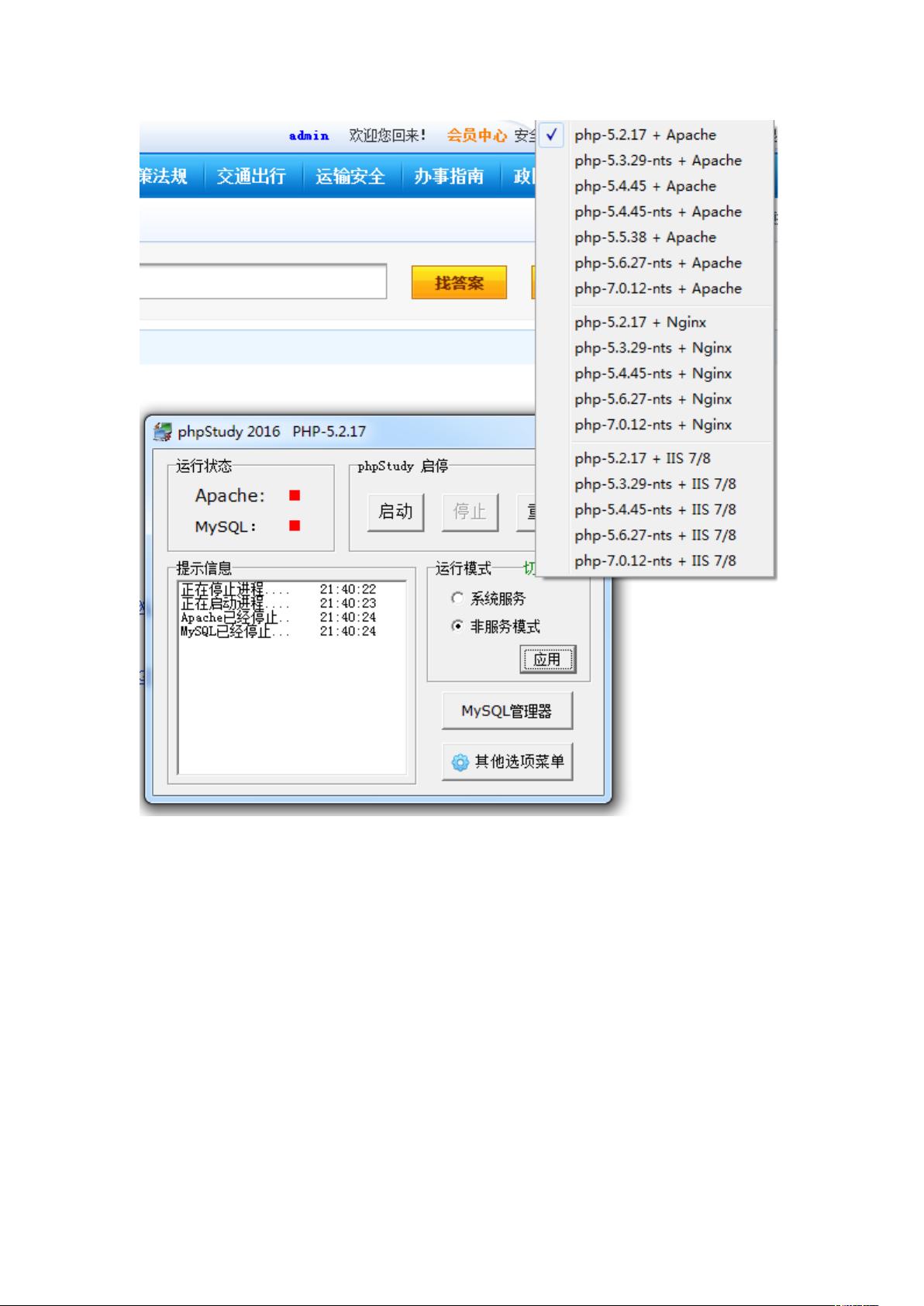

首先,攻击者会设置一个环境,包括切换到php-5.2.17版本,解压并安装0417ghcms_v20150416.zip,将安装程序移动到phpStudy的web根目录,并进行正常的安装流程,包括填写数据库连接信息、设置后台管理员账户和密码以及填充测试数据。

在安装完成后,攻击者会访问网站并寻找潜在的注入点。他们发现当在`keyword`参数后面添加特定的payload `%2527%20or%201=1%23`(这是经过两次URL编码的`%'or 1=1#`)时,系统响应异常,显示了所有问答题目的信息。这表明系统可能没有正确地处理查询字符串,允许了SQL语句的拼接。

接着,攻击者使用自动化工具sqlmap进一步探测漏洞。sqlmap是一个用于检测和利用SQL注入漏洞的开源Python工具。通过指定URL、后缀(`--suffix`)、篡改器(`--tamper`)如`chardoubleencode.py`以及探测级别(`--level3`),sqlmap成功地识别出了数据库的存在。为了获取数据库名,攻击者再次运行sqlmap,这次使用`--dbs`参数来列出所有可用的数据库。

这个php168SQL注入漏洞涉及到不安全的用户输入处理,可能导致敏感信息泄露,包括但不限于数据库名、表名、记录内容等。修复此类漏洞的关键在于采用预编译的SQL语句(如PHP的PDO扩展)、参数绑定或者对用户输入进行严格验证和过滤,以防止恶意SQL代码的执行。开发人员应定期更新系统和应用程序,同时进行安全性审计,确保系统的安全性。"

144 浏览量

158 浏览量

207 浏览量

2023-05-23 上传

352 浏览量

333 浏览量

122 浏览量

qq_37252787

- 粉丝: 0

最新资源

- Delphi7.0构建的图书销售管理系统设计

- 51单片机C语言入门:使用KEIL uVISION2开发

- 掌握XML:实用教程与核心技术

- C# Programming Fundamentals and Applications

- LoadRunner入门:实战测Tomcat表单性能与脚本录制

- 松下KX-FLB753CN一体传真机中文说明书:安全与操作指南

- Java语言入门学习笔记

- 哈工大线性系统理论硕士课程大纲

- DS18B20:一线总线数字温度传感器详解

- 数据库表设计实战指南:主键选择与规范化策略

- Protel DXP中文版入门教程:构建原理图与PCB设计

- 正则表达式完全指南:常见模式与解析

- Linux世界驰骋系列教程全集:系统管理与Shell编程

- 软件工程:走进成熟的学科指南(第4版)

- .NET初学者指南:C#基础教程

- Oracle常用函数详解:从ASCII到RPAD/LPAD