渗透实践:Upload漏洞与WAF绕过策略

需积分: 0 7 浏览量

更新于2024-08-05

收藏 1009KB PDF 举报

在本文中,作者分享了他们在实习期间在EDUSRC网站上寻找渗透漏洞的经验,特别关注的是文件上传漏洞及其与Web Application Firewall (WAF) 的交互。首先,作者强调了手动挖掘漏洞的价值,因为使用自动化工具可能会错过深入理解漏洞原理的机会。

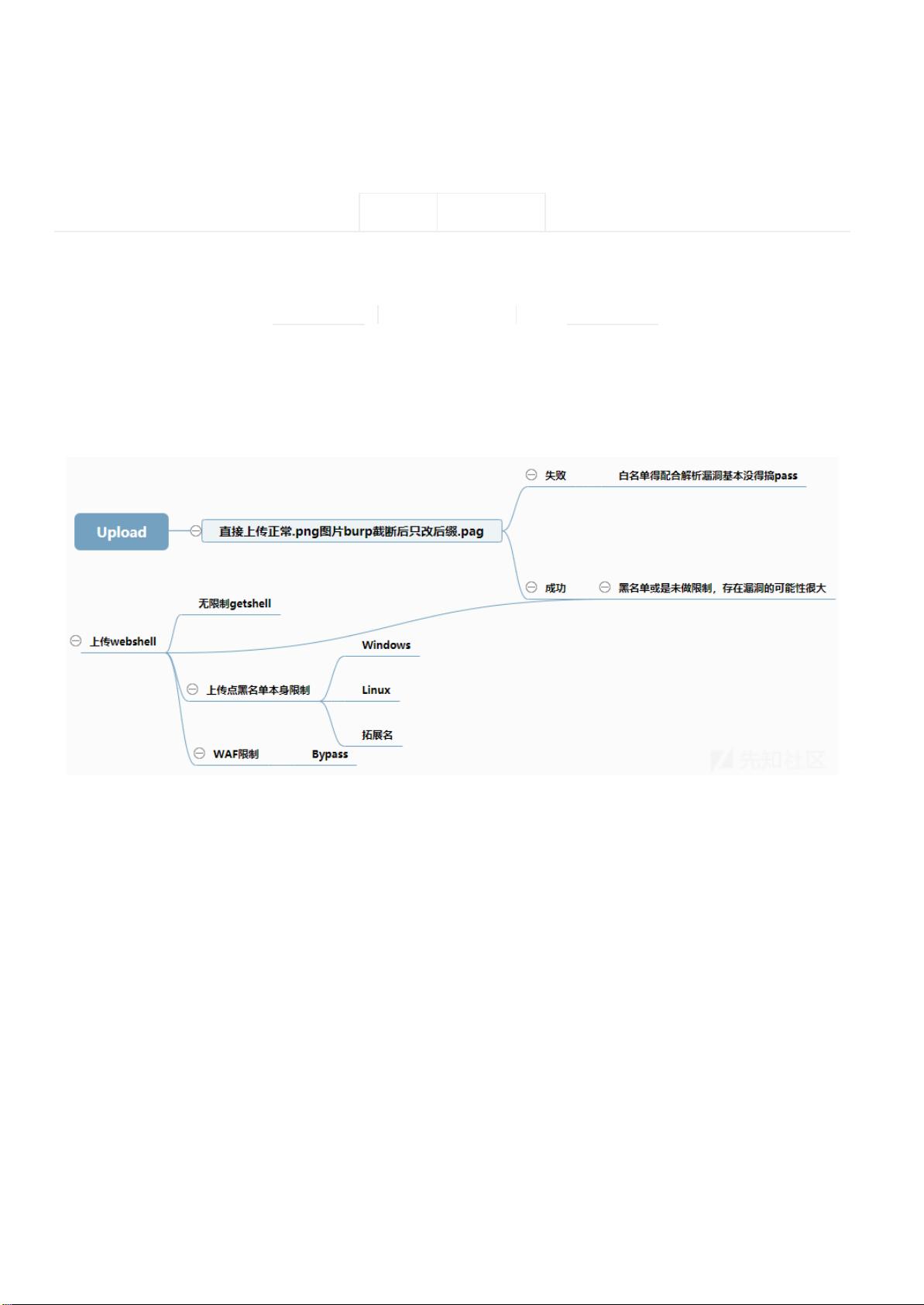

文件上传漏洞是常见的安全问题,包括上传类型检查、Content-Type验证以及前端JavaScript过滤。判断上传漏洞是否存在WAF保护通常涉及以下步骤:

1. 直接尝试上传普通文件,通过Burp Suite等工具修改文件后缀,避开内容类型检查,观察服务器响应。

2. 如果上传失败,表明可能有白名单限制;如果成功,说明可能是黑名单或未做限制,此时可能存在漏洞。

3. 成功上传webshell意味着可以落地执行,通过URL访问和解析,进而实现远程shell访问。

对于已经判断出的黑名单限制,需要进一步分析程序本身的限制和WAF的具体策略。例如,程序可能会返回特定错误消息表示文件格式不受允许,而WAF拦截可能导致重定向或无响应。

文章特别提到了后缀绕过黑名单的技巧,指出Windows系统下特殊字符如空格和特殊符号可能被忽视,而Linux系统则可以通过斜线进行测试。常见的文件扩展名,如asp、php等,也可以用来尝试绕过。针对WAF,作者列举了一些常见的如安全狗、Yxlink-WAF等,并指出这些WAF在处理文件后缀时可能存在判断漏洞,可以通过构造畸形文件包来利用。

这篇文章深入探讨了如何通过实践和理解机制来发现和利用文件上传漏洞,同时提供了一定的策略来绕过WAF,这对于网络安全专业人员和渗透测试工程师来说是一份实用的指南。

2022-08-03 上传

2023-02-09 上传

2021-03-20 上传

2017-07-31 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

不知者无胃口

- 粉丝: 32

- 资源: 328

最新资源

- Evergarden:思想和笔记的公共数字花园

- [论坛社区]okphp BBS v4.0_okphpbbs.rar

- ipetfinals

- ASP 网站站长计数器 v1.0

- DICOM 示例文件:包含大脑 MR 图像的示例 DICOM 文件。-matlab开发

- FM5830_code,c语言源码怎么写,c语言项目

- C-Blog 2.1 正式版_cblog2-mysql_博客论坛网站开发模板(使用说明+源代码+html).zip

- todo-cloudbuild

- SpeakT-crx插件

- 安卓伏羲X v2.0.1双版 免Root装载Xposed模块功能.txt打包整理.zip

- json-conditions:简单的条件逻辑以针对javascript对象进行评估

- 分子查看器:用于绘制简单的 .pdb 文件的轻量级 m 文件。-matlab开发

- 绿色耀眼互联网产品企业网站模板5536_网站开发模板含源代码(css+html+js+图样).zip

- light-sphere.tar.gz_C/C++_源码,c语言读网页源码,c语言项目

- wztlink1013_github_io-master.zip

- kirby-multilist:在Kirby 3中快速管理具有多个字段的列表