Cobalt Strike免杀:利用Powershell隐蔽上线

需积分: 0 115 浏览量

更新于2024-08-05

收藏 3.97MB PDF 举报

"Cobalt Strike beacon 免杀上线方法通过 Powershell"

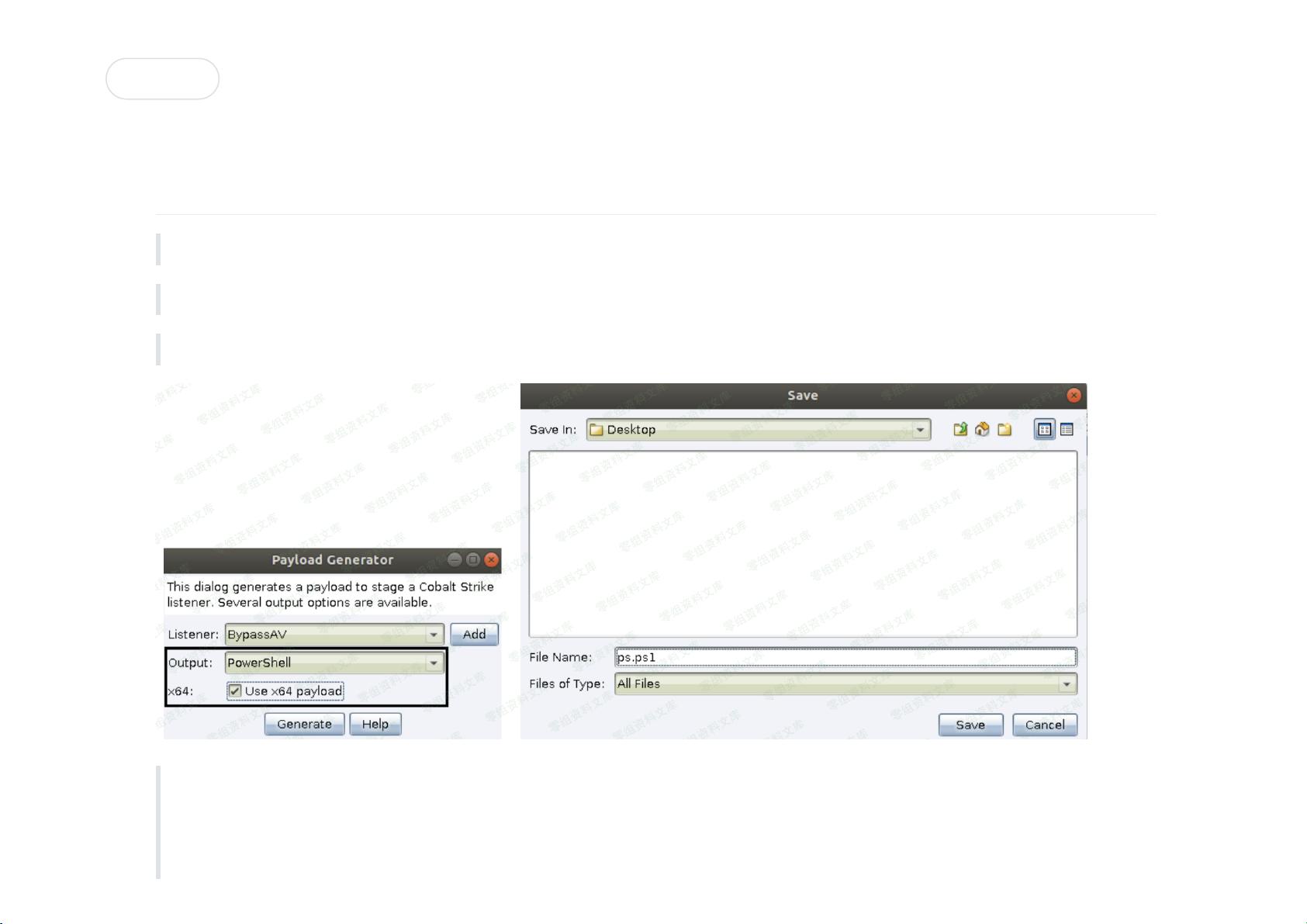

本文将介绍如何使用 Cobalt Strike 创建一个免杀的 PowerShell payload 并在目标环境中隐蔽上线。Cobalt Strike 是一款广泛用于红队操作和渗透测试的安全工具,其 beacon 功能允许攻击者在目标系统中维持持久的会话。

首先,我们需要在本地机器上创建一个监听器。监听器是 Cobalt Strike 中的一个关键组件,它负责接收和处理从目标机器传回的 beacon 数据。创建监听器后,利用该监听器生成一个 PowerShell payload。这个 payload 是一段能够执行特定命令或操作的代码,且通常设计得难以被防病毒软件检测到。

接下来,我们准备一张大尺寸的图片(例如1920*1080像素的超清图)。目的是将 PowerShell payload 分散存储在图片的各个像素中,以避免 payload 被直接识别出来。这一步通常会借助 "Invoke-PSImage.ps1" 这样的 PowerShell 脚本来完成。该脚本可以将 payload 编码并嵌入到图片中,然后生成一个执行此 payload 的 PowerShell 代码。

当 payload 存储在图片中后,我们需要将这张图片上传到 Cobalt Strike 的 web 服务器上,以便目标机器可以访问。生成一个指向该图片的链接,这个链接将作为 payload 的来源。

在目标机器上,我们需要执行一段 PowerShell 代码来下载并解码图片中的 payload。这段代码会从指定的链接加载图片,然后逐像素读取,恢复出隐藏的 payload,并执行。由于整个过程没有在目标机器上创建任何文件,所以这种上线方式相对隐蔽。

然而,实际操作中,直接在目标机器上打开命令提示符并运行 PowerShell 是不现实的,攻击者通常会利用社会工程学技巧或者漏洞来诱使用户执行含有 payload 的代码。此外,为了进一步提高隐蔽性,还可以使用其他技术,如编码、混淆 payload,以及利用已知的漏洞或弱点绕过安全防护措施。

Cobalt Strike beacon 的免杀上线通过 PowerShell 和图像隐藏技术,提供了一种在受保护环境中隐蔽部署和执行恶意代码的方法。这种方法对于渗透测试和红队操作来说非常有用,但也提醒我们在日常网络安全维护中要时刻警惕潜在的威胁。

2022-08-03 上传

2024-06-21 上传

2021-04-20 上传

2021-04-04 上传

2022-01-09 上传

2023-12-18 上传

2021-12-02 上传

2021-03-30 上传

方2郭

- 粉丝: 32

- 资源: 324

最新资源

- Angular程序高效加载与展示海量Excel数据技巧

- Argos客户端开发流程及Vue配置指南

- 基于源码的PHP Webshell审查工具介绍

- Mina任务部署Rpush教程与实践指南

- 密歇根大学主题新标签页壁纸与多功能扩展

- Golang编程入门:基础代码学习教程

- Aplysia吸引子分析MATLAB代码套件解读

- 程序性竞争问题解决实践指南

- lyra: Rust语言实现的特征提取POC功能

- Chrome扩展:NBA全明星新标签壁纸

- 探索通用Lisp用户空间文件系统clufs_0.7

- dheap: Haxe实现的高效D-ary堆算法

- 利用BladeRF实现简易VNA频率响应分析工具

- 深度解析Amazon SQS在C#中的应用实践

- 正义联盟计划管理系统:udemy-heroes-demo-09

- JavaScript语法jsonpointer替代实现介绍