Cisco ISE配置802.1X认证实现无线有线网络安全连接

需积分: 19 72 浏览量

更新于2024-09-04

收藏 1.58MB DOCX 举报

"本文档详细介绍了如何使用Cisco ISE(Identity Services Engine)配置802.1X认证,以便与Cisco Wireless LAN Controller (WLC)协同工作,实现对无线网络的认证,以及与Cisco Switch配合进行有线网络的认证,从而确保网络连接的安全性。文档涵盖了网络设备的添加、策略创建、用户账户建立以及WLC和交换机的配置等多个方面。"

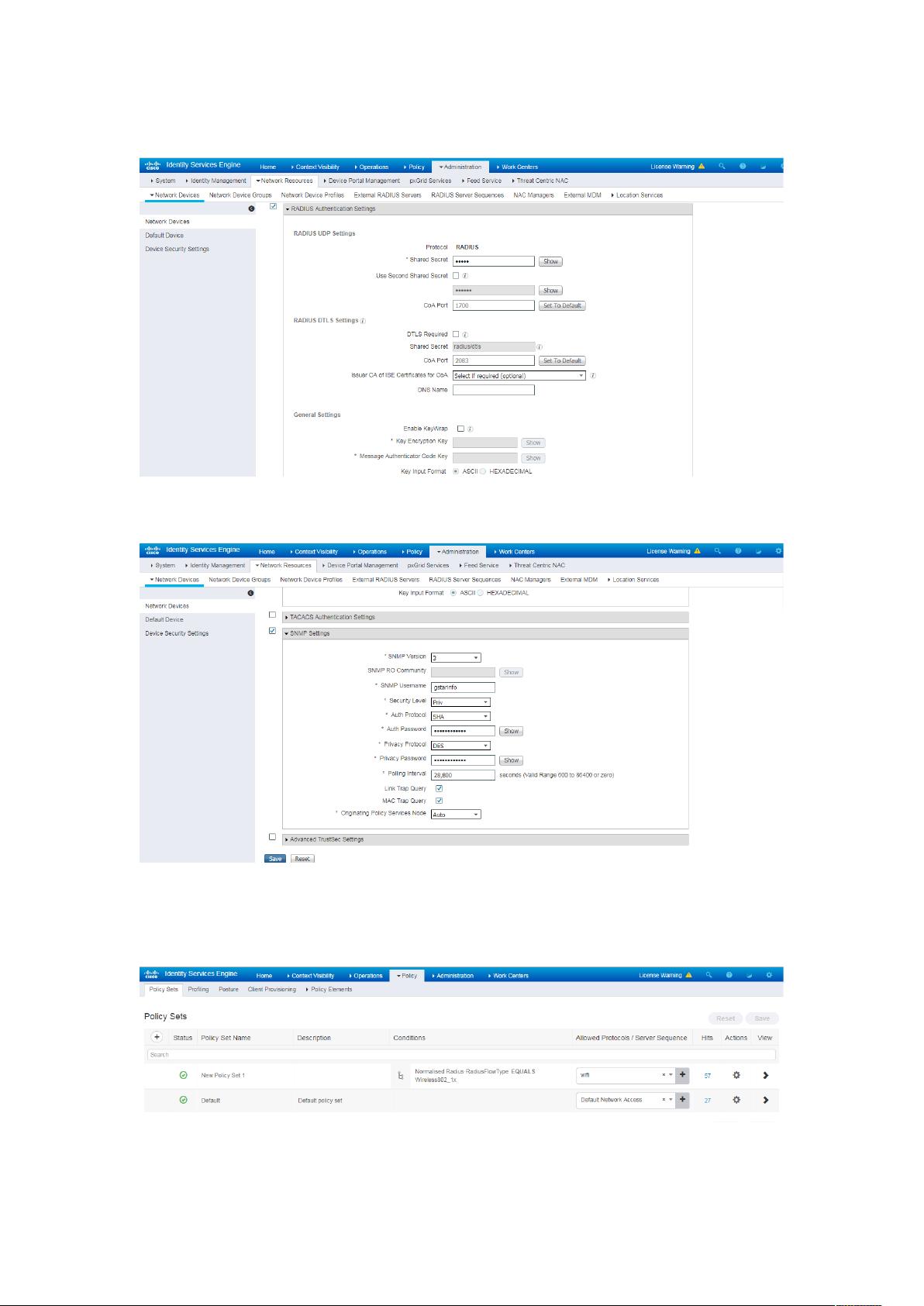

在Cisco ISE中配置802.1X认证,首先需要添加网络设备。这包括了在“管理员”->“网络资源”->“网络设备”下选择添加新设备,设置设备名称、IP地址、分组信息,以及配置Radius和SNMP服务器的相关参数。Radius服务器用于进行身份验证,而SNMP服务器则用于监控和管理网络设备。

接下来是创建策略,这些策略定义了用户的访问权限和认证规则。策略可能包括了不同级别的安全策略,如访问控制列表(ACL)和授权策略,以确保只有经过身份验证的用户才能接入网络。

创建用户是802.1X认证的关键步骤。在这里,你需要为每个用户或用户组设定相应的用户名和密码,这些信息将在认证过程中使用。

对于802.1X无线认证,Cisco WLC的状态需被检查并配置。在“Radius Authentication Servers”部分,需要创建并编辑Radius服务器,以确保它们能正确地与ISE通信。然后,在创建或编辑WLAN时,应选择WPA+WP2作为安全层,启用802.1X认证,并指定AAA服务器。Windows用户可以通过开启WLAN AutoConfig服务,输入ISE提供的用户名和密码来连接网络。如果认证成功,用户将能够顺利接入网络,否则会收到警告并提示重新连接。

802.1X有线认证的配置主要在交换机上进行。例如,采用新的AAA模型,启用dot1X默认的Radius认证组,设置IP域名和DNS服务器,启用dot1X系统认证控制,并在接口上应用相关配置,如将端口设为访问模式,启用Port Control自动模式,以及配置dot1X PAE认证器。此外,还需要配置SNMP服务器,定义组权限,启用陷阱以接收和处理网络事件,包括dot1x认证失败的情况。

通过Cisco ISE的802.1X认证,可以实现对无线和有线网络的精细控制,增强网络安全性,同时确保合法用户能够顺畅地接入网络。配置过程需要精确的步骤和详细规划,以确保所有组件的协调运作。

2018-05-31 上传

2022-01-30 上传

2023-06-06 上传

2023-08-03 上传

2023-07-28 上传

2023-05-14 上传

2023-06-01 上传

2024-10-31 上传

从未忘记丶

- 粉丝: 0

- 资源: 4

最新资源

- getting started with JBoss4.0 中文版

- SQL语法大全中文版(其中两章)

- 开源_200903.pdf

- C语言趣味程序百例精解

- 动态场景下的运动目标跟踪方法研究.pdf

- 英语词根词缀记忆大全

- DS1302_中文资料.pdf

- How to solve it: A new aspect of mathematical method

- 美国MIT EECS系本科生课程设置简介

- 小程序(在网页上找Email地址)

- C#完全手册(新手学习C#必备手册)

- 数字信号处理、计算、程序、

- 详细设计说明书案例.DOC

- 课程设计航空客运订票系统

- JSF自定义组件 JSF自定义组件

- Visual C++与Matlab混合编程