DB2:通过可信上下文限制特定IP用户连接数据库

111 浏览量

更新于2024-08-28

收藏 345KB PDF 举报

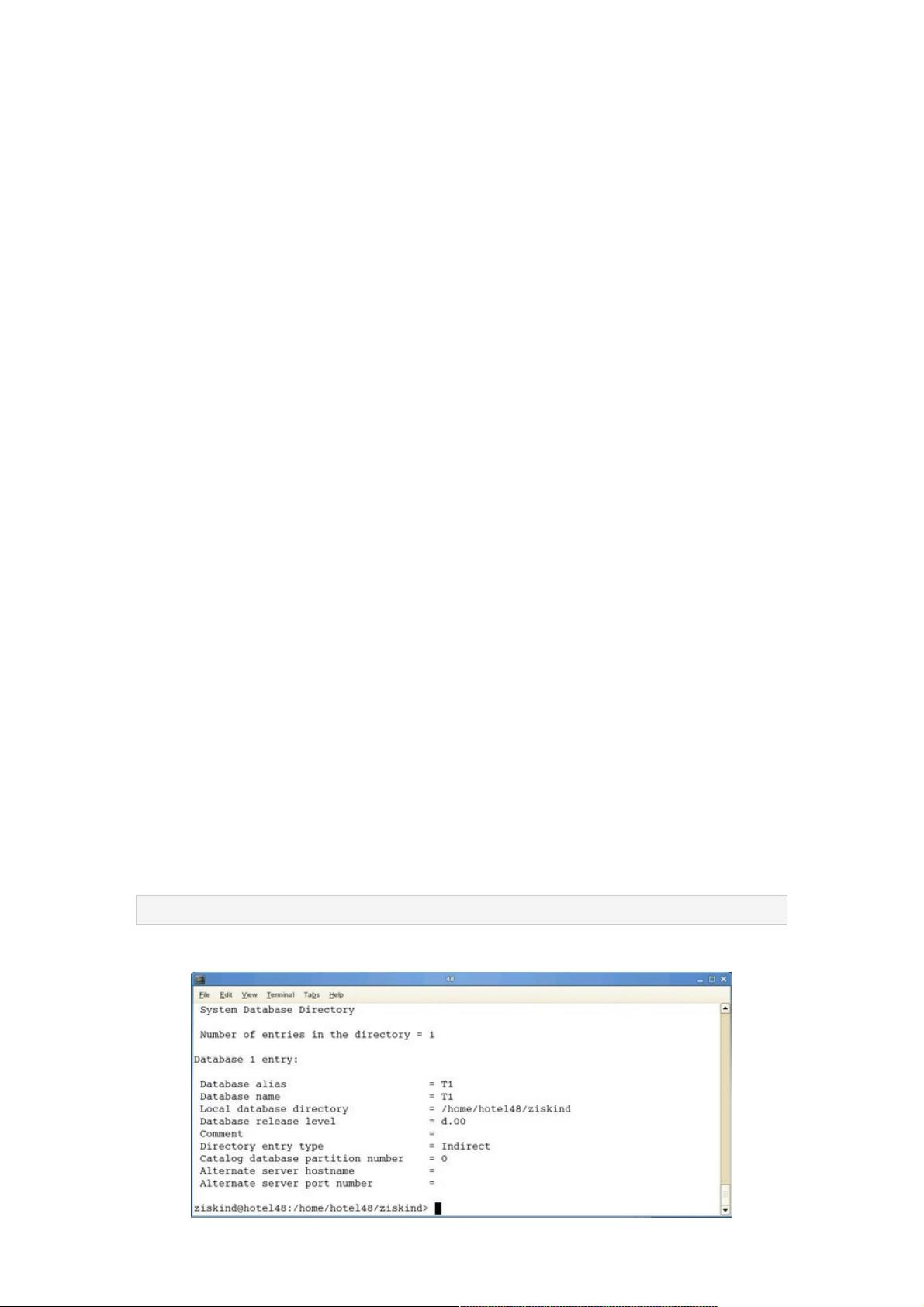

在IBM DB2数据库管理系统中,安全控制是至关重要的,特别是在保护数据库免受未经授权访问和防止不当使用的场景下。本文主要探讨如何利用DB2的可信上下文特性来实现对数据库连接的严格限制,特别针对一个具体的需求——安全管理员希望用户Einstein仅能通过特定的IP地址9.26.120.62连接数据库。

首先,理解数据库角色在安全中的作用。数据库角色是一种逻辑对象,它集成了多个权限和特权,便于管理和分配给需要执行特定任务的用户或组。通过角色,管理员可以组织和控制用户的访问权限,无需为每个用户提供单独的权限设置。角色的优势在于它们是数据库内部的对象,不受操作系统组的约束,使得权限管理更为灵活。

其次,可信上下文是DB2中定义数据库与外部实体(如应用服务器)之间信任关系的关键概念。它包含了系统授权ID(用户身份)、IP地址(或域名)以及数据流加密等属性。当用户试图连接数据库时,DB2会验证连接的属性是否与可信上下文的配置一致。如果匹配,该连接被认为是可信的,允许角色继承相应的权限。

在DB2 9.7 Fix Pak 3及更高版本之前,角色继承在数据库连接的CONNECT授权检查中并未充分考虑可信上下文。然而,新版本的DB2消除了这一限制,这使得管理员能够更好地控制用户的连接位置,比如仅允许Einstein通过指定的IP地址进行连接。

在实际操作中,解决方案步骤如下:

1. 创建一个数据库角色,例如"EinsteinRole",并为其分配必要的权限,如对薪资表的SELECT权限。

2. 为Einstein创建一个可信上下文,设置系统授权ID为Einstein的用户名,IP地址为9.26.120.62。

3. 将"EinsteinRole"与可信上下文关联,这样当Einstein通过9.26.120.62的IP地址尝试连接时,他将继承角色的权限。

4. 配置DB2,确保在连接验证时检查连接的IP地址是否符合可信上下文的定义,如果不符合,连接将被拒绝。

通过这种方式,DB2的可信上下文特性帮助管理员实现了对Einstein的精确控制,确保了只有在特定IP地址下,他才能访问和操作数据库中的敏感信息,从而提高了系统的安全性。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2019-03-05 上传

2018-10-18 上传

2006-02-23 上传

2014-11-03 上传

2020-12-25 上传

2022-06-20 上传

weixin_38720050

- 粉丝: 3

- 资源: 876

最新资源

- 13J913-1 公共厨房建筑设计与构造.rar

- N10SG模块手册.zip

- reqscraper:轻量级包装,用于Request和X-Ray JS

- simplyarch:在您选择要膨胀还是不膨胀的情况下安装Arch Linux的最简单方法

- Fork_Socket:Linux多进程服务器和客户端

- S32K1_FlexNVM:演示仿真EEPROM模块的用法

- matlab代码对齐-MATLAB:MATLAB学习笔记

- pyg_lib-0.3.1+pt20-cp311-cp311-macosx_11_0_universal2whl.zip

- sp0cket

- magic-frontend

- UIGoogleMaps:Coursera UIGoogleMaps 项目已修改为使用 Android Studio 进行编译。 确保您的 SDK 中安装了最新的 Google 存储库和 Google Play 服务。 可以在 https 找到原始来源

- MixRamp-开源

- CLRS:CLRS解决方案,包括C ++中的代码

- PROYECTOINGSOFT2

- 基于LSTM网络的外汇预测模型.zip

- i