理解DDoS攻击:SYNFlood、ICMPFlood、UDPflood与防御措施

需积分: 0 139 浏览量

更新于2024-06-30

收藏 3.69MB DOCX 举报

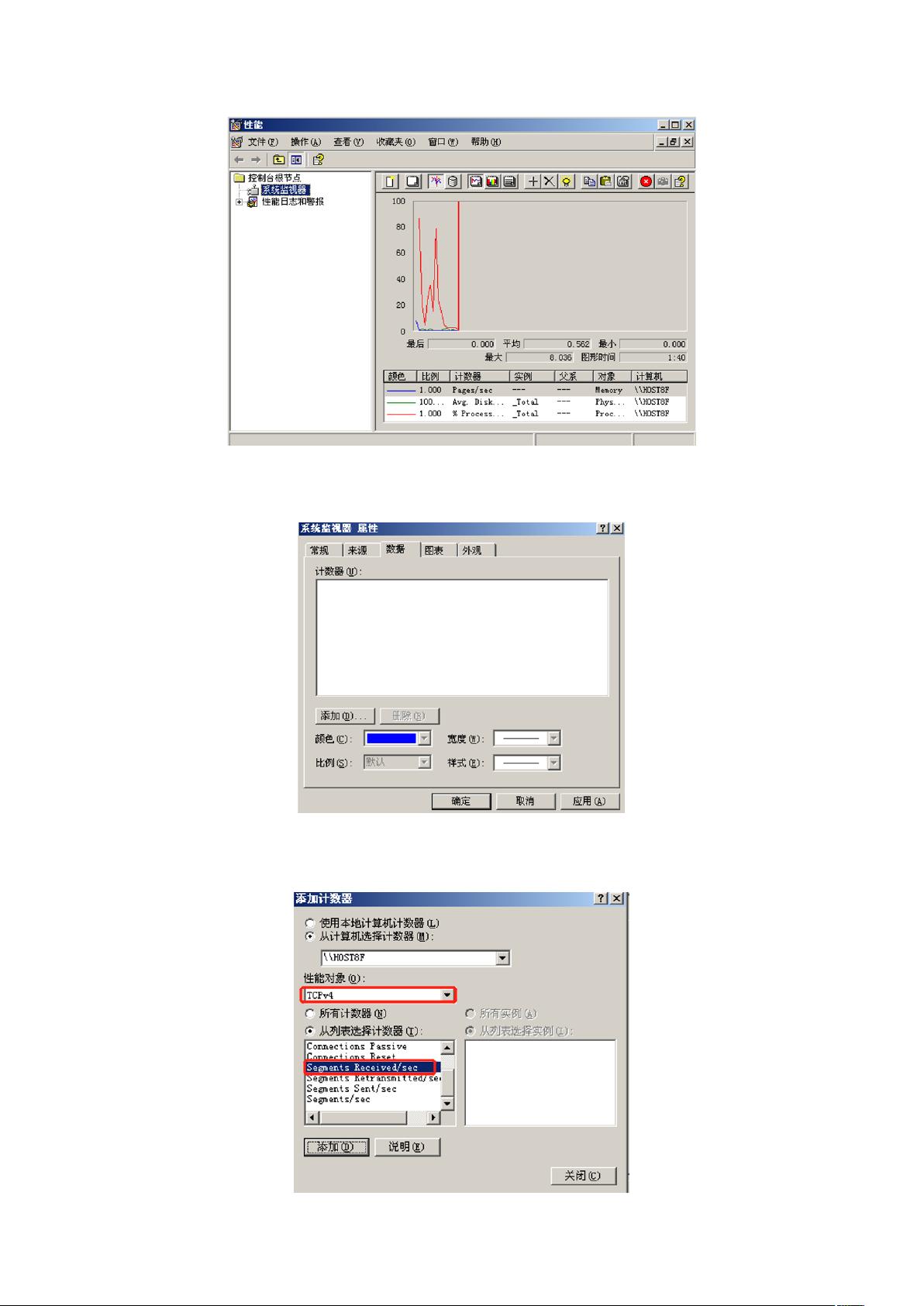

本实验报告主要探讨了DoS(Denial of Service)和DDoS(Distributed Denial of Service)攻击的相关知识,以及如何防御这类攻击。实验由赖志正同学在网络安全实验课程中完成,指导教师为潘冰,实验地点位于信息安全实验室。实验目的是理解DoS/DDoS的工作原理和危害,学习不同类型的DoS攻击方法,以及了解防御策略。

实验内容涵盖了构建实验用Web服务器或被攻击主机,以及五种常见的DoS攻击方式:

1. **SYNFlood攻击** - 这种攻击利用TCP的三次握手协议,攻击者发送大量带有虚假源地址的SYN请求,使服务器在等待确认的过程中消耗大量资源,导致服务器无法为正常用户提供服务。服务器在重试和等待期间会进入半连接状态,占用资源,当这种连接过多时,服务就会被拒绝。

2. **ICMPFlood攻击** - 攻击者通过发送大量ICMP请求报文,如ICMP Echo Request(ping请求),使目标计算机忙于处理这些请求,无法处理其他网络流量,从而影响其正常功能。

3. **UDPflood攻击** - 这种攻击通过伪造源IP地址,向目标发送大量小UDP数据包,针对开启UDP服务的端口进行攻击,消耗目标主机的资源。

4. **Land攻击** - 这是一种针对TCP三次握手的特殊攻击,攻击者构造一个SYN包,使其源地址和目标地址相同,导致服务器向自己发送SYN+ACK响应,创建无效的空连接,直至超时,这可能导致UNIX系统崩溃,或Windows系统运行变慢。

5. **Smurf攻击** - 攻击者将源地址伪装成受害主机的IP,并向子网的广播地址发送请求,如ping命令。子网内的所有主机都会回应,向受害主机发送大量应答,占用带宽,严重时可导致受害主机瘫痪。

实验的目的是通过实际操作加深对这些攻击的理解,同时也为学习如何防御DoS/DDoS攻击打下基础。防御措施可能包括但不限于:限制特定协议或端口的连接数量,使用防火墙进行过滤,设置SYN cookies防止SYNFlood,以及使用入侵检测系统(IDS)和入侵防御系统(IPS)来监控和阻止异常流量。通过实验,学生可以更好地理解网络攻防,提高信息安全意识。

2022-08-08 上传

2021-05-14 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

曹将

- 粉丝: 25

- 资源: 308

最新资源

- 黑板风格计算机毕业答辩PPT模板下载

- CodeSandbox实现ListView快速创建指南

- Node.js脚本实现WXR文件到Postgres数据库帖子导入

- 清新简约创意三角毕业论文答辩PPT模板

- DISCORD-JS-CRUD:提升 Discord 机器人开发体验

- Node.js v4.3.2版本Linux ARM64平台运行时环境发布

- SQLight:C++11编写的轻量级MySQL客户端

- 计算机专业毕业论文答辩PPT模板

- Wireshark网络抓包工具的使用与数据包解析

- Wild Match Map: JavaScript中实现通配符映射与事件绑定

- 毕业答辩利器:蝶恋花毕业设计PPT模板

- Node.js深度解析:高性能Web服务器与实时应用构建

- 掌握深度图技术:游戏开发中的绚丽应用案例

- Dart语言的HTTP扩展包功能详解

- MoonMaker: 投资组合加固神器,助力$GME投资者登月

- 计算机毕业设计答辩PPT模板下载