通达OA 11.5新发现多枚0day漏洞:SQL注入及授权问题

需积分: 0 153 浏览量

更新于2024-08-05

收藏 1.34MB PDF 举报

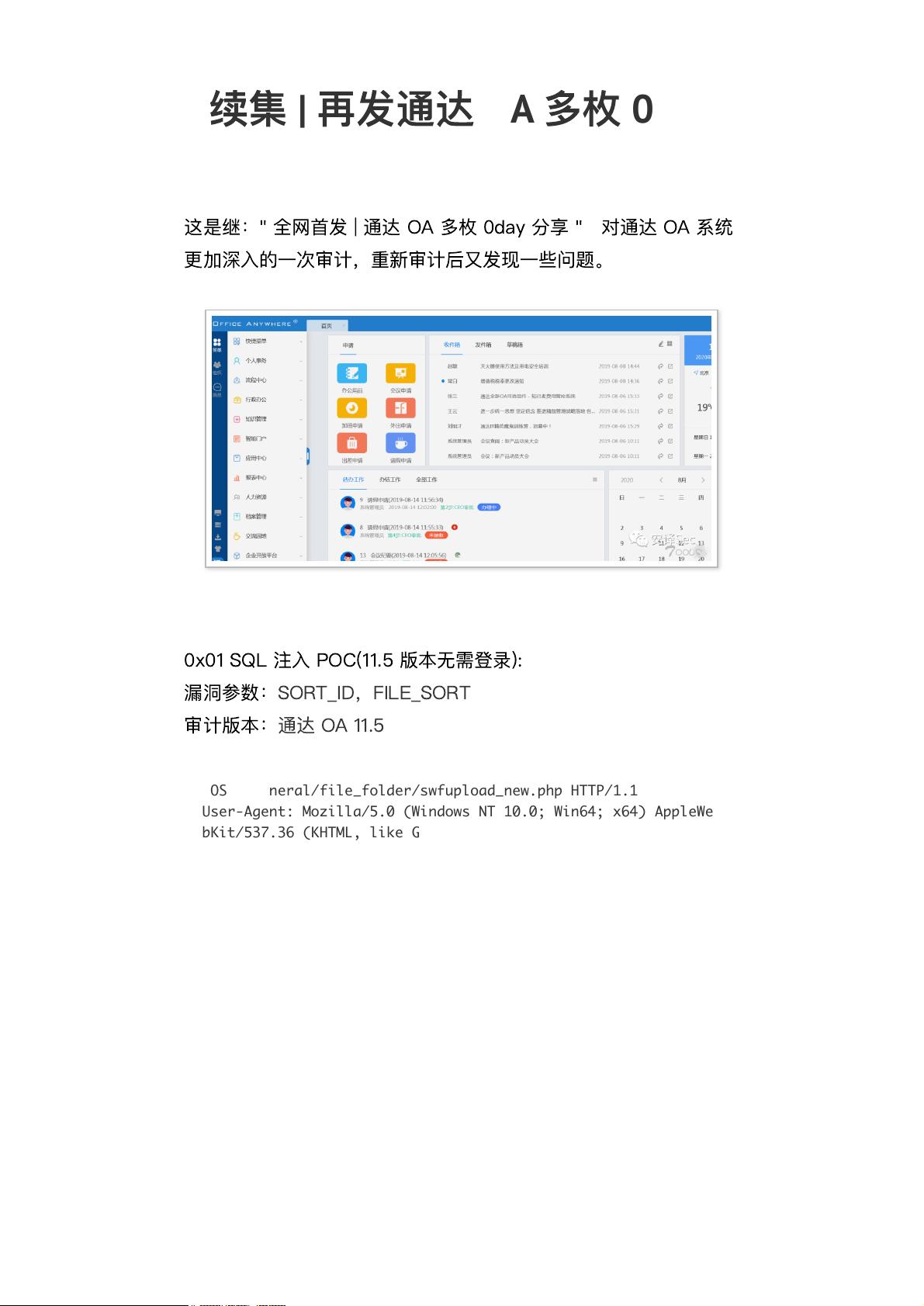

在本次关于通达OA(Office Automation)的深入审计中,我们关注到了一个针对11.5版本的严重安全漏洞。漏洞涉及两个参数:SORT_ID和FILE_SORT,这两个参数在POST请求中用于文件排序操作。攻击者通过构造恶意请求,即使在移除浏览器Cookie的情况下,仍能够利用SQL注入(SQLi)进行未经授权的操作,这表明了对系统的潜在威胁。

在提交请求时,攻击者使用了一个名为"POST/general/file_folder/swfupload_new.php"的URL,同时携带特定的用户代理字符串(User-Agent)、Referer、Connection和Content-Type等信息。POST数据中包含了附件ID、附件名称、FILE_SORT值以及关键的SORT_ID值,其中后者被注入了一条SQL语句的斜杠字符(/),这通常在SQLi攻击中用于执行SQL命令。

通过在无Cookie的情况下进行测试,作者证实了这个漏洞的存在,并指出此漏洞不仅限于未授权访问,还可能导致数据操纵或暴露敏感信息。漏洞文件位于webroot\general\file_folder目录下的swfupload_new.php,这是一个处理上传文件的脚本,其安全性缺陷使得攻击者有机会滥用系统功能。

为了修复这个问题,开发团队需要对SORT_ID和FILE_SORT的输入进行严格的验证和转义,确保所有的用户输入不会被误解为SQL指令。这可能包括使用参数化查询、输入验证库或者采用更安全的数据存储和处理策略。此外,对用户的权限管理也应加强,确保只有经过身份验证的用户才能访问敏感操作。

对于企业管理员来说,应尽快评估其网络环境中是否存在类似漏洞,并采取相应措施进行补丁安装或者更新至最新安全版本的通达OA系统,同时,定期进行安全审计和培训员工对潜在的安全风险保持警惕,以防止实际的攻击事件发生。

2022-09-20 上传

189 浏览量

2022-09-19 上传

2022-09-24 上传

163 浏览量

2022-09-20 上传

有只风车子

- 粉丝: 38

- 资源: 329

最新资源

- readandwrite

- Probabilidade_e_Estatistica:Atividade eConteúdodaMatéria

- DLT和Tsai两步法标定相机的Matlab代码 里面附带验证程序

- java-20210325:Java

- minto

- Grid源代码.rar

- solve(f,a,b):如果可能,解f(x)= 0。-matlab开发

- WBD:Oracle Database 11g + GUI上的电话数据库项目

- springboot基础demo下载.zip

- 黑色闹钟3D模型

- HSKA-App:如果您在卡尔斯鲁厄应用科学大学学习INFB,MNIB,MKIB或INFM,则可以使用此应用程序获取有关成绩及更多信息的有用小部件。

- trigintpoly:函数 trigintpoly 使用 fft 来求三角插值多项式-matlab开发

- angular-gmohsw:用StackBlitz创建:high_voltage:

- Selenium网格拉胡尔

- MIPCMS内容管理系统 更新包 V2.1.2

- EventRepoRestApi:用Springboot和内存H2数据库编写的Rest API