通达OA系统代码审计:XSS与SSRF漏洞及防范措施

版权申诉

在"代码审计:通达OA审计文档.pdf"中,文档详细探讨了大型项目中代码安全性的关键问题,特别是针对通达V11.10版本的通达办公自动化系统(TDOA)的审计发现。文档涵盖了两个主要的漏洞类型:跨站脚本(XSS)和服务器端请求伪造(SSRF)。

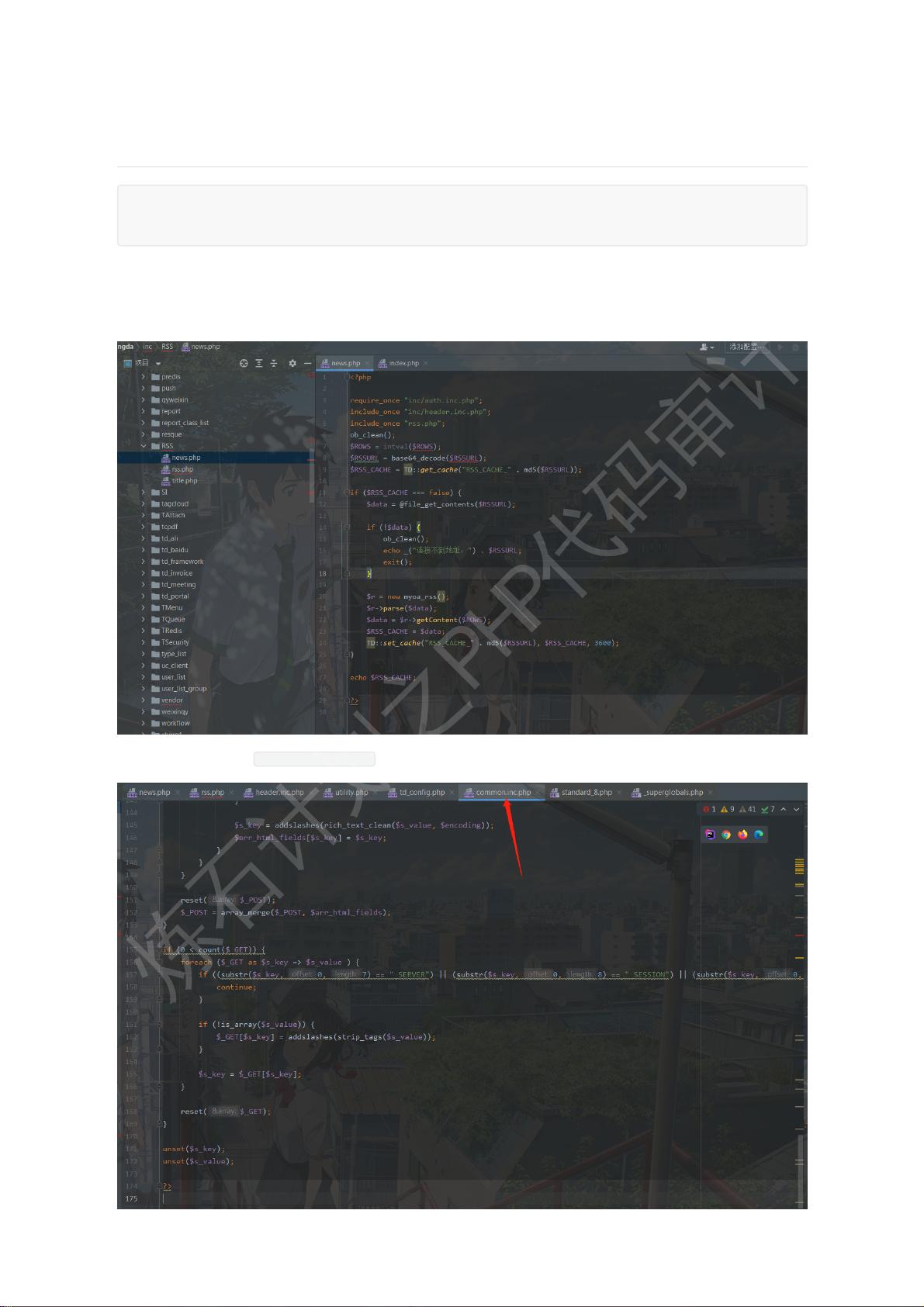

首先,关于XSS漏洞的复现,作者指出在代码中的$RSSURL参数被base64解码处理。攻击者可以通过将恶意内容base64编码然后传递给系统,当第12行的条件不满足(即缓存中无内容)时,解码后的输入会被echo出来,从而触发XSS攻击。为了防御此类攻击,应当对用户输入进行严格的验证和转义处理。

其次,文档揭示了一个SSRF漏洞,涉及到file_get_contents()函数,它允许用户控制部分输入。然而,由于函数中设置了限制,只能使用http协议,这限制了攻击者利用服务外部资源的能力。例如,攻击者可能尝试通过Burp Suite等工具的回显请求来探测服务器开放的端口。文档还提及了另一个安全实践,即使用td_htmlspecialchars()函数对输入进行编码,这是防止SQL注入的一个基本步骤。

文档进一步举例说明了一个SQL注入场景,发生在菜单的流程中心的工作流设置中。在设计流程定义字段时,直接拼接了用户提供的flow_id和id参数到SQL查询中,导致了没有进行有效参数化,使得攻击者可以通过构造恶意的Payload,如"and(selectcount(*)frominformation_schema.columnsB,information_schema.COLUMNSC)"或"and1=2and(selectcount(*)frominformation_schema.columnsA,information_schema.COLUMNSB)",来进行SQL注入攻击。

最后,文档提到了一个可能的命令注入(XXE,XML External Entity)风险,暗示了系统可能存在通过恶意XML数据加载外部文件或执行服务器操作的漏洞。这意味着开发团队需要对XML解析器的配置进行检查,确保它们没有启用外部实体注入功能,以防止攻击者利用XML解析过程中的漏洞。

总结来说,这份审计文档强调了在大型项目中代码审计的重要性,特别是关注XSS、SSRF和SQL注入等常见的Web应用程序安全威胁,并提供了如何识别和修复这些问题的具体示例。阅读这份文档有助于开发者理解和提升应用的安全性,同时提醒大家在开发过程中时刻注意防止这类漏洞的发生。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2022-05-05 上传

2011-10-17 上传

116 浏览量

102 浏览量

_PowerShell

- 粉丝: 6w+

- 资源: 88

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率