2019 ISCC CTF挑战:代码审计解密PHP脚本

版权申诉

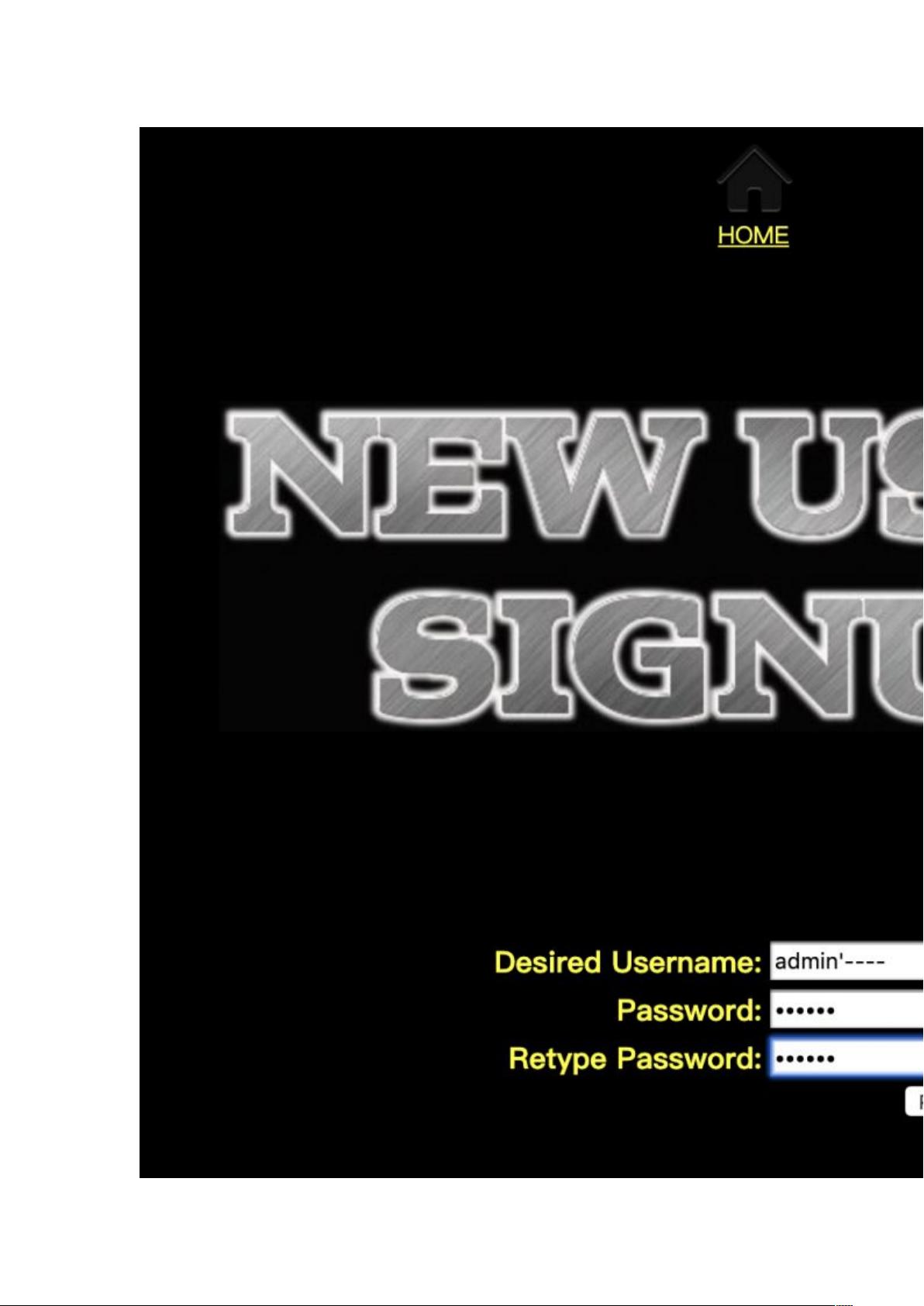

在2019年信息安全挑战大会(ISCC)的CTF安全比赛中,有一道相对简单的题目,题目名为"2019ISCC writeup"。这道题目属于代码审计类别,主要考察参赛者对PHP函数的理解和利用,特别是涉及到的缺陷或特性分析。挑战者需要访问靶机URL <http://39.100.83.188:8001>,并解析给出的PHP脚本来获取flag。

题目中的关键代码首先会从`$_GET`参数中获取`value`和`password`,其中`value`是一个数组。程序通过`error_reporting(0)`设置了错误报告级别,然后执行`require 'flag.php';`来引入一个可能包含flag的文件。接着,脚本会对`value`数组中的每个元素进行检查,如果元素的ASCII值在33到127之间,会被`unset`掉,否则将其转换为字符添加到用户名`username`中。

判断逻辑包括两个条件:一是用户名必须等于`w3lc0me_To_ISCC2019`;二是对`password`进行整型转换后,判断其值在2333的范围内,且加1后的结果大于2333。这暗示着可能存在一个关于`password`值的特定范围限制。

为了突破这个限制,参赛者需要了解`chr`函数的工作原理。`chr`函数将ASCII码转换为相应的字符,但是题目提示可以通过修改`value`数组中的元素值来绕过字符范围检查,同时保持正确的字符拼接。这意味着可以尝试对数组中的元素进行特殊编码,比如使用非ASCII字符或者二进制数据来达到目的。

另外,题目的线索还提到了`intval`函数,它用于将字符串转换为整数。因此,攻击者可能需要理解如何在转换过程中保留足够的信息,同时确保`password`的整数值满足条件。

在解决这个问题时,参赛者需要具备扎实的代码审计技能,包括但不限于识别潜在的漏洞、利用函数行为进行操作和理解输入验证机制。通过逐步调试和尝试不同的输入,他们可能会发现如何利用这个逻辑上的漏洞获取flag,从而完成任务。

总结来说,这道题目不仅测试了参赛者的PHP编程能力,还考验了他们对代码审查和安全漏洞分析的敏感度。通过深入理解和利用PHP内置函数,以及对输入数据的有效控制,才能成功解决这个挑战。

1759 浏览量

257 浏览量

121 浏览量

2022-02-20 上传

挖洞的杰瑞

- 粉丝: 954

- 资源: 385

最新资源

- ScrapperAPI:一个News Scrapper API,用于抓取新闻标题,以显示所有列表标题,编辑详细信息标题并使用Django REST Framework删除标题

- Android:Android应用程序源代码-Android application source code

- python_repository:只是一个代码库

- XabarchiNew-main.zip

- leetcode答案-algorithm-91days:算法学习91days

- matthias-ta-morrendo:该网站可实时跟踪我朋友Matthias的健康状况

- 智威汤逊广告培训资料

- 登陆页面

- handshake:WebRTC-握手

- ProjetR:Projet tuto R朱利安·纳比尔·马修(Julien Nabil Mathieu)

- 基本的激励概念激励理论

- datasets:我所有数据集的集合

- Baby-Tracker:Android Baby Tracker应用程序的源代码-Android application source code

- Abaqus 输出矩阵的方法,abaqus阵列,Python源码.zip

- URCON:适用于Minecraft服务器的简单rcon客户端!

- 药丸.github.io:药丸的博客