校园网ARP攻击防御策略:DHCP监控与认证方式详解

需积分: 10 161 浏览量

更新于2024-07-20

1

收藏 3.02MB DOC 举报

ARP(地址解析协议)是网络通信中一种重要的协议,用于将IP地址转换为对应的物理地址,即MAC地址。然而,这种机制也为攻击者提供了可乘之机,特别是校园网络中,常见的ARP攻击形式包括:

1. 仿冒网关:攻击者伪造ARP应答,将自己的MAC地址冒充为网关的MAC地址,欺骗受害主机,使其路由流量至错误的设备,导致上网服务中断。

2. 欺骗网关:攻击者同样假冒网关,控制流量走向,实现对网络流量的非法监控或篡改。

3. 欺骗终端用户:攻击者可能针对终端设备进行欺骗,使得用户的网络行为被监控,隐私受到侵犯。

4. ARP中间人攻击(MITM):这种攻击者在通信双方之间插入,通过中间位置修改或监听数据包,破坏通信安全。

5. ARP泛洪攻击:攻击者大量发送虚假的ARP应答,占用网络带宽,导致合法ARP请求无法得到响应,影响网络性能。

H3C公司提出两种针对ARP攻击的防御策略:

DHCP监控模式下的ARP防御:

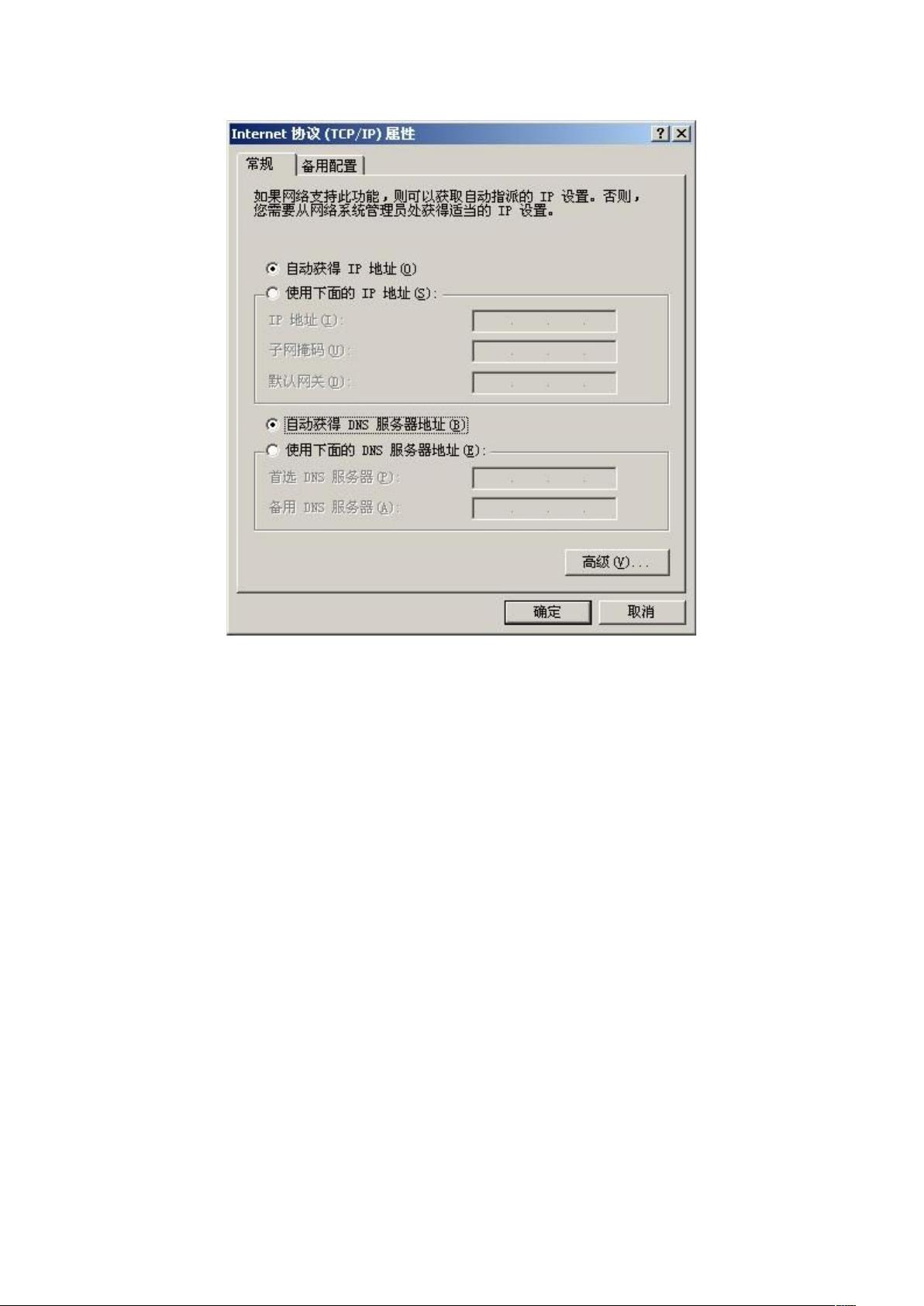

适用于动态分配IP地址的网络,如校园网。这种方案要求交换机具备DHCP Snooping功能,能够监控和过滤ARP广播,阻止攻击。通过全网部署,确保所有设备的防护,并简化终端用户的配置,无需额外安装软件。

认证方式下的ARP防御:

适用于混合网络环境,即动态分配和静态分配IP地址并存的情况。通过认证机制,如802.1x,用户需通过认证才能接入网络。认证服务器会维护网关的IP/MAC映射关系,并在用户登录后将其下发,以此防止仿冒网关攻击。

配置这些防御措施时,关键在于正确配置交换机参数,例如启用DHCP Snooping,设置信任/非信任端口,以及配置静态ARP绑定。同时,用户也需要了解基本的网络安全意识,定期更新设备固件和软件,以保持系统的安全性。

总结来说,理解和实施这些ARP攻击防御策略对于保护校园网络免受恶意攻击至关重要,通过合理的网络架构和配置,可以有效抵御各种类型的ARP攻击,保障网络稳定性和用户数据安全。

376 浏览量

2021-11-06 上传

2024-11-03 上传

2024-11-25 上传

2024-11-25 上传

2024-11-25 上传

176 浏览量

212 浏览量

xzcy18

- 粉丝: 1

- 资源: 3

最新资源

- SMTPSender(iPhone源代码)

- 类似瀑布流的网格视图效果

- win7 64位安装IE11所需补丁

- WIFIRobots

- 多路DA上位机+单片机源码.zip

- cace:CMS管理员命令执行

- cursoKuberneteswildfly:Curso cursoKubernetes野蝇sobre Cubernetes

- mysql-connector-java-8.0.25.zip

- 建筑节能平台登录网页模板

- 网络游戏-基于移动无线网络、通过远程服务器进行地图解析的方法.zip

- PCBMill:PCBMill FABtotum插件

- 房屋出租管理系统.rar

- Google Chrome:trade_mark:的标签管理器-crx插件

- WindowsFormsApp1.zip

- agora:面向目标的敏捷需求获取

- webtesting-ii-guided:Web测试II模块指导项目