SQL注入速查表:攻防必备工具

版权申诉

178 浏览量

更新于2024-07-18

收藏 244KB PDF 举报

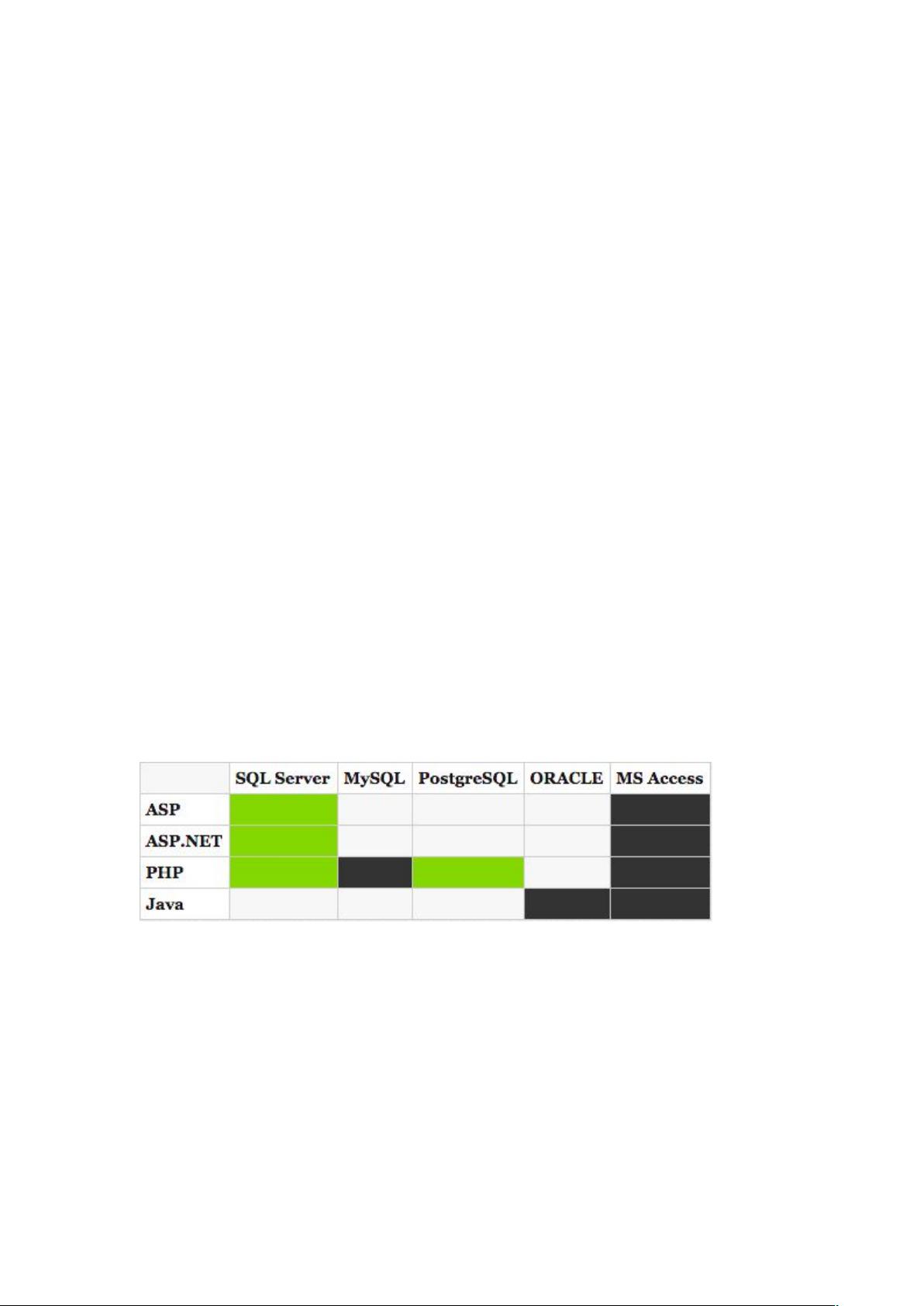

“SQL注入速查表.pdf”是一份详尽的参考资料,涵盖了多种数据库系统(如MySQL、SQL Server、Oracle和PostgreSQL)的SQL注入漏洞信息。这份速查表由Ferruh Mavituna于2007年首次发布,并经过更新,现主要用于帮助渗透测试者和Web应用安全学习者理解SQL注入的各种类型和防御策略。

SQL注入是一种常见的网络安全威胁,攻击者通过输入恶意的SQL代码来操控或获取数据库中的敏感信息。速查表中包括了各种攻击技术的示例,如:

1. **行间注释**:利用行间注释可以忽略查询的其他部分,这在某些情况下可能导致安全漏洞。

2. **行内注释**:经典注释注入攻击,通过在查询中插入注释来改变语句的执行逻辑。

3. **版本探测**:攻击者尝试识别数据库版本以寻找特定漏洞。

4. **堆叠查询**:在单个请求中执行多个查询,这在某些数据库系统中是可行的。

5. **If语句**:在MySQL和SQL Server中使用If语句进行条件判断和注入。

6. **使用整数**:整数常被用于构造SQL语句,攻击者可能通过操纵整数值进行注入。

7. **字符串操作**:包括字符串连接和无引号字符串,攻击者可能利用这些特性构建恶意SQL。

8. **基于16进制的注入**:攻击者使用16进制编码绕过过滤或注入数据。

9. **字符串变体与相关知识**:讨论不同数据库系统对字符串处理的差异。

10. **Union注入**:通过Union操作合并两个或多个查询,有时用于获取未显示的数据。

11. **绕过登录界面**:攻击者可能利用注入来绕过认证过程。

12. **探测数据库结构**:了解数据库中的表和字段,以寻找有价值的目标。

13. **基于错误的SQL注入**:通过分析应用程序返回的错误信息来提取数据。

14. **SQL盲注**:当不能直接看到结果时,通过观察应用程序的响应时间或行为来判断注入是否成功。

15. **掩盖痕迹**:攻击者可能会试图隐藏他们的活动,防止被检测到。

16. **MySQL的额外说明**:针对MySQL特定的注入技术和防范措施。

17. **二阶SQL注入**:涉及已存储的恶意SQL,可能在后续请求中触发。

18. **带外(OOB)通道攻击**:利用非标准通信渠道(如网络连接或文件系统)来传递信息。

这份速查表不仅提供了攻击实例,还讲解了相应的防御方法和注意事项,对于提升Web应用的安全性具有重要意义。每个部分都包含简短的解释,有助于读者理解和应用。由于实际环境的复杂性,每个示例可能需要根据具体情况进行调整。无论你是经验丰富的安全专家还是初学者,这份速查表都是必备的工具之一。

104 浏览量

2024-04-30 上传

2020-06-11 上传

2009-11-24 上传

2015-03-31 上传

安全方案

- 粉丝: 2181

- 资源: 3894

最新资源

- 全国江河水系图层shp文件包下载

- 点云二值化测试数据集的详细解读

- JDiskCat:跨平台开源磁盘目录工具

- 加密FS模块:实现动态文件加密的Node.js包

- 宠物小精灵记忆配对游戏:强化你的命名记忆

- React入门教程:创建React应用与脚本使用指南

- Linux和Unix文件标记解决方案:贝岭的matlab代码

- Unity射击游戏UI套件:支持C#与多种屏幕布局

- MapboxGL Draw自定义模式:高效切割多边形方法

- C语言课程设计:计算机程序编辑语言的应用与优势

- 吴恩达课程手写实现Python优化器和网络模型

- PFT_2019项目:ft_printf测试器的新版测试规范

- MySQL数据库备份Shell脚本使用指南

- Ohbug扩展实现屏幕录像功能

- Ember CLI 插件:ember-cli-i18n-lazy-lookup 实现高效国际化

- Wireshark网络调试工具:中文支持的网口发包与分析