SAE安全机制解析:从隔离性到数据保护

版权申诉

61 浏览量

更新于2024-07-07

收藏 3.4MB PDF 举报

"SAE安全机制.pdf"

这篇文档主要介绍了新浪应用引擎(SAE)的安全机制,重点在于如何在公有云环境中保障用户应用的安全性。SAE是新浪提供的一种基于云计算的平台,支持多种服务,包括定时任务(Cron)、图片处理(Image)、任务队列(TaskQueue)、邮件(Mail)、延迟任务(DeferredJob)、URL抓取(FetchURL)、关系型数据库(MySQL/RDC)、分布式缓存(MemcacheX)、计数器(Counter)、存储(Storage)、排名(Rank)、键值数据库(KVDB)、临时文件系统(TmpFS)、内容分发网络(CDN)、文本处理(Word Segment)、Socket代理(SocketProxy)、应用配置(AppConfig)、全文索引(Full-text Index)、短信(SMS)、位置服务(LBS)等。

公有云计算的安全特点被强调,包括资源共享性、服务多样性和用户不可预知性以及规模不可预知性。这些特性对安全提出了更高的要求,因为资源的共享意味着潜在的安全风险增加,服务多样性要求有广泛的防护措施,用户不可预知性和规模不可预知性则要求平台具备高度的灵活性和动态防御能力。

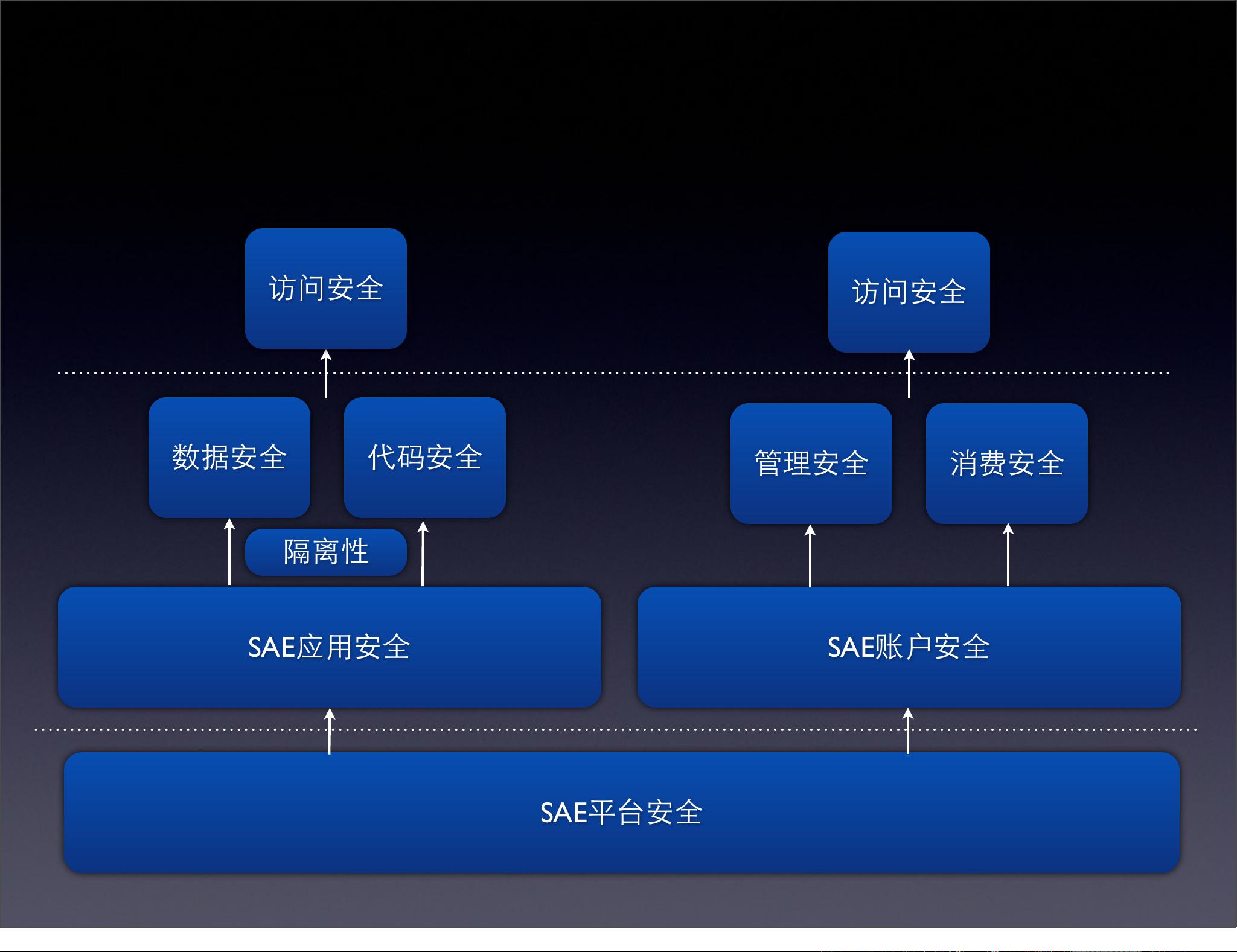

SAE的安全实践围绕着四个核心方面展开:SAE平台安全、SAE应用安全、SAE账户安全和消费安全。首先,SAE的整体架构设计考虑了隔离性,通过沙箱技术来实现不同语言环境(如PHP、Python、Java)之间的隔离,并且对不同的服务,如存储类和计算类服务,进行服务级别的隔离。例如,PHP使用了多层沙箱,包括基于Zend的Level1和Level2,限制I/O、内存和CPU使用,以及对libc函数的保护,防止DLL注入。Python沙箱则在Python虚拟机层面上进行IO隔离。

数据安全是另一个关键点,SAE确保用户数据在传输和存储过程中的安全性。代码安全涉及对用户上传的代码进行审查和限制,防止恶意代码执行。管理安全则涵盖了对平台操作的控制和审计,防止内部安全威胁。消费安全关注用户的费用安全,确保计费透明和准确。最后,访问安全确保只有授权的用户和应用才能访问相关的资源和服务。

通过以上描述,我们可以看出SAE在构建其安全机制时,不仅考虑了传统的安全隔离措施,还结合了云计算的特性,提供了多层面、多层次的保护,以满足公有云环境下复杂的安全需求。

2023-03-03 上传

2022-02-06 上传

139 浏览量

2023-09-01 上传

2023-03-27 上传

2023-07-14 上传

2023-08-10 上传

2023-05-14 上传

2023-05-12 上传

mYlEaVeiSmVp

- 粉丝: 2123

- 资源: 19万+

最新资源

- 前端面试必问:真实项目经验大揭秘

- 永磁同步电机二阶自抗扰神经网络控制技术与实践

- 基于HAL库的LoRa通讯与SHT30温湿度测量项目

- avaWeb-mast推荐系统开发实战指南

- 慧鱼SolidWorks零件模型库:设计与创新的强大工具

- MATLAB实现稀疏傅里叶变换(SFFT)代码及测试

- ChatGPT联网模式亮相,体验智能压缩技术.zip

- 掌握进程保护的HOOK API技术

- 基于.Net的日用品网站开发:设计、实现与分析

- MyBatis-Spring 1.3.2版本下载指南

- 开源全能媒体播放器:小戴媒体播放器2 5.1-3

- 华为eNSP参考文档:DHCP与VRP操作指南

- SpringMyBatis实现疫苗接种预约系统

- VHDL实现倒车雷达系统源码免费提供

- 掌握软件测评师考试要点:历年真题解析

- 轻松下载微信视频号内容的新工具介绍