编写代码:恶意样本检测的IAT表、字符串与时间戳提取

需积分: 0 191 浏览量

更新于2024-06-30

收藏 6MB PDF 举报

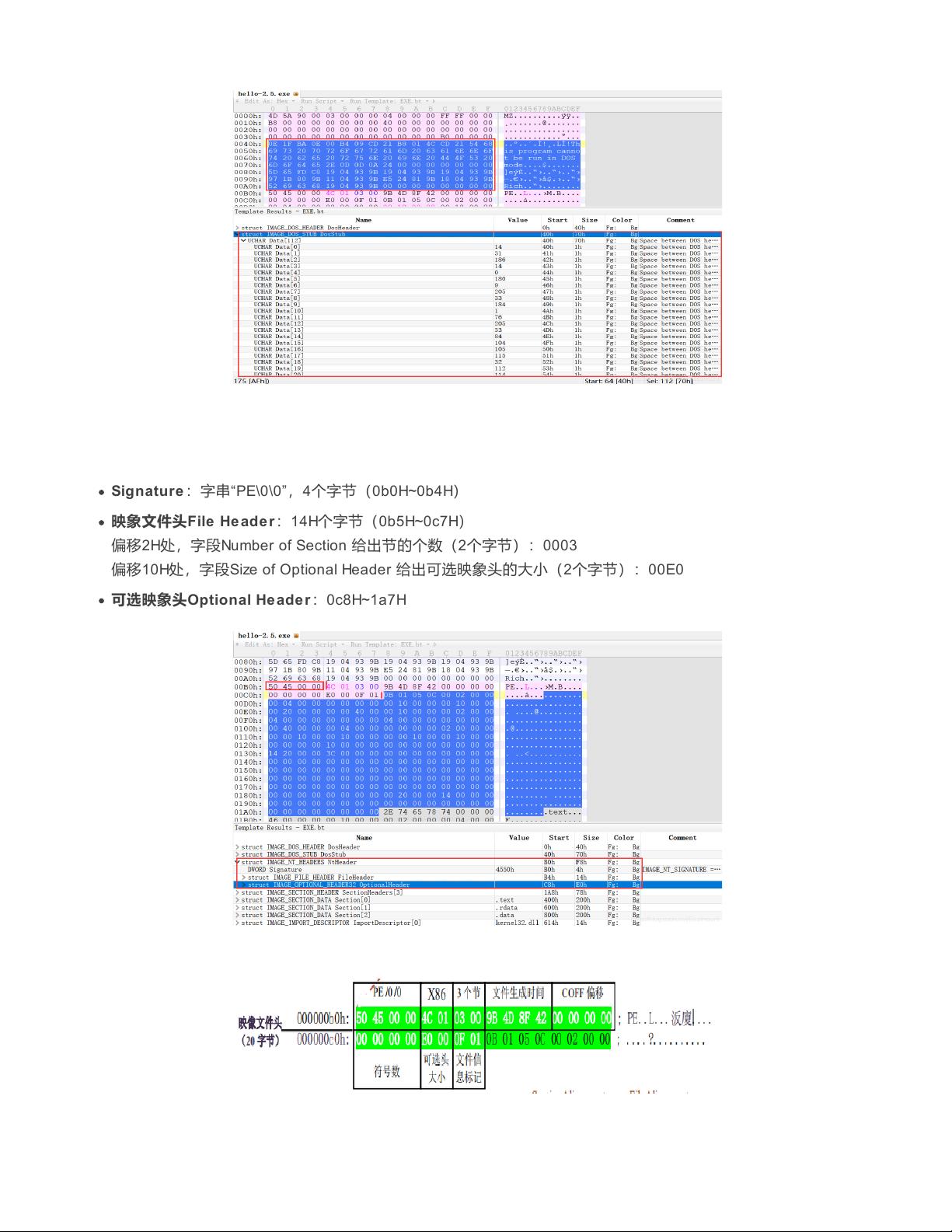

本文档属于"安全攻防进阶篇"系列,专注于恶意样本检测技术,主要讲解如何通过编写代码实现对PE(Portable Executable)文件的深入分析。PE文件是Windows操作系统中可执行文件的标准格式,它包含了程序的二进制代码、数据、导入表(Import Address Table, IAT)等重要信息,对于系统安全和恶意代码识别具有重要意义。

首先,作者回顾了PE文件的基础知识,包括其结构、解析方法以及在恶意样本检测中的作用。PE文件格式解析这部分强调了IAT表的重要性,它是程序依赖的库函数列表,对于追踪恶意代码的行为和溯源至关重要。

接下来,文章的核心内容是编写代码实现自动提取IAT表。作者详细阐述了如何通过编程手段解析PE文件,找出其中的IAT地址,进而了解程序调用的外部函数及其来源。这一过程有助于理解恶意代码的工作方式,为防御提供依据。

接着,作者介绍了如何将二进制的PE文件转换为字符串,这对于理解文件中的文本信息和潜在指令十分重要。通过二进制转字符串,可以揭示隐藏的命令行参数、配置信息或潜在的编码技巧。

第四部分,文章指导读者如何自动提取PE文件的时间戳,这是追溯文件创建日期和版本的重要线索,有助于追踪样本的生命周期和活动。

最后,作者总结全文,强调了这个主题在网络安全中的实际应用价值,同时也分享了自己的学习历程和计划,即开启“安全攻防进阶篇”系列,进一步探讨恶意样本分析、逆向工程、内网渗透和网络攻防实战等内容,通过在线笔记和实践分享,期待与读者共同成长。

在整个过程中,作者倡导学习者应该深入理解和掌握这些技能,而非仅停留在理论层面,鼓励大家积极参与和贡献,共同维护网络安全。此外,作者还提供了自己的GitHub资源链接,供有兴趣的人进一步学习和探索。

阅读本文,对于想要深入了解恶意样本检测、PE文件分析和网络安全实践的学习者来说,是一次宝贵的学习机会。

2022-08-03 上传

2022-08-03 上传

2022-09-14 上传

2022-09-21 上传

2011-01-13 上传

2021-01-19 上传

一曲歌长安

- 粉丝: 870

- 资源: 302

最新资源

- 《概率论与数理统计》优秀学习资料.pdf

- 教务管理系统教务管理系统.

- 白色LED的恒流驱动设计.pdf

- 大功率LED 技术全攻略

- 反模式-我还没有看,大家一起研究吧

- linux_mig_release.pdf

- Jess in Action-Rule-Based Systems in Java.pdf

- Arm uclinux(2.6.x)启动过程分析

- 本科毕业设计论文书写格式

- 基于S3C2410的Linux全线移植.pdf

- thinking_in_java.4th.cn(前7章中文版).pdf

- 打造完美的arch Linux 桌面

- 从windows转向linux基础教程

- memcached全面剖析

- VSFTPD 配置手册

- QCon 2009 beijing全球企业开发大会ppt:25.基于Java构建的淘宝网