Metasploit渗透测试教程:从情报收集到后渗透攻击

"这篇文档包含了metasploit渗透学习的前五个部分,主要涉及渗透测试的流程,包括情报收集、威胁建模、漏洞分析、渗透攻击和后渗透攻击阶段。此外,提到了Backtrack的使用,并提及了白帽测试、黑盒测试以及漏洞扫描器在渗透测试中的角色。Metasploit框架在渗透攻击中的作用,如exploit和payload的选择与应用,也被详细阐述。"

渗透测试是网络安全评估的重要组成部分,它通过模拟黑客攻击来检查系统的防御能力。Metasploit是一个广泛使用的开源渗透测试框架,常与Backtrack(一款基于Linux的安全发行版)结合使用。在PTES(渗透测试标准)中,渗透测试分为五个主要阶段:

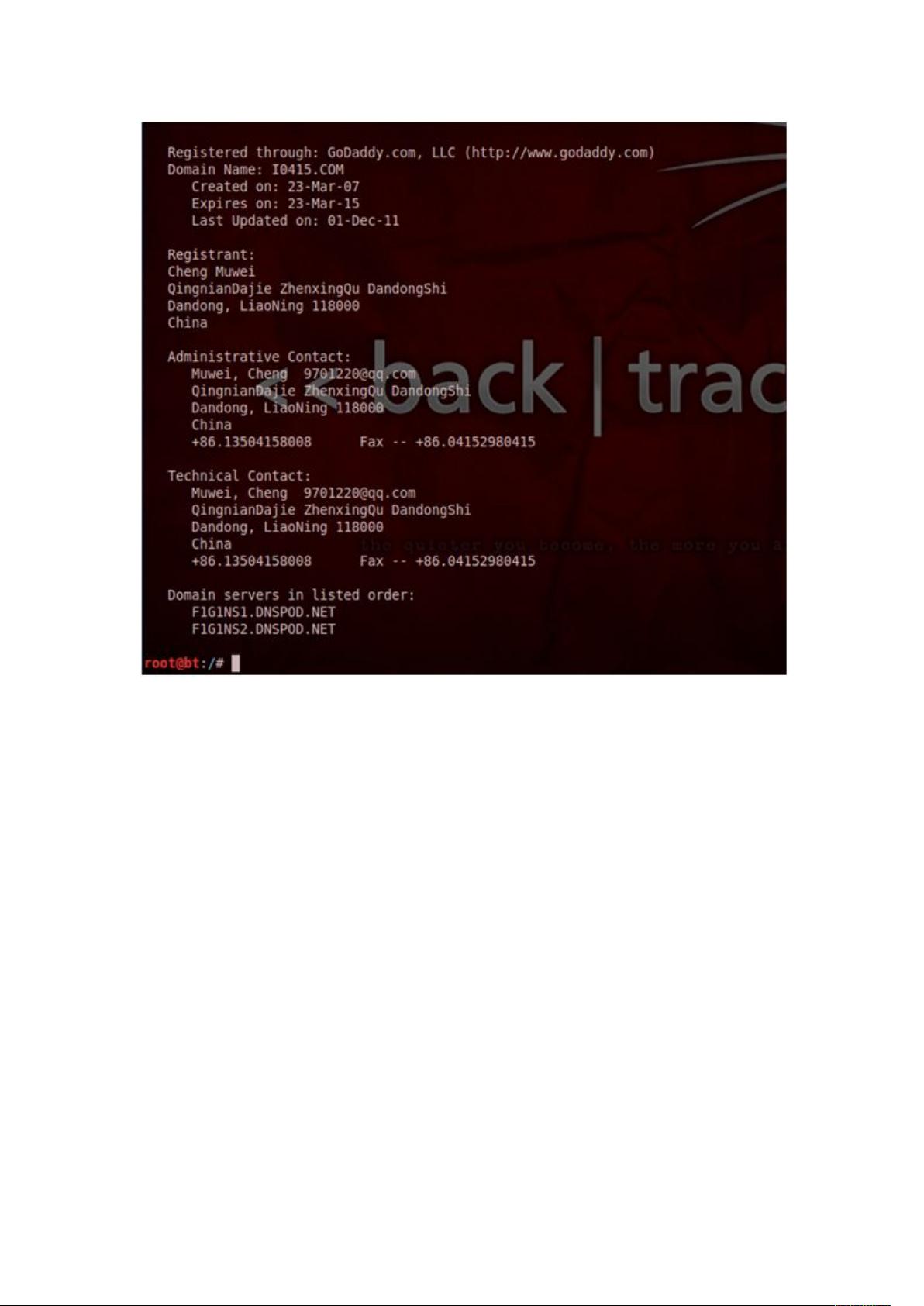

1. 情报收集:这是整个测试的起点,包括研究目标系统的信息,如通过社交媒体、Google Hacking技术以及网络踩点来了解目标的网络布局、开放的服务和可能的脆弱性。

2. 威胁建模:基于收集的情报,分析可能的攻击途径,确定最有效的攻击策略,识别目标系统的安全漏洞和弱点。

3. 漏洞分析:此阶段深入研究已知的漏洞,通过端口扫描和漏洞扫描来确定攻击点,分析这些漏洞是否可以被利用。

4. 渗透攻击:选择最佳的攻击路径并执行渗透攻击,避免无目标的尝试以减少被发现的风险。这通常涉及到Metasploit框架中的exploit模块,利用系统、应用或服务的漏洞进行攻击。

5. 后渗透攻击:在成功渗透后,这个阶段专注于扩大控制,挖掘关键信息,如服务器功能和有价值的资产,同时避免引起警报。

渗透测试有多种类型,如白帽测试,它是合法且受控的测试,目的是提高系统的安全性;黑盒测试则是不依赖任何内部知识,完全模拟外部用户的视角进行测试。漏洞扫描器在这些测试中扮演重要角色,它们自动探测系统的漏洞,帮助识别服务的类型、版本和潜在风险。

在Metasploit中,exploit是利用漏洞进行攻击的工具,而payload是攻击成功后在目标系统上执行的代码。例如,反弹shell使目标主机连接回攻击者的主机,提供命令行控制;bind shell则在目标主机上开启一个等待连接的shell,等待攻击者建立连接。

总结来说,metasploit渗透学习涵盖了渗透测试的全面流程,结合了理论与实践,通过工具如Metasploit和Backtrack,帮助安全专家模拟真实世界中的攻击,从而增强网络防御能力。

104 浏览量

2022-08-03 上传

2021-06-20 上传

2021-03-17 上传

2023-12-29 上传

2021-05-03 上传

150 浏览量

2021-05-02 上传

hell_123_jj

- 粉丝: 0

- 资源: 3

最新资源

- 正整数数组验证库:确保值符合正整数规则

- 系统移植工具集:镜像、工具链及其他必备软件包

- 掌握JavaScript加密技术:客户端加密核心要点

- AWS环境下Java应用的构建与优化指南

- Grav插件动态调整上传图像大小提高性能

- InversifyJS示例应用:演示OOP与依赖注入

- Laravel与Workerman构建PHP WebSocket即时通讯解决方案

- 前端开发利器:SPRjs快速粘合JavaScript文件脚本

- Windows平台RNNoise演示及编译方法说明

- GitHub Action实现站点自动化部署到网格环境

- Delphi实现磁盘容量检测与柱状图展示

- 亲测可用的简易微信抽奖小程序源码分享

- 如何利用JD抢单助手提升秒杀成功率

- 快速部署WordPress:使用Docker和generator-docker-wordpress

- 探索多功能计算器:日志记录与数据转换能力

- WearableSensing: 使用Java连接Zephyr Bioharness数据到服务器