Linux服务器安全加固:账号权限与远程登录控制

需积分: 10 167 浏览量

更新于2024-08-01

收藏 544KB DOC 举报

"Linux服务器访问安全加固"

Linux服务器访问安全加固是一项关键的任务,旨在保护系统免受未经授权的访问和潜在的攻击。本主题主要关注两个核心领域:本地授权和远程控制,以增强系统的安全性。

首先,调整账户权限和密码策略是加强Linux服务器安全的基本步骤。在Linux系统中,可以通过修改`/etc/login.defs`文件来控制用户密码的属性。例如,`PASS_MAX_DAYS`定义了密码的最大有效期,可以设置为99999天以确保密码不会过早失效。`PASS_MIN_DAYS`规定了新密码生效前的最短时间,设置为0意味着立即生效。`PASS_MIN_LEN`指定了密码的最小长度,通常设置为5或更长以增加复杂性。而`PASS_WARN_AGE`用于设定在密码过期前提醒用户的天数,如7天,让用户有足够的时间更换新密码。

其次,限制Root权限是至关重要的,因为Root用户具有系统中的所有权力。一般推荐避免直接以Root身份登录,而是使用`su`或`sudo`命令临时提升权限。为了增强Root权限的管理,可以采取以下措施:

1. **加强密码策略**:除了确保最小长度和过期时间,还可以启用更复杂的密码规则,如使用大小写字母、数字和特殊字符的组合,以及禁用常见的弱密码。

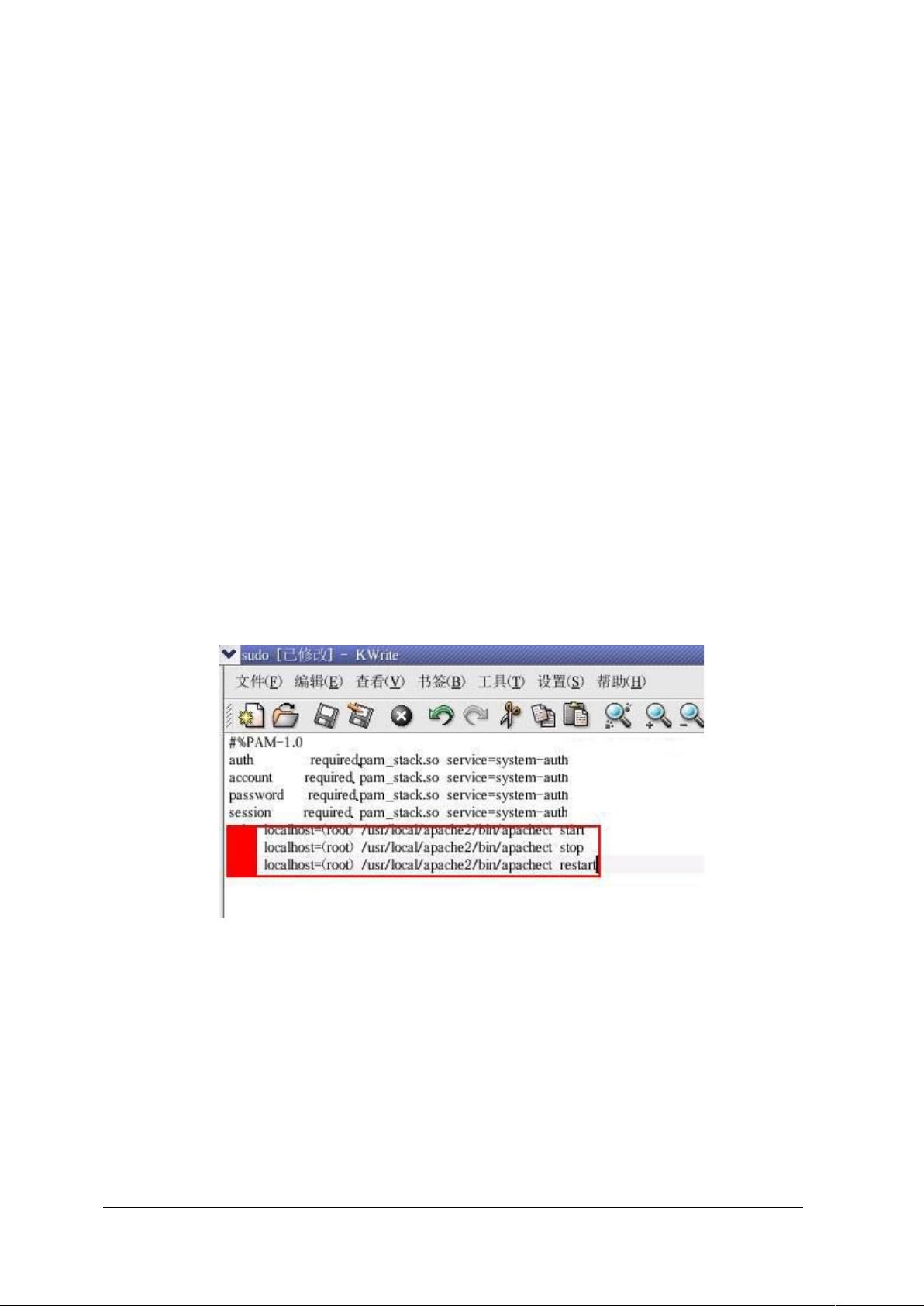

2. **限制`su`命令**:通过配置`/etc/pam.d/su`,可以限制非Root用户切换到其他用户,或者仅允许特定用户执行`su`操作。

3. **Root分权**:使用sudoers文件(`/etc/sudoers`)分配特定的管理任务给普通用户,而不是授予完整的Root权限。

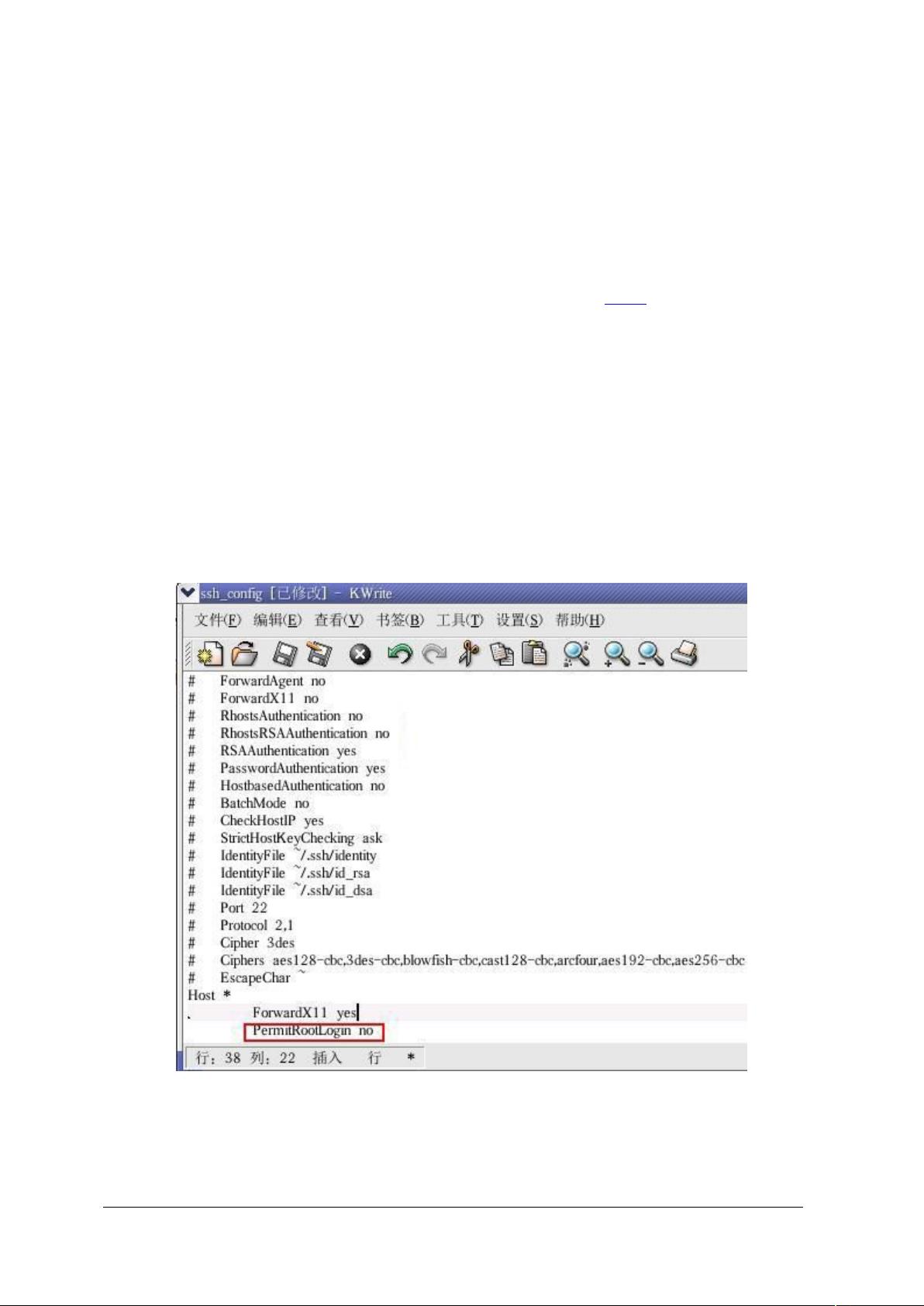

接下来,安全地远程登录也是保障服务器安全的重要环节。SSH(Secure SHell)是Linux系统中最常用的远程访问协议。为了加固SSH,可以:

1. **限制SSH连接**:通过`/etc/ssh/sshd_config`配置文件,限制特定IP地址或端口的SSH访问,启用公钥认证并禁用密码登录。

2. **使用PAM(Pluggable Authentication Modules)**:PAM提供了一种灵活的身份验证机制,可以根据需要配置不同的认证模块。例如,`PAM_SECURETTY`可限制Root用户只能在指定的终端上登录,`PAM_SUCCEED_IF`可以基于用户属性(如UID)进行权限检查,`PAM_LISTFILE`则可以基于文件列表允许或拒绝访问,`PAM_CRACKLIB`利用字典工具检查密码强度,`PAM_TIME`可设置特定时间的访问限制,`PAM_ROOTOK`用于验证SSH密钥拥有者是否为Root,`PAM_ECHO`控制密码输入时的回显,`PAM_WHEEL`则要求用户属于特定组才能执行特定命令。

通过以上措施,Linux服务器的访问安全得到了显著加强。然而,安全加固是一个持续的过程,需要定期审查和更新策略,以应对不断演变的威胁。Linux的安全特性使其成为服务器操作系统的理想选择,但只有通过适当的配置和管理,才能充分利用这些特性,保护服务器免受攻击。

2011-04-10 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

dingwy

- 粉丝: 1

- 资源: 17

最新资源

- Postman安装与功能详解:适用于API测试与HTTP请求

- Dart打造简易Web服务器教程:simple-server-dart

- FFmpeg 4.4 快速搭建与环境变量配置教程

- 牛顿井在围棋中的应用:利用牛顿多项式求根技术

- SpringBoot结合MySQL实现MQTT消息持久化教程

- C语言实现水仙花数输出方法详解

- Avatar_Utils库1.0.10版本发布,Python开发者必备工具

- Python爬虫实现漫画榜单数据处理与可视化分析

- 解压缩教材程序文件的正确方法

- 快速搭建Spring Boot Web项目实战指南

- Avatar Utils 1.8.1 工具包的安装与使用指南

- GatewayWorker扩展包压缩文件的下载与使用指南

- 实现饮食目标的开源Visual Basic编码程序

- 打造个性化O'RLY动物封面生成器

- Avatar_Utils库打包文件安装与使用指南

- Python端口扫描工具的设计与实现要点解析