锐捷802.1x交换机配置与安全接入认证实践

需积分: 50 53 浏览量

更新于2024-09-17

收藏 215KB PDF 举报

该资源主要介绍了如何配置锐捷802.1x交换机以实现校园网或企业网络接入层的安全认证,通过结合Radius协议和RG-SAM2.1认证版来控制用户的身份验证。

在深入讲解配置步骤之前,我们先理解802.1x协议和Radius的基本概念。802.1x是一种基于端口的网络访问控制协议,它允许网络设备(如交换机)在用户尝试连接到网络时进行身份验证。Radius(远程用户拨入认证服务)是一种网络认证和授权协议,常用于无线AP、路由器和交换机等设备,提供集中式的用户身份验证、授权和计费服务。

实验目的旨在让网络管理人员掌握在锐捷交换机上配置802.1x和Radius的方法,以确保只有经过身份验证的用户才能接入网络,增强网络安全。预备知识包括对802.1x、Radius以及二层交换的理解。

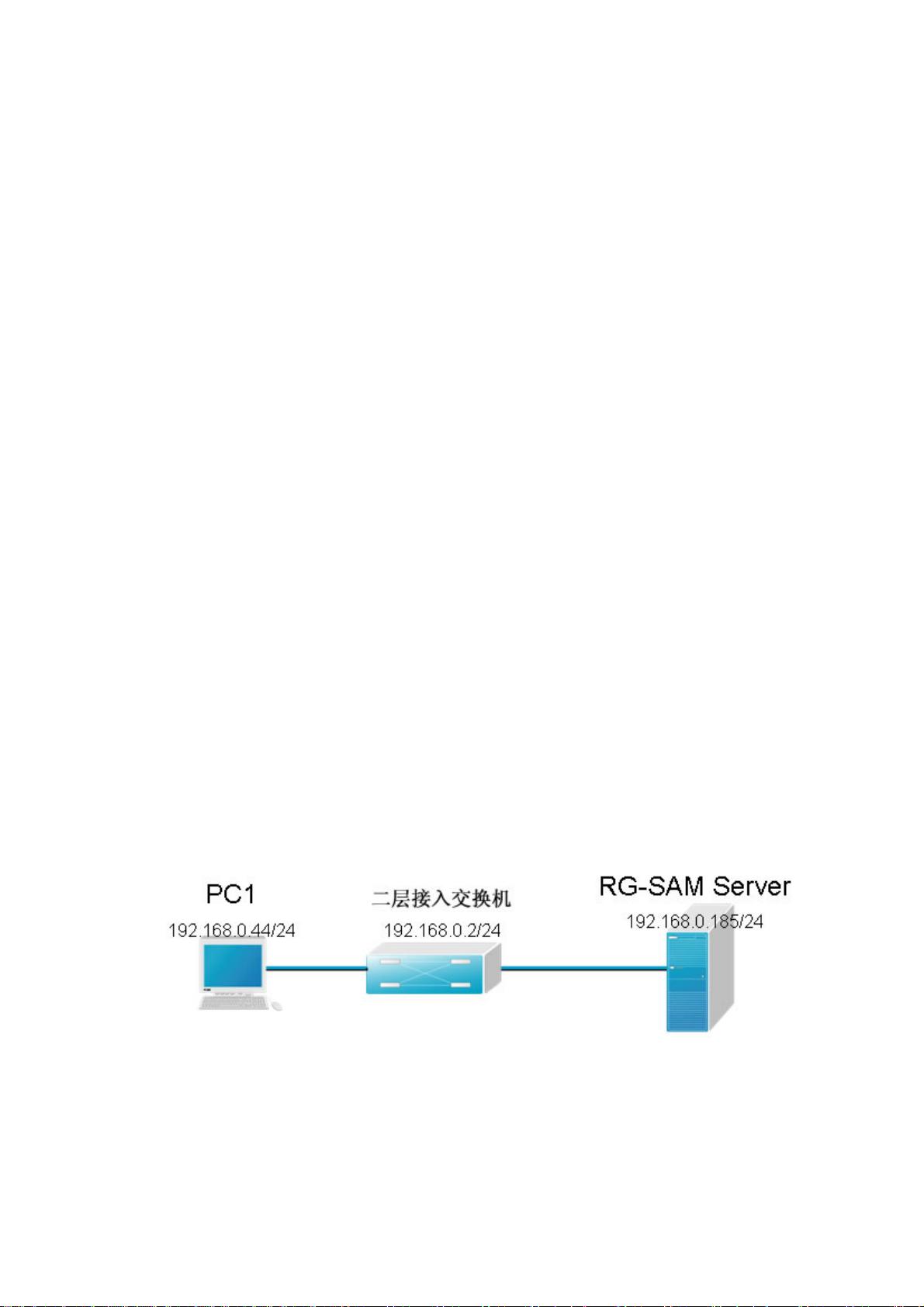

实验背景描述了一个典型的企业场景,公司需要对用户接入网络进行身份控制,因此采用802.1x与Radius协议的认证管理系统。实验设备包括一台二层接入认证交换机和用于配置交换机的PC机。

实验步骤分为两部分:

1. 查看交换机版本信息:通过命令行界面(CLI)执行`show version`命令,确认交换机的硬件和软件版本信息,确保其支持802.1x和Radius配置。

2. 初始化交换机配置:在开始配置之前,使用`enable`进入特权模式,然后删除当前的配置文件`delete flash:config.text`,重启交换机`reload`,以清除原有配置并准备进行新的配置。

由于这部分内容没有给出完整的配置过程,完整的配置通常涉及以下步骤:

- 配置Radius服务器的IP地址和共享密钥,使交换机能与之通信。

- 开启802.1x功能,指定启用802.1x的端口或VLAN。

- 设置认证和授权策略,例如定义哪些用户或组可以访问网络。

- 在客户端(如PC)上配置802.1x客户端软件,进行认证尝试。

在实际操作中,还可能需要配置其他安全措施,如端口安全、MAC地址过滤等,以增加网络安全性。锐捷RG-SAM2.1认证版可能提供了图形化的配置界面,简化了这些步骤。

这个实验旨在提供一个实践平台,使网络管理员熟悉802.1x与Radius结合在锐捷交换机上的应用,以提高网络环境的安全性。完成这个实验后,管理员将能够有效地管理和控制网络接入,防止未经授权的访问。

2186 浏览量

2022-01-17 上传

1553 浏览量

531 浏览量

934 浏览量

長勝

- 粉丝: 0

- 资源: 9

最新资源

- Struts In Action (Manning).pdf

- FPGA-CPLD 数字电路设计经验分享

- Ubuntu Server Administration(2009).pdf

- 2009年四级网络工程师模拟试题及答案

- dissecting mfc

- STK ——Satellite Tool Kit(卫星工具箱)学习课件

- c#word操作的常用方法

- MyEclipse中运行Shark源代码

- 棋盘覆盖问题.doc

- matlab函数大全

- 计算机组成原理答案,供大家参考

- Hough变换检测直线Matlab代码

- Advanced_bash_scripting_guide.pdf

- 26步获得 网站流量

- JAVA认证-310-055-Q&A-TEST KILLER

- 谭浩强C语言word版