"Shellcode免杀实战:远控免杀专题(65)"

需积分: 0 94 浏览量

更新于2024-03-20

1

收藏 3.96MB PDF 举报

本篇文章是关于远控免杀专题的第65篇,讲述了shellcode免杀的实践。作者为Tide安全团队的成员雨夜RainyNight。文章中提到的技术、思路和工具仅供安全学习交流使用,禁止用于非法和盈利目的,违者后果自负。Tide安全团队致力于分享高质量原创文章,涵盖网络攻防、Web安全、移动终端、安全开发、IoT/工控安全等多个领域。团队自研开源多套安全平台,包括潮汐网络空间搜索平台、潮启移动端安全管控平台、WDScanner分布式web扫描平台、Mars网络威胁监测平台等。团队成员在多个安全网站开设专栏或博客,分享安全技术和经验。对安全感兴趣的朋友可以关注Tide安全团队。

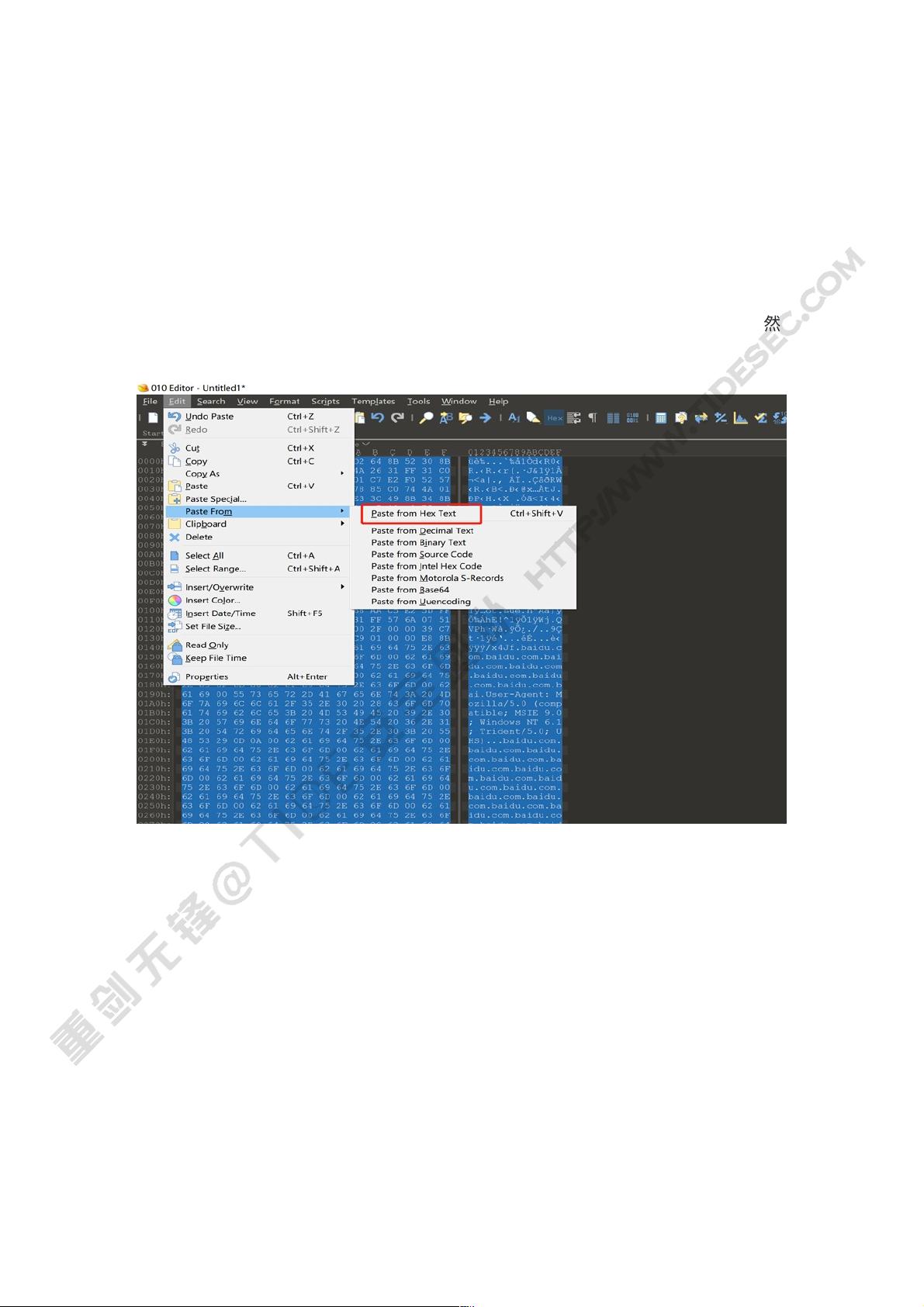

文章内容讲述了shellcode免杀实践,是对传统防火墙和防病毒软件检测的一种技术攻克方式。通过改变shellcode的结构和内容,使其在不被检测的情况下执行恶意代码。为了实现shellcode免杀,文章介绍了一些具体的技术和方法,例如使用多种编码方式进行混淆、使用加密算法加密shellcode、利用反射加载免杀等。通过这些技术和方法,可以有效地绕过传统安全防护,实现对目标系统的控制。

在文章中,作者对不同的技术进行了详细的讲解和实践演示,包括编写和执行shellcode、使用msfvenom生成payload、使用NMAP扫描目标系统等。通过实例分析和操作示范,读者可以更好地理解和掌握shellcode免杀的实践方法。同时,文章强调了学习和研究安全技术的重要性,呼吁大家在使用技术的同时要遵守法律法规,不得进行非法和恶意行为。

综合来看,本文内容全面、细致,介绍了shellcode免杀实践的技术原理和操作步骤,对安全技术爱好者和从业人员都具有很高的参考价值。同时,通过分享团队的研究成果和安全平台,Tide安全团队展现了强大的技术实力和研究能力,为网络安全领域的发展和进步做出了积极的贡献。望更多关注安全领域的小伙伴加入Tide安全团队,共同探讨学习,提升安全水平,共建安全网络环境。

123 浏览量

586 浏览量

119 浏览量

261 浏览量

586 浏览量

282 浏览量

146 浏览量

2022-08-03 上传

1249 浏览量

人亲卓玛

- 粉丝: 37

- 资源: 329

最新资源

- compbio:计算生物学导论

- MiAdmiMedico

- 农场游戏(控制台版本)

- pid控制器代码matlab-Self-Balancing-Robot:具有基于PSO的自整定PID控制器的自平衡机器人

- 单选复选按钮图标html5按钮样式

- DeitelAndDeitel:我的Deitel和Deitel代码练习

- 打印断裂面,打印机打印断层,matlab

- 使用kubernetes部署ELK日志系统

- RPi-Fan-Driver:一个简单的基于PWM的Raspberry Pi风扇驱动程序

- SonataAnnotationBundle:Sonata管理员的注释

- NetEye浏览器 v1.0

- docs:OSG站点文档的主页

- pid控制器代码matlab-AdaptiveCruiseControl:自适应巡航控制

- linux-python3.8.5.zip

- marello-application:Marello应用程序

- twodegreeoffreedom.zip_E6U_vehicle dynamics_vehicle handling_侧偏_