Linux下Java反序列化回显技术简易实现解析

需积分: 0 159 浏览量

更新于2024-08-05

收藏 3.03MB PDF 举报

"Linux下Java反序列化漏洞利用的低配版实现,主要涉及Java与Linux系统交互,通过获取socket文件描述符实现数据回显。"

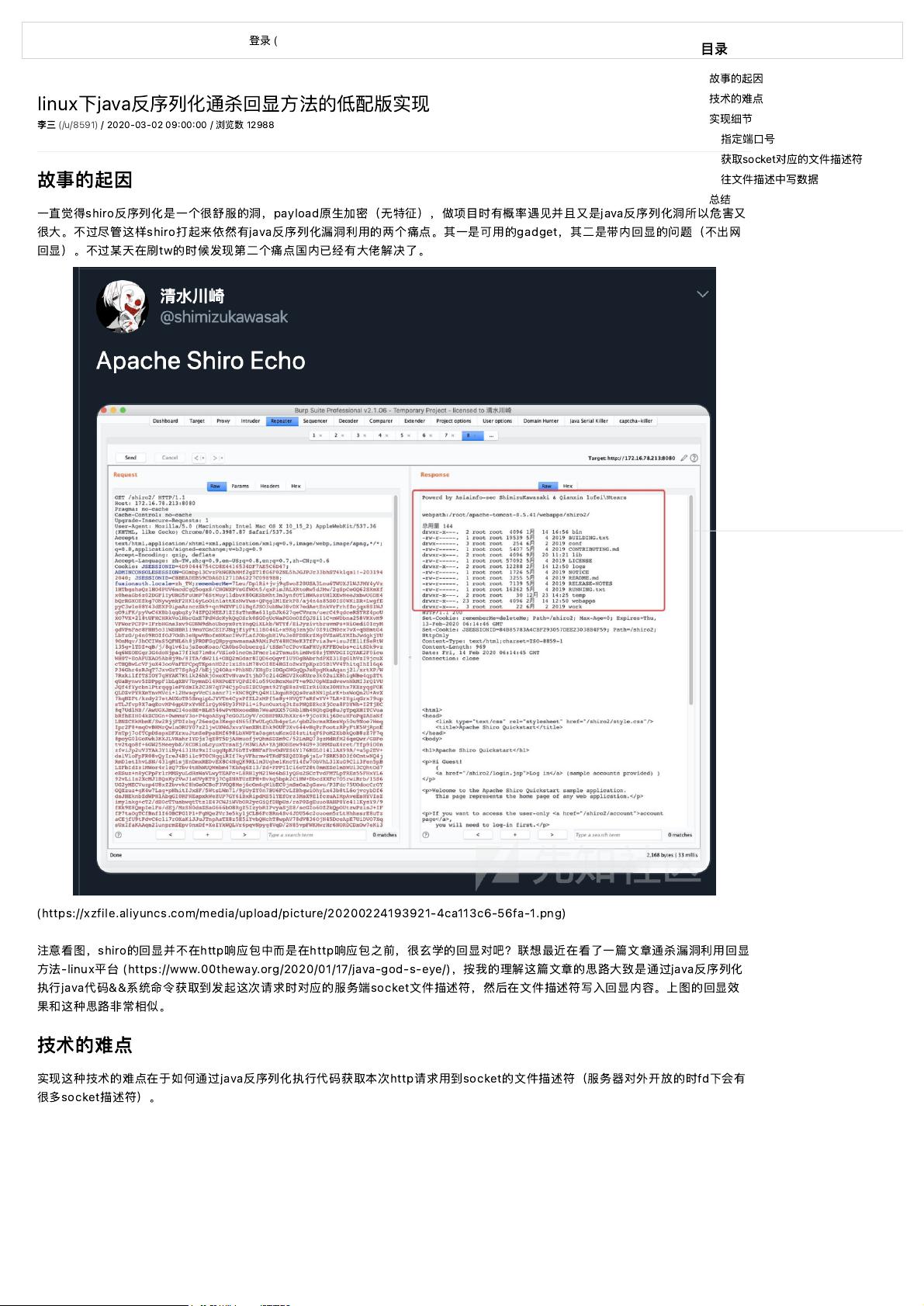

本文主要探讨的是在Linux环境下利用Java反序列化漏洞实现数据回显的一种低配版本方法。通常,Java反序列化漏洞利用有两个关键难点:可用的gadget(即Java代码片段)和回显机制。在Shiro框架的特定情况下,回显信息并不在HTTP响应包中,而是通过其他方式返回,这为利用增加了复杂性。

作者提到,灵感来自于一篇关于通杀漏洞利用回显方法的文章,该文章提出了一种通过Java反序列化执行代码并获取服务端socket文件描述符的思路。当一个HTTP请求到达服务器时,服务器会创建多个socket描述符来处理不同连接,而目标是找到与特定请求相关的那个描述符。

实现这个技术的难点在于如何从众多的socket描述符中定位到与当前HTTP请求关联的那个。作者指出,可以关注到socket后面的数字,即inode号,它是文件系统中用来唯一标识文件的关键标识。

实现细节包括以下步骤:

1. **指定端口号**:首先,需要知道目标服务监听的端口号,因为这是建立连接时创建socket的关键信息。

2. **获取socket对应的文件描述符**:利用Java的` sun.net.nio.SelectorImpl `类,可以尝试反序列化该对象,它可能会暴露内部的文件描述符。但是,这通常需要特殊的gadget链来触发。

3. **往文件描述符中写数据**:一旦获取到文件描述符,就可以尝试在该描述符上写入数据,使得数据能够通过网络通道回显。这可能涉及到对Linux系统的系统调用,如`write()`或`sendto()`。

总结来说,这个低配版的实现是通过Java反序列化漏洞,寻找并利用特定的gadget,以获取到HTTP请求的socket文件描述符,然后通过文件描述符在Linux系统级别写入数据,从而达到数据回显的目的。然而,这种方法可能不适用于所有环境,因为获取socket文件描述符的过程可能受到限制,而且可能需要对Java和Linux系统有深入的理解才能成功实施。

119 浏览量

1356 浏览量

299 浏览量

2024-01-01 上传

116 浏览量

黄浦江畔的夏先生

- 粉丝: 18

- 资源: 299

最新资源

- Star UML指导手册

- FAT32文件系统白皮书(中文)

- 领域驱动模型详细介绍

- Asp.net开发必备51种代码(非常实用)

- 智能手机操作系统简介

- 当前,CORBA、DCOM、RMI等RPC中间件技术已广泛应用于各个领域。但是面对规模和复杂度都越来越高的分布式系统,这些技术也显示出其局限性:(1)同步通信:客户发出调用后,必须等待服务对象完成处理并返回结果后才能继续执行;(2)客户和服务对象的生命周期紧密耦合:客户进程和服务对象进程都必须正常运行;如果由于服务对象崩溃或者网络故障导致客户的请求不可达,客户会接收到异常;(3)点对点通信:客户的一次调用只发送给某个单独的目标对象。

- JSP 《标签啊,标签!》

- UDDI 注册中心介绍

- Thinking in C++, Volume 2, 2nd Edition 英文版 (pdf)

- 完全精通局域网.rar

- mtk的make命令分析

- Essential-MATLAB-for-Engineers-and-Scientists-Third-Edition

- Maven 权威指南 简体中文版

- 深入理解计算体系结构英文版

- AT&T汇编学习资料

- 计算机故障查询手册(非高手用)