Fastjson反序列化漏洞详解及时间线

下载需积分: 0 | PDF格式 | 3.82MB |

更新于2024-07-01

| 40 浏览量 | 举报

"本文主要探讨了Fastjson的反序列化漏洞历史,包括关键的更新和漏洞时间线,并对一些著名漏洞进行了测试和修复的说明,同时也提供了探测payload和RCE payload的信息。Fastjson的解析流程涉及ASM字节码生成技术,文章建议有兴趣的读者可以使用IDEA进行动态调试并保存字节码文件以进行更深入的研究。"

Fastjson是一款由阿里巴巴开发的高性能的Java JSON库,它提供了快速的JSON到Java对象以及Java对象到JSON字符串的转换功能。然而,Fastjson在历史上曾因反序列化漏洞引起过安全问题,这些漏洞可能导致远程代码执行(RCE)和其他恶意攻击。

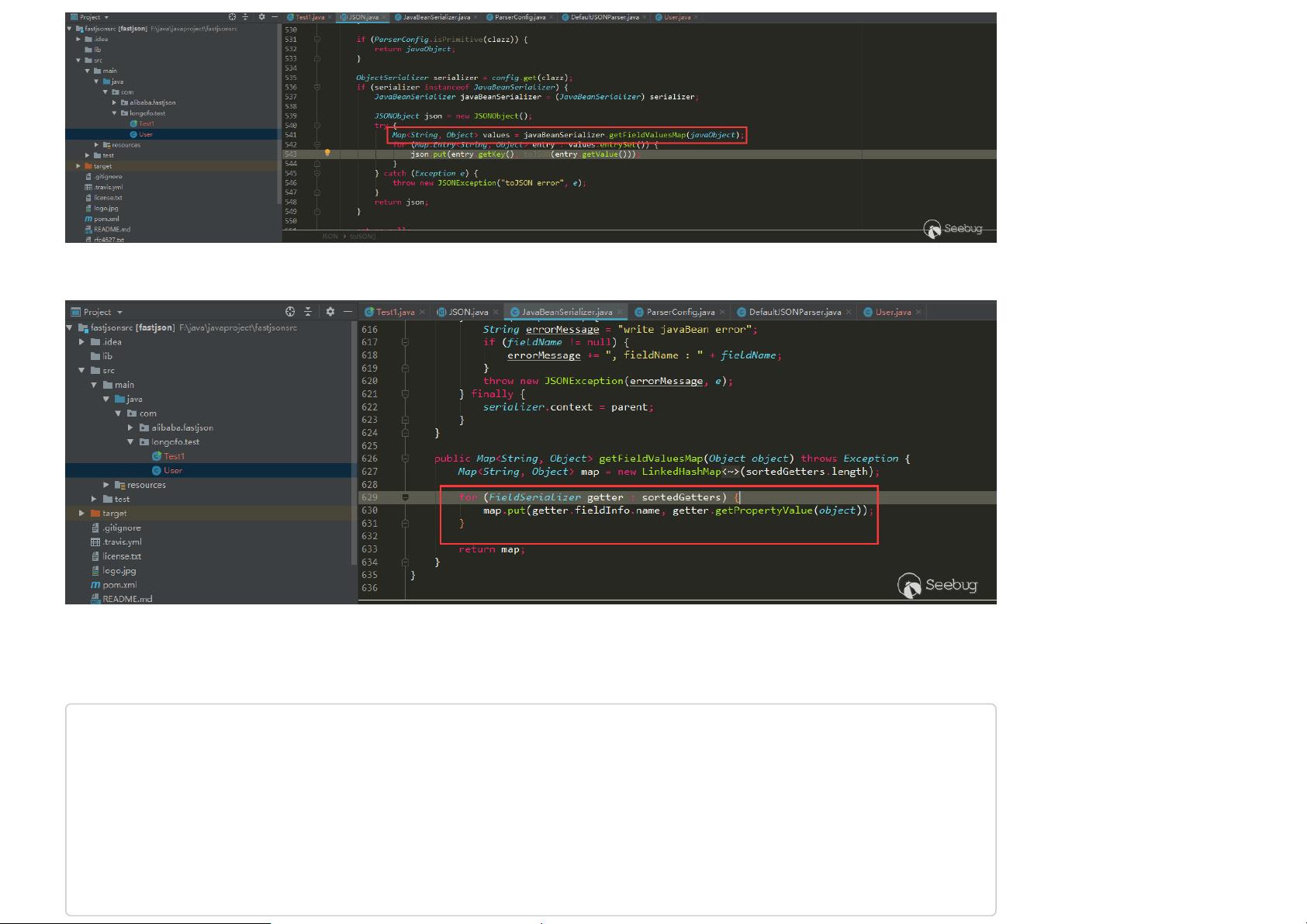

2020年4月27日,知道创宇404实验室的Longofo发表了一篇文章,详细梳理了Fastjson反序列化漏洞的时间线和相关分析。文章指出,由于Fastjson在处理非原始类时会使用ASM库生成字节码,这为潜在的安全风险敞开了大门。ASM是一个Java字节码操控和分析框架,它允许用户在运行时动态生成和修改类。

在Fastjson的反序列化过程中,如果不受信任的数据被用来反序列化,攻击者可能会利用这个过程注入恶意代码,导致RCE。文章列举了一些经典的漏洞实例,并提供了测试payload和修复方法。通过这些payload,安全研究人员可以模拟攻击,以检测系统是否易受此类漏洞的影响。

为了更好地理解Fastjson的内部工作原理,特别是其序列化和反序列化的流程,文章引用了@Lucifaer师傅的文章作为参考。同时,文章还给出了一个示例代码片段,展示了如何在IDEA中动态调试Fastjson并保存生成的字节码文件,这对于分析可能的安全问题非常有用。

Fastjson的反序列化漏洞是开发者和安全专家关注的重点,及时的版本更新和安全配置检查对于防止这类漏洞的利用至关重要。用户应该保持Fastjson库的最新状态,并遵循最佳安全实践,例如限制不受信任数据的反序列化,以避免潜在的安全风险。

相关推荐

茶啊冲的小男孩

- 粉丝: 30

最新资源

- React Amplify入门教程:构建与部署指南

- STM32F407 OLED菜单设计:提高效率的按键控制

- Java实现10x10迷宫回溯算法解决方案

- TGS2011插件功能全解析:打造游戏内个性化系统

- iOS 11.4 开发包更新指南与真机运行

- Neovim自动会话管理器:高效无缝的工作流程

- 1oms项目中的API测试技术分析

- Oracle时区升级脚本DBMS_DST_scriptsV1.9使用指南

- ASP+ACCESS网络考试系统开发设计及操作说明

- 最新PDF阅读器下载:免费获取专业电子书工具

- 3D图形库与帧缓冲技术在C++中的应用

- 深入理解Java Web:ServletRequest的使用与测试

- 深入浅出raw socket在UDP数据传输中的应用

- 2010年全球30m陆表水域数据集及其数据分发策略

- Java+Sqlserver企业进销存管理系统部署教程

- Tess_Two OpenCV 4D结果检查器后端开发