Flash虚拟机内存管理与漏洞利用分析

版权申诉

112 浏览量

更新于2024-07-07

收藏 1.51MB PDF 举报

"该文档详细介绍了Flash虚拟机(AVM2)的内存管理和漏洞利用,主要涉及了几个具体的CVE漏洞,包括CVE-2015-0313、CVE-2015-3043和CVE-2015-5119。此外,还包含了ActionScript3的执行流程以及一个利用示例——CVE-2015-3043的详细步骤。"

在深入理解AVM2虚拟机之前,首先要知道它是什么。AVM2,全称ActionScript Virtual Machine 2,是Adobe Flash Player的核心组件,负责解析和执行ActionScript 3代码。相比早期版本,AVM2采用了Just-In-Time (JIT)编译与解释器混合的执行模式,极大地提高了Flash内容的运行性能。

ActionScript 3的执行流程从字节码开始,字节码是AS3源代码编译后的结果,包含在程序的常量池中。在运行时,AVM2会根据字节码进行堆栈初始化和常量池初始化,然后通过JIT编译器或解释器将字节码转换为机器语言执行。

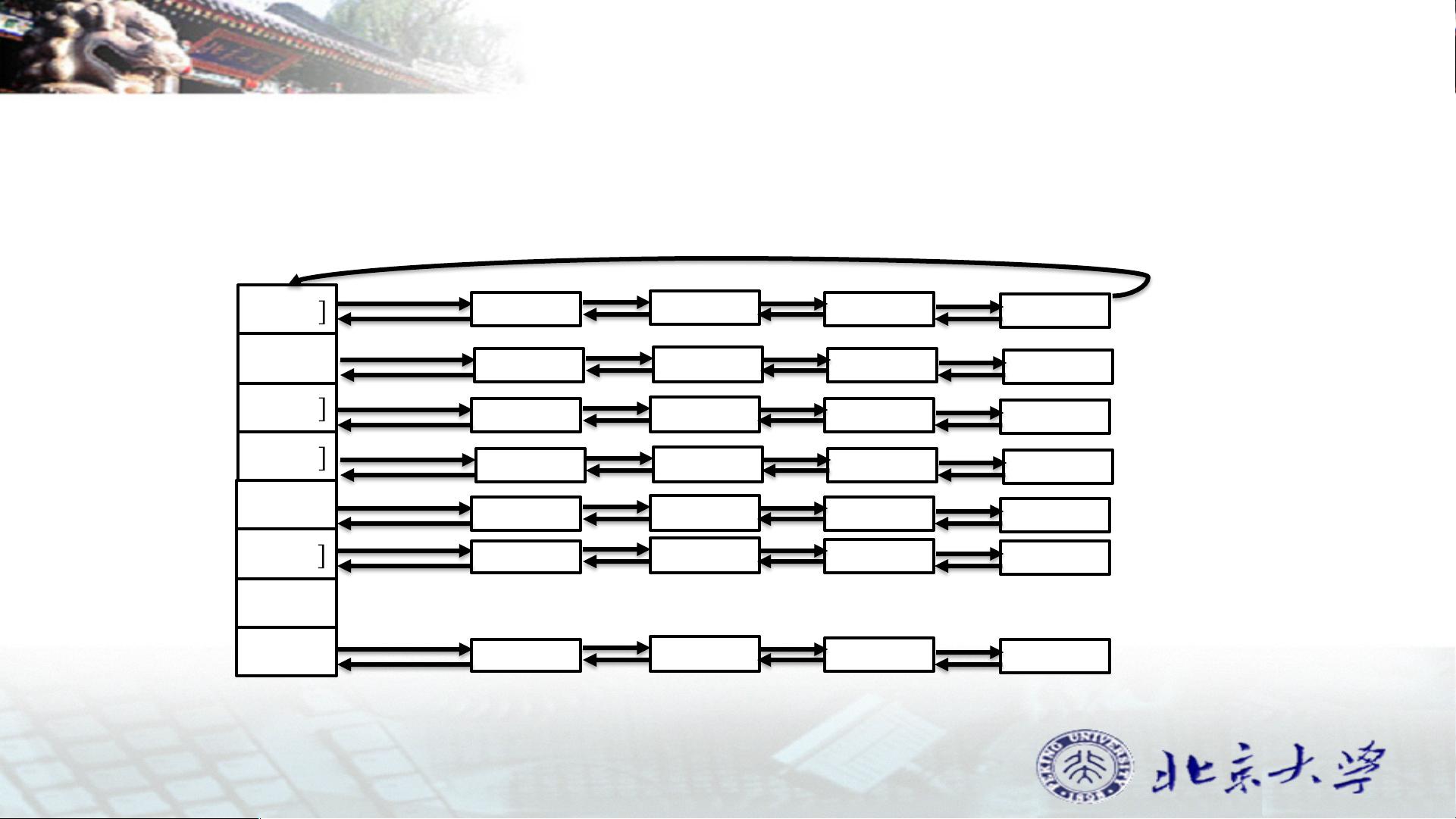

AVM2的内存管理使用了名为MMgc的内存管理系统,它采用的是延迟引用计数和标记/清除的垃圾回收算法。这种机制允许AVM2从操作系统申请大块内存作为保留空间,并按需分配给垃圾回收机制管理。内存被划分为4k大小的HeapBlock,通过FreeLists来跟踪未使用的块,以便于内存分配和释放。

文档中提到的CVE-2015-0313是一个与ByteArray对象相关的安全漏洞。ByteArrayObject包含一个Buffer,其大小以4k的倍数增长,并通过FixedMalloc进行内存分配。这个漏洞可能被攻击者利用,通过堆喷射(Heap Spraying)来控制内存布局,然后触发漏洞,改变Vector的length属性,进而实现任意地址的读写。一旦达到这一步,攻击者就可以构造shellcode并修改对象的虚表,从而接管程序的执行流程。

CVE-2015-3043是另一个利用示例,虽然具体细节没有给出,但可以推测这同样涉及到内存管理和安全机制的弱点,可能与 ByteArray 或其他数据结构的不当操作有关。

总体来说,这份文档提供了对Flash虚拟机内部运作的深入了解,特别是对于安全研究人员和软件开发者来说,有助于理解和防范此类漏洞的利用。通过对这些漏洞的分析,我们可以学习如何提高ActionScript 3代码的安全性,防止恶意攻击。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-08-07 上传

2021-09-18 上传

2021-06-23 上传

2021-10-06 上传

2020-04-01 上传

2019-07-14 上传

mYlEaVeiSmVp

- 粉丝: 2217

- 资源: 19万+

最新资源

- dbml-renderer

- zwtdwz.js.cool:我发现了一个秘密! 这是一个特殊的存储库,可用于构建静态网站。 确保它是公开的,并使用网站文件进行初始化以开始使用

- 智能医疗办公室:应用程序的发布

- 小白也能听懂的Python课.txt打包整理.zip

- Firebase Auth in Chrome Extension Sample-crx插件

- 网吧主页

- ADC1,c语言源码打字游戏,c语言

- SUSTech-GPA-Calculator:不需专门服务器的网页版南方科技大学本科生 GPA 计算器

- β 和伽马的 NIST 质量吸收系数:材料中电子 (β) 和光子 (γ) 辐射的吸收。-matlab开发

- 仿华为手机网站触屏版手机wap企业网站模板_网站开发模板含源代码(css+html+js+图样).zip

- mqsync

- 作业12

- Nubo Beauty-crx插件

- tp-android-unity-Plugins:tp-android源码配合unity插件

- 将任何多维矩阵展平为二维矩阵!:将任何多维矩阵转换为二维矩阵。 然后将其转换回其原始形式。-matlab开发

- NextJS-chat-app:使用Ably和Next JS构建并由Vercel托管的聊天应用程序