STM32 MPU实现代码隔离与访问控制策略

需积分: 9 12 浏览量

更新于2024-07-15

1

收藏 636KB PDF 举报

"这篇文档详细介绍了如何利用STM32微控制器中的内存保护单元(MPU)实现代码隔离和访问控制,特别是在STM32F413这样的芯片上,确保OTP(一次性可编程)区域的数据只能被特定的特权模式代码访问,防止其他应用代码直接读取或修改OTP内容。"

在嵌入式系统中,安全性和数据保护是至关重要的。STM32系列微控制器内置的MPU是一种强大的工具,它可以划分内存区域并设定不同区域的访问权限,从而实现代码和数据的隔离。针对STM32F413,该文档提出了以下实现方案:

1. **问题与目标**:用户需要将某些数据一次性写入OTP,确保后续无法修改,并且这些数据只能被特定的关键代码(运行在特权模式下)访问,而普通应用代码则无此权限。

2. **使用MPU的策略**:首先,根据代码的功能和安全性需求,将代码分为两部分:运行在特权模式下的关键函数和运行在用户模式下的普通应用。接着,利用STM32F413的MPU功能,设置不同的内存区域(MPU region),限制OTP区域的访问权限,仅允许特权模式代码进行读取。

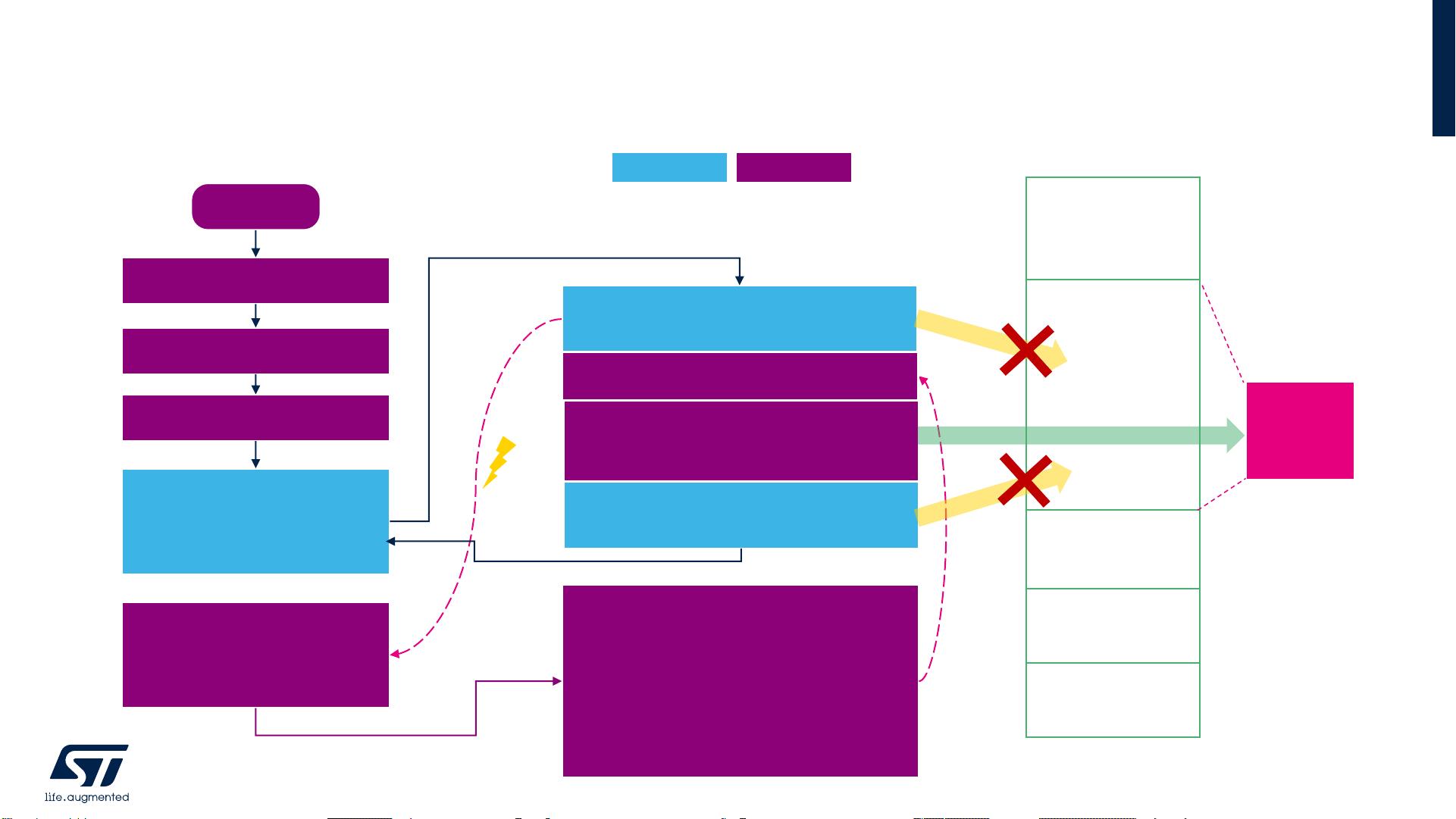

3. **程序流程**:系统启动时,会配置MPU并使能,然后将程序降级至用户模式运行。当用户代码尝试访问OTP时,会触发服务请求中断(SVC)。中断处理程序会在特权模式下运行,检查调用者的PC地址是否在允许范围内。如果允许,代码会暂时提升到特权模式,执行OTP相关操作,完成后返回用户模式。

4. **代码结构**:主函数负责调用MPU配置函数并在进入应用程序前降级至用户模式。MPU配置源文件用于设置MPU regions和权限。关键代码源文件包含实际访问OTP的代码,而关键代码wrapper源文件提供API接口,供用户级应用程序调用。当用户级代码通过API请求访问OTP时,会触发SVC中断,进入特权模式完成操作。

通过这样的设计,STM32的MPU可以有效地实现代码的隔离和访问控制,确保OTP区域的数据安全,防止非法访问。这种方案不仅适用于STM32F413,也对其他具有MPU功能的STM32微控制器具有参考价值。在实际应用中,开发者可以根据具体需求调整MPU配置,以满足不同的安全策略和访问控制需求。

2020-03-29 上传

2019-09-22 上传

2021-06-30 上传

2021-08-07 上传

2023-06-14 上传

2019-09-15 上传

2021-06-27 上传

2021-06-26 上传

2021-06-27 上传

coralcs

- 粉丝: 0

- 资源: 3

最新资源

- 基于Python和Opencv的车牌识别系统实现

- 我的代码小部件库:统计、MySQL操作与树结构功能

- React初学者入门指南:快速构建并部署你的第一个应用

- Oddish:夜潜CSGO皮肤,智能爬虫技术解析

- 利用REST HaProxy实现haproxy.cfg配置的HTTP接口化

- LeetCode用例构造实践:CMake和GoogleTest的应用

- 快速搭建vulhub靶场:简化docker-compose与vulhub-master下载

- 天秤座术语表:glossariolibras项目安装与使用指南

- 从Vercel到Firebase的全栈Amazon克隆项目指南

- ANU PK大楼Studio 1的3D声效和Ambisonic技术体验

- C#实现的鼠标事件功能演示

- 掌握DP-10:LeetCode超级掉蛋与爆破气球

- C与SDL开发的游戏如何编译至WebAssembly平台

- CastorDOC开源应用程序:文档管理功能与Alfresco集成

- LeetCode用例构造与计算机科学基础:数据结构与设计模式

- 通过travis-nightly-builder实现自动化API与Rake任务构建