D3CTF2022: Java序列化漏洞利用与rome链优化

需积分: 0 29 浏览量

更新于2024-07-01

收藏 7.16MB PDF 举报

D3CTF2022-官方WriteUp1主要聚焦于网络安全领域,特别是数据库相关的渗透挑战。本次比赛中的题目涉及到MySQL的用户定义函数(UDF)提权技术,通过分析一个名为Webshorter的挑战,参与者被要求利用CVE-2022-24663漏洞来执行恶意代码。这个漏洞存在于WordPress的Newest插件中,允许攻击者利用序列化和反序列化的机制来进行远程代码执行。

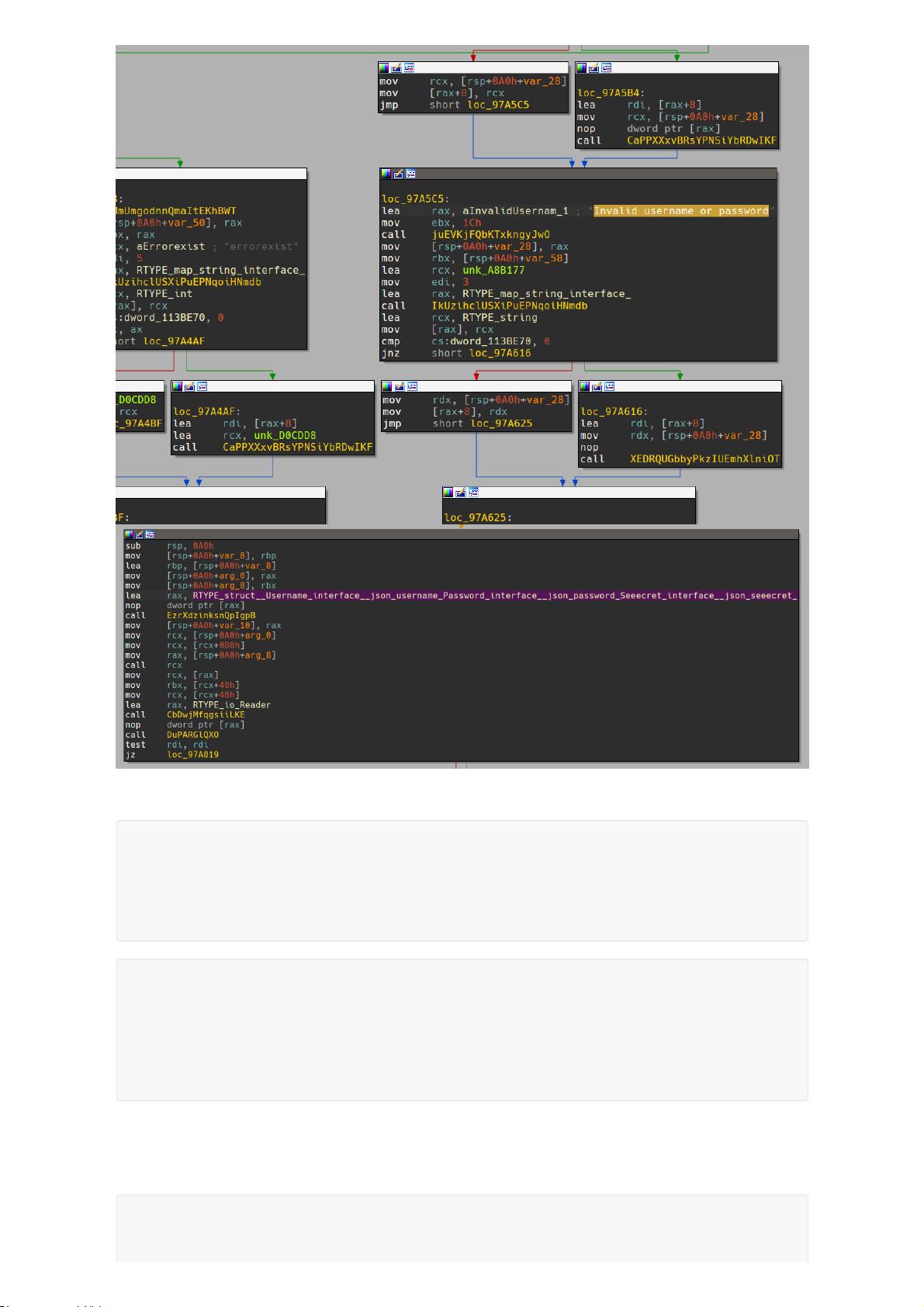

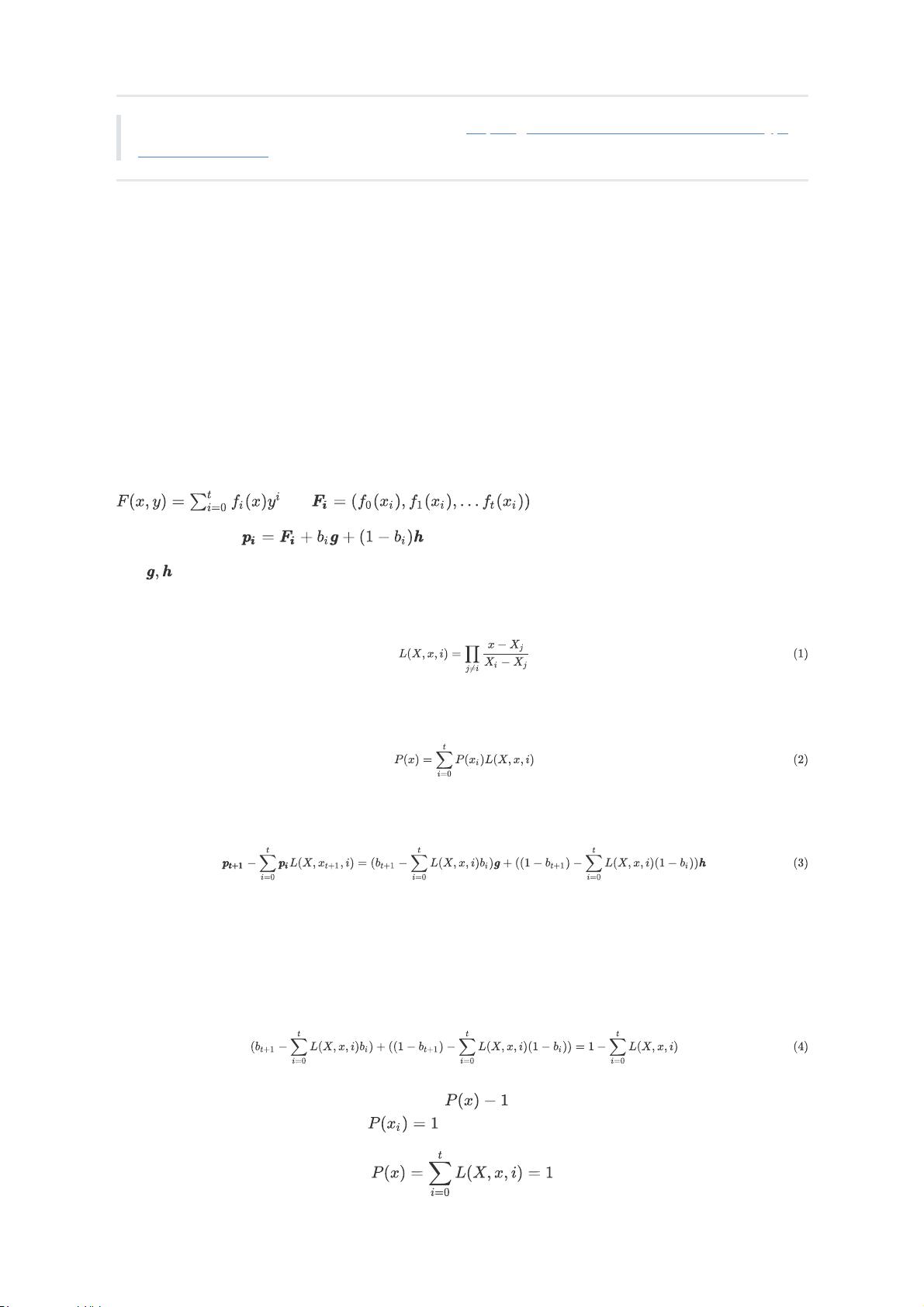

题目中提到的"TemplateImpl"是一个关键概念,它与Java反序列化中的对象创建有关。攻击者需要构造一个有效且压缩的Payload,以便在服务器上执行攻击。文章作者参考了XZ阿里云安全社区的文章,对该类Payload的优化方法进行了深入研究,尤其是针对"rome"链进行的简化,这涉及到对空参构造的调整以及减少序列化数据的大小,以适应有限的输入限制。

在实际操作中,参赛者需要上传一个Base64编码后的序列化字符串,然后在服务器端通过解码并反序列化执行恶意代码。预期的解决方案是使用ysoserial工具包中的预定义链,但没有探索其他可能更短的罗马(ROME)链,这表明作者可能优先考虑了已知的有效解决方案。

此外,比赛还涉及到了其他技术领域,如BPF(Berkeley Packet Filter)的利用,以及在d3fuse中的Miscellaneous挑战。例如,BadW3ter、WannaWacca和SPF等相关挑战可能涉及到网络钓鱼、恶意软件传播或邮件系统安全。而在路由器操作系统(RouterOS)的版本升级中,可能存在额外的安全漏洞和攻击向量,如BIRDv2针对IPv6的攻击和RouterOSv7的更新带来的新风险。

D3CTF2022-官方WriteUp1是一场综合性的网络安全竞赛,要求参赛者不仅具备数据库管理、Java反序列化漏洞利用的知识,还要熟悉多种安全攻击技术和漏洞利用手法,包括Web应用安全、路由设备漏洞、以及工具和技术的使用。通过解决这些问题,参赛者得以展示他们的安全攻防能力。

1704 浏览量

252 浏览量

131 浏览量

陈游泳

- 粉丝: 34

- 资源: 301