WireShark实验:IP, ICMP, ARP, DHCP, DNS, TCP协议分析

需积分: 0 158 浏览量

更新于2024-08-04

收藏 4.47MB DOCX 举报

"18340161_田蕊_WireShark1 - WireShark实验,分析网络协议,包括IP协议的Option、ICMP、ARP、DHCP、DNS和TCP"

在这个实验中,学生田蕊使用WireShark这款网络封包分析工具,深入理解并分析了多种网络协议。实验主要关注以下几个方面:

1. **IP协议的Option**:

IP选项用于扩展IP头,提供额外的信息或服务。在实验中,田蕊分析了一个IP包,发现选项长度为20 bytes。IP头通常包含20 bytes的基本信息,但可以扩展到60 bytes,其中包括各种选项,如记录路径、时间戳等。

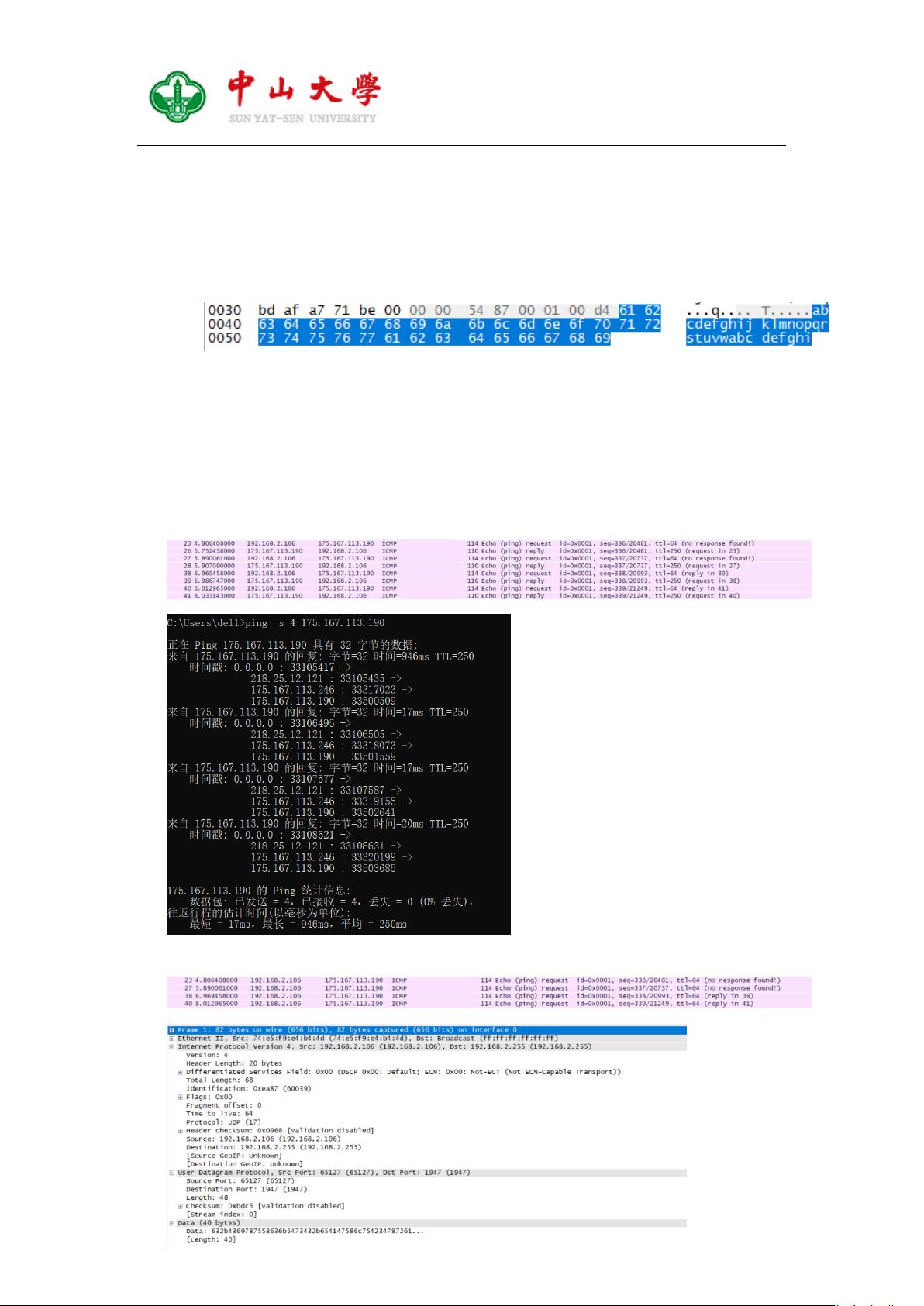

2. **ICMP协议**:

ICMP(Internet Control Message Protocol)是一种用于网络诊断的协议。实验中,田蕊通过`ping -r4 域名`命令发送ICMP回显请求。她注意到ICMP包的Identifier为1,序号为212,数据部分长度为32 bytes。Identifier用来标识来自同一源的ICMP请求,而在Windows系统中,它并不用于区分ping进程,而是通过Sequence Number来实现。

3. **时间戳选项验证**:

田蕊还检查了IP选项中的时间戳,通过比较`ping -s4 域名`命令的结果,确认了时间戳的准确性。这展示了时间戳选项如何记录数据包经过各个路由器时的时间。

4. **ARP协议**:

Address Resolution Protocol (ARP) 是用于将IP地址解析为物理MAC地址的协议。实验中,田蕊使用`arp –a`命令查看ARP缓存,然后用`arp –d 192.168.0.14`清除特定条目,并通过ping操作观察ARP请求和响应的过程。这展示了ARP如何动态建立和更新IP与MAC地址之间的映射。

5. **Traceroute (TTL) 使用**:

`tracert -h4 域名`命令用于追踪数据包到达目标的路由。实验中,田蕊关注了TTL字段,这是每个IP包在网络中传递时递减的计数器,用于防止循环路由。通过TTL值,她能够识别不同阶段的中间路由器。

6. **TCP协议**:

虽然在提供的内容中没有详细讨论TCP协议,但在实际的WireShark实验中,通常会分析TCP连接的建立(三次握手)、数据传输和关闭(四次挥手)过程,以及序列号、确认号、窗口大小等关键字段。

WireShark实验旨在提升对网络协议底层运作的理解,通过实际捕获和解析网络封包,学习如何解读网络通信的细节,这对于网络管理员、安全专家和IT专业人员来说是非常重要的技能。通过这个实验,田蕊能够更好地掌握网络诊断和故障排除的技巧。

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-03 上传

点击了解资源详情

2024-12-25 上传

2024-12-25 上传

王佛伟

- 粉丝: 21

- 资源: 319

最新资源

- 单片机MCS-51系列指令快速记忆法

- S2410核心板原理图

- A planar four-port channel drop filter in the three-dimensional woodpile photonic crystal

- 计算机视觉方面的一些内容

- 交通灯控制器的VHDL设计

- 2009年软件设计师下午题预测题

- PLSQL中的多进程通信技术.doc

- 物流管理系统之毕业设计

- 一元多项式的基本运算

- 毕业设计大礼包直流电动机控制系统 声控小车

- Matlab图形用户界面编程_中文参考手册

- C#简明教程(简单明了,适合初学者)

- 2006年考研英语真题

- GDB完全手册-很简单的

- 《C++Template》(侯捷)

- ActionScript_3.0_Cookbook_中文版