Pikachu靶场:SQL注入解题策略与信息获取

需积分: 50 167 浏览量

更新于2024-07-09

收藏 9.26MB DOCX 举报

"pikachu靶场SQL注入章节解题"

SQL注入是一种常见的网络安全漏洞,它发生在应用程序未能正确过滤用户输入,使得恶意构造的SQL代码能够被执行。在这个"Pikachu靶场"的SQL注入关卡中,我们将深入理解如何识别和利用这种漏洞。

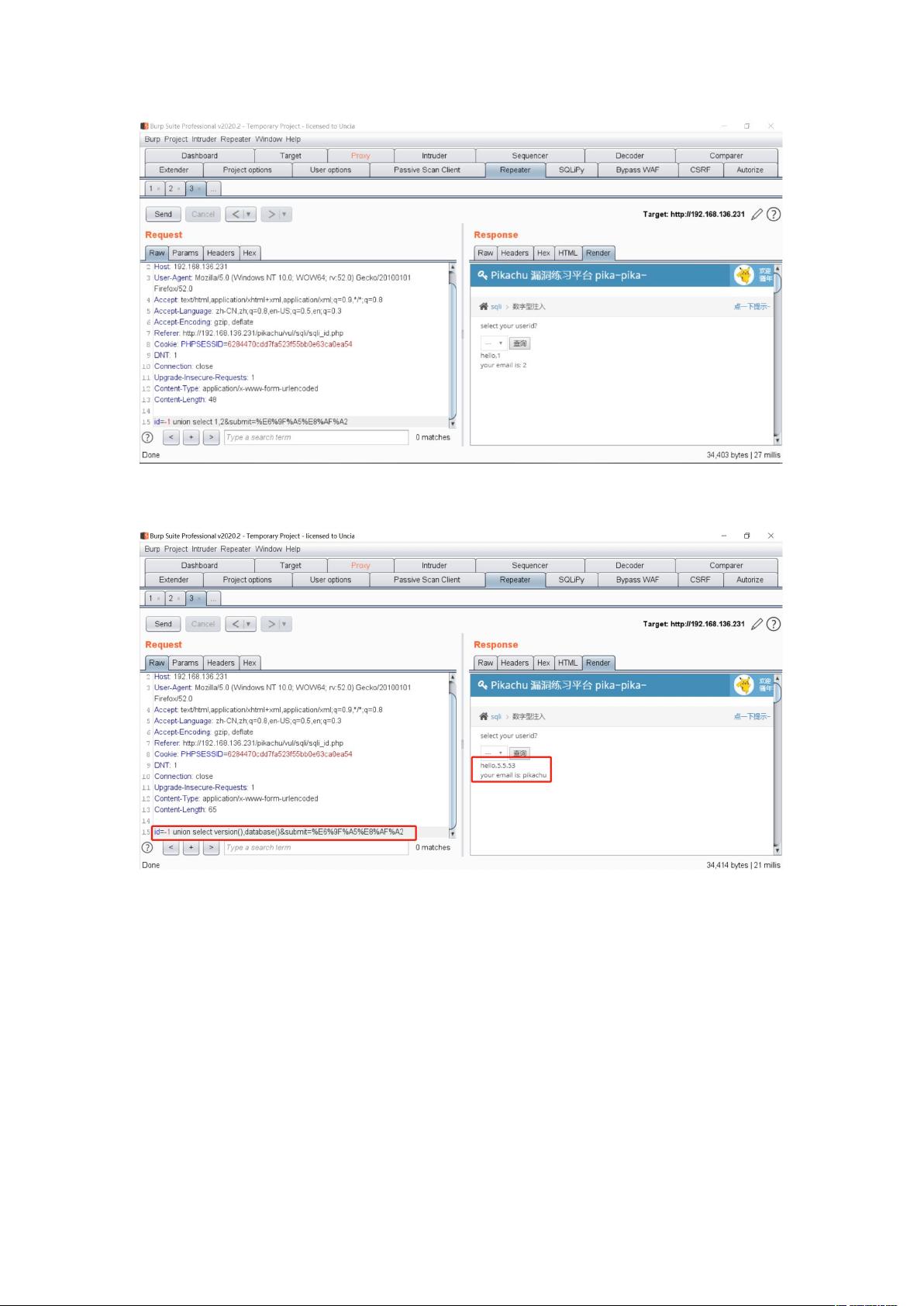

首先,我们要知道该关卡的特性:数据类型是数字型,提交方式是POST。这意味着我们需要通过POST请求传递可能含有SQL代码的数字参数。在测试阶段,通常我们会尝试在参数后添加特殊字符,如单引号(')、双引号(")或右括号),来观察服务器是否对这些字符敏感,从而判断是否存在注入点。

当尝试添加这些字符时,如果服务器返回错误信息,那通常意味着这些字符被用于构造SQL查询,并且可能是SQL语句的结束标记。在这种情况下,我们发现添加单引号、双引号或右括号都会导致错误,说明参数id没有预定义的闭合字符。

确认了注入点后,下一步是探索如何获取数据库信息。这通常分为回显和无回显两种方式。回显是指输入的SQL语句修改了查询结果,使得结果在页面上可见;无回显则需要通过其他手段(如时间延迟或错误注入)来验证注入的有效性。

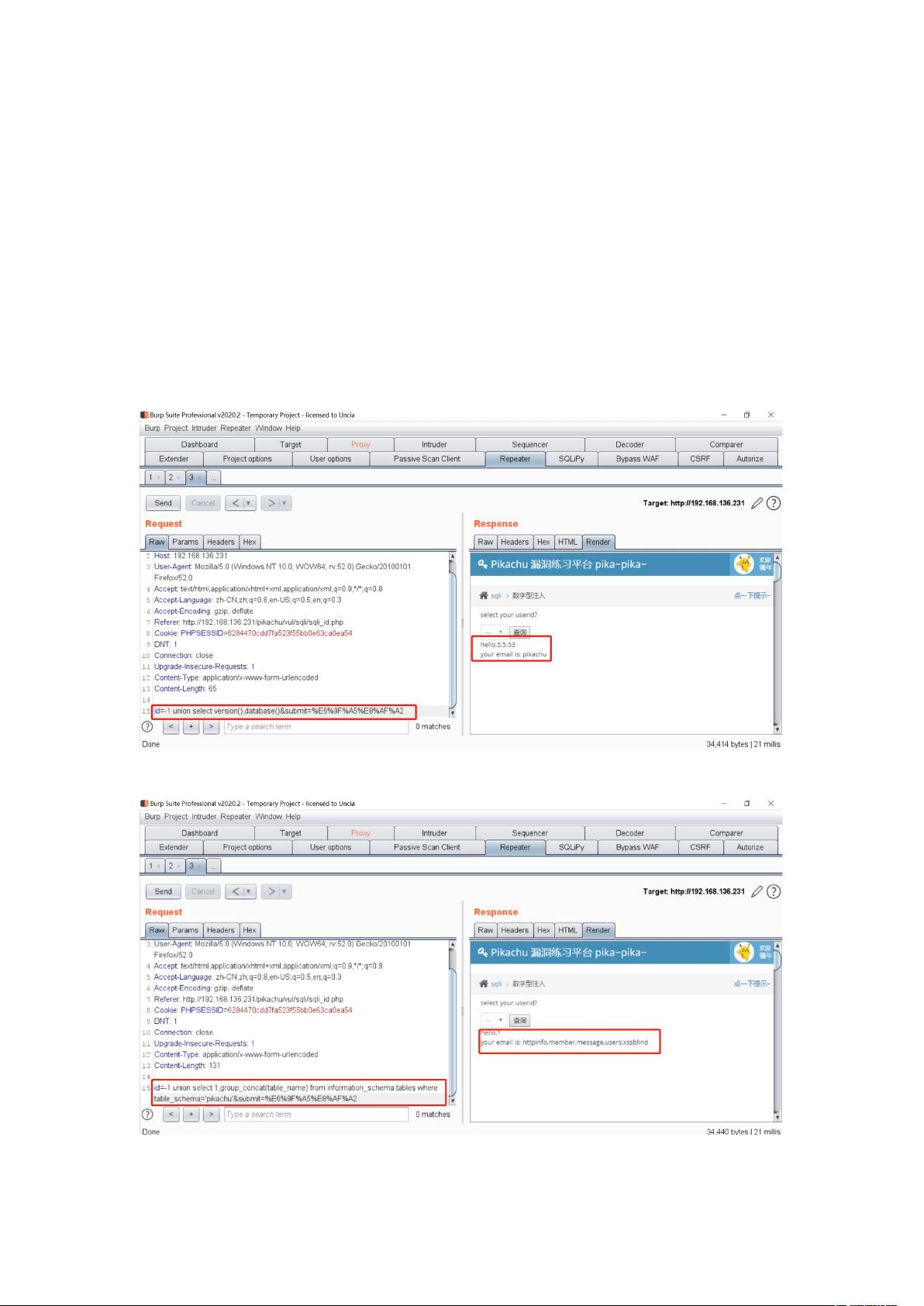

在本例中,我们使用`ORDER BY`语句来探测查询中的列数。比如,如果我们看到改变`ORDER BY`的数字影响了输出结果,就表明存在多个列。一旦确定列数,就可以尝试使用`UNION SELECT`语句将自定义的查询结果与原始查询结果合并,从而展示我们想要的数据。

对于MySQL,5.0及更高版本引入了一个非常有用的系统数据库——`information_schema`,它包含了关于所有数据库、表和列的信息。因此,我们可以查询`information_schema.tables`来获取表名,`information_schema.columns`来获取列名,以及`information_schema.schemata`来获取数据库名。这种方法比在MySQL 5.0以下版本的暴力猜解更为有效,因为它允许我们基于已知信息进行有针对性的查询。

学习和练习Pikachu靶场的SQL注入关卡能帮助我们更好地理解SQL注入攻击的原理,提高安全防护意识,并掌握防御措施。在实际应用中,我们需要确保所有用户输入都经过充分的验证和过滤,以防止此类攻击的发生。同时,熟悉数据库的结构和查询语法也是防御SQL注入的关键技能。

440 浏览量

2024-09-24 上传

160 浏览量

231 浏览量

2025-01-09 上传

120 浏览量

137 浏览量

IllBOY

- 粉丝: 4

最新资源

- AVR单片机C语言编程实战教程

- MATLAB实现π/4-QDPSK调制解调技术解析

- Rust开发微控制器USB设备端实验性框架介绍

- Report Builder 12.03汉化文件使用指南

- RG100E-AA U盘启动配置文件设置指南

- ASP客户关系管理系统的联系人报表功能解析

- DSPACK2.34:Delphi7控件的测试与应用

- Maven Web工程模板 nb-parent 评测

- ld-navigation:革新Web路由的数据驱动导航组件

- Helvetica Neue字体全系列免费下载指南

- stylelint插件:强化CSS属性值规则,提升代码规范性

- 掌握HTML5 & CSS3设计与开发的关键英文指南

- 开发仿Siri中文语音助理的Android源码解析

- Excel期末考试复习与习题集

- React自定义元素工具支持增强:react-ce-ubigeo示例

- MATLAB实现FIR数字滤波器程序及MFC界面应用