XSS攻击详解:原理、防御与测试实战

15 浏览量

更新于2024-08-29

收藏 301KB PDF 举报

Web安全测试中的XSS(Cross Site Scripting,跨站脚本攻击)是Web开发中一种常见且危险的安全漏洞。XSS允许攻击者通过在网页中插入恶意脚本,利用用户浏览器的执行环境,对用户的隐私信息进行窃取,如Cookie,甚至引导用户访问恶意网站或执行恶意代码。测试人员必须深入理解XSS的工作原理、攻击场景以及防御措施,以便有效地防止此类漏洞的发生。

1. **XSS发生原理**

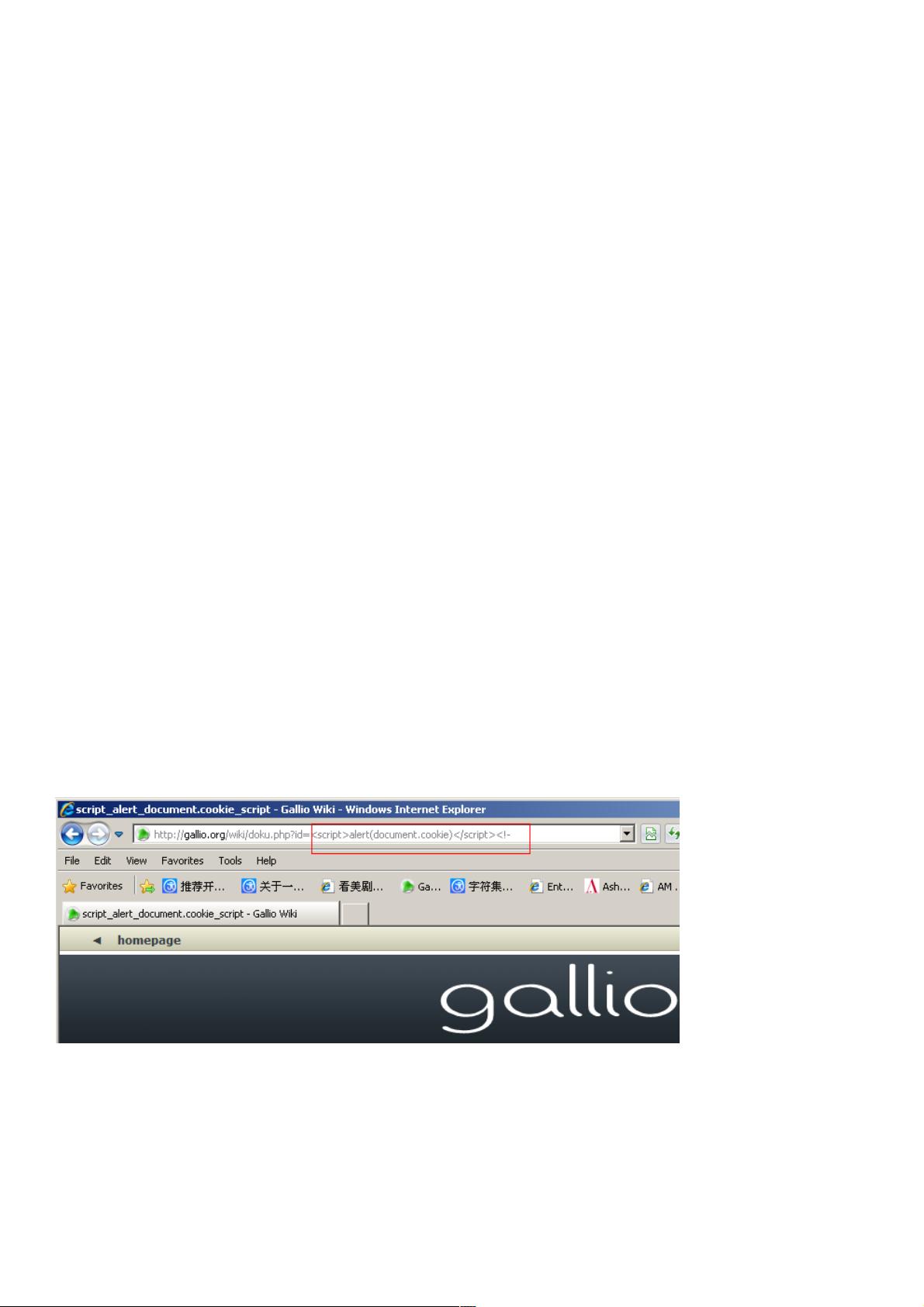

当Web应用程序未正确处理用户输入时,攻击者可以利用HTML标签注入恶意脚本。例如,如果一个网页有文本框让用户输入地址,用户输入`"<script>alert(document.cookie)</script>"`,服务器原样输出,脚本将在用户的浏览器中执行,显示或窃取用户的Cookie值。

2. **HTML Encode**

为了避免XSS攻击,开发者通常会采用HTML编码,如C#中的`HttpUtility.HtmlEncode`函数,它会将用户输入中的特殊字符(如`<`, `>`, `'`, `"`, `&`等)转换为对应的实体字符,防止它们被解析为HTML或JavaScript代码。这样可以阻止恶意脚本的执行。

3. **XSS攻击场景**

攻击场景广泛,包括但不限于:

- 在表单字段:如输入框、评论区,用户输入可能导致脚本执行。

- QueryString(URL参数):在URL中传递的数据,如搜索结果页面。

- Cookie:存储在客户端的敏感数据,如登录状态。

- Flash或JavaScript:动态加载的内容,也可能成为攻击入口。

4. **XSS漏洞修复**

修复方法包括:

- 输入验证:确保只接受预期格式的输入,拒绝可能包含恶意脚本的数据。

- 输出编码:对所有用户提供的数据进行适当的编码,特别是在输出到HTML或JavaScript时。

- 使用内容安全策略(Content Security Policy, CSP)限制可执行的脚本源。

- 防火墙和安全软件:配置防止恶意请求的规则。

5. **测试XSS漏洞**

测试人员应使用工具和技术,如手动检查、自动化测试工具和渗透测试,模拟攻击场景来查找和验证XSS漏洞。

6. **HTML Encode与URL Encode的区别**

- HTML Encode主要针对HTML标签,如`<`和`>`会被编码为`<`和`>`。

- URL Encode则针对URL的特定字符,如空格 `%20`,特殊符号会被编码为%加上ASCII码。

7. **浏览器中的XSS过滤器**

浏览器内置的安全机制,如Chrome的Same-Origin Policy,可以帮助抵御某些简单的XSS攻击,但不是绝对的防护。

8. **ASP.NET中的XSS安全机制**

.NET框架提供了诸如`HttpUtility.HtmlEncode`这样的工具,同时ASP.NET也有内置的安全特性,如Output Validation,可以在输出数据前进行过滤。

理解并应用这些XSS防范技术是确保Web应用程序安全的关键,测试人员的角色就是发现并报告潜在的漏洞,帮助开发团队不断改进安全措施。

2020-03-06 上传

点击了解资源详情

2019-04-18 上传

2021-07-08 上传

2021-09-16 上传

2020-12-19 上传

2020-10-15 上传

2008-05-26 上传

weixin_38621250

- 粉丝: 2

- 资源: 908

最新资源

- MATLAB实现小波阈值去噪:Visushrink硬软算法对比

- 易语言实现画板图像缩放功能教程

- 大模型推荐系统: 优化算法与模型压缩技术

- Stancy: 静态文件驱动的简单RESTful API与前端框架集成

- 掌握Java全文搜索:深入Apache Lucene开源系统

- 19计应19田超的Python7-1试题整理

- 易语言实现多线程网络时间同步源码解析

- 人工智能大模型学习与实践指南

- 掌握Markdown:从基础到高级技巧解析

- JS-PizzaStore: JS应用程序模拟披萨递送服务

- CAMV开源XML编辑器:编辑、验证、设计及架构工具集

- 医学免疫学情景化自动生成考题系统

- 易语言实现多语言界面编程教程

- MATLAB实现16种回归算法在数据挖掘中的应用

- ***内容构建指南:深入HTML与LaTeX

- Python实现维基百科“历史上的今天”数据抓取教程