MySQL SQL注入攻击指南

需积分: 10 112 浏览量

更新于2024-09-02

收藏 63KB DOC 举报

"MySQL SQL Injection Cheat Sheet .doc"

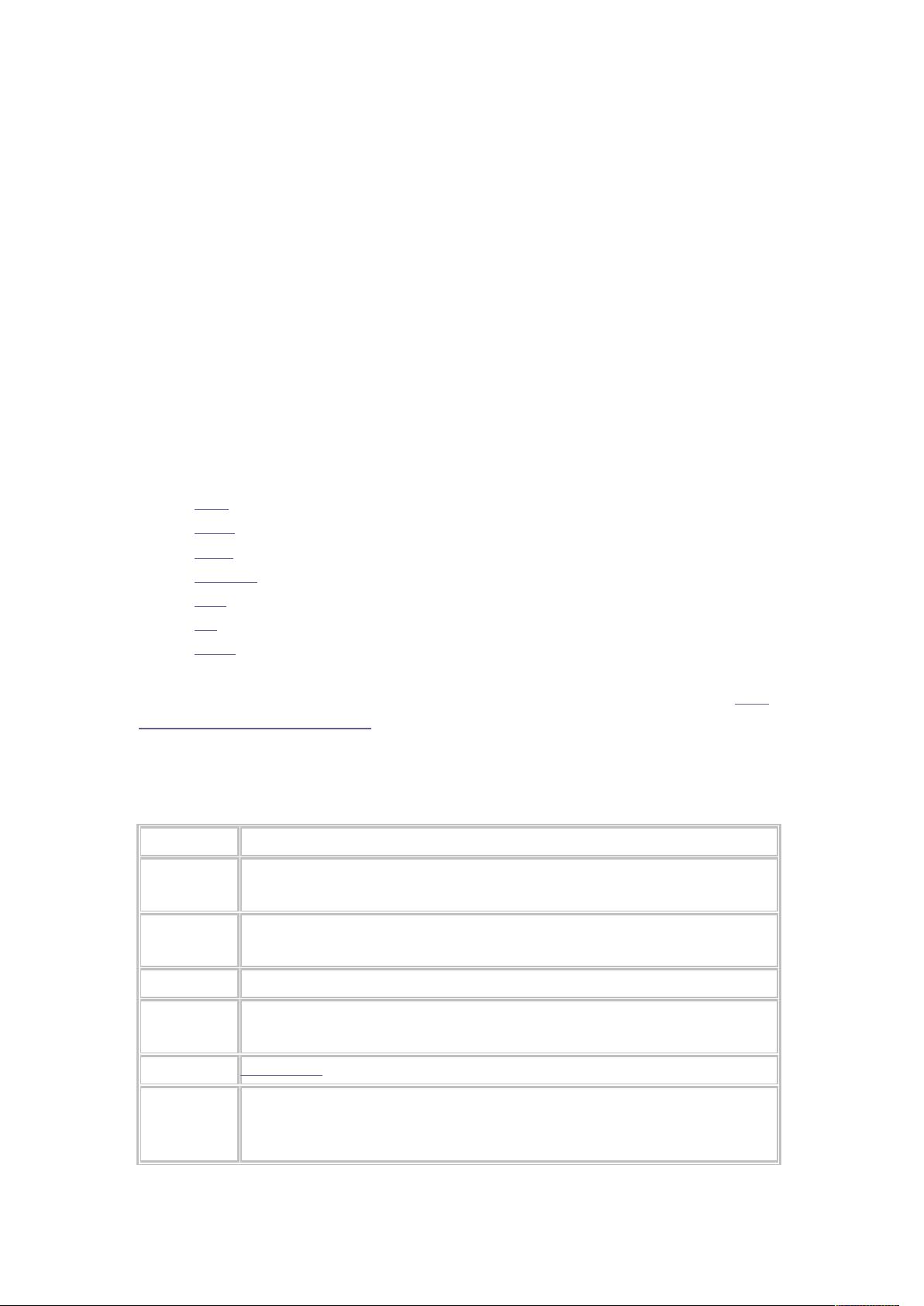

MySQL SQL注入是一种常见的网络安全漏洞,攻击者通过在Web应用程序的输入字段中插入恶意SQL代码,以获取、修改、删除数据库中的敏感信息,甚至完全控制数据库服务器。这份MySQL SQL Injection Cheat Sheet提供了一些有关SQL注入攻击的基本语法和技巧。

1. **版本检测**

- `SELECT @@version;` 这个查询可以用来获取MySQL服务器的版本信息。了解版本对于攻击者来说很重要,因为不同版本可能存在不同的安全漏洞。

2. **注释**

- `SELECT 1;#comment` 和 `SELECT /*comment*/ 1;` 这些语句展示了如何在SQL查询中添加注释。攻击者可能利用这些注释来隐藏或分隔注入的代码。

3. **当前用户**

- `SELECT user();` 用于获取当前数据库连接的用户名。

- `SELECT system_user();` 在某些上下文中,此查询也返回当前用户的用户名。

4. **列出用户**

- `SELECT user FROM mysql.user; --priv` 这个查询(需要管理员权限)可以列出所有MySQL数据库的用户。在实际攻击中,获取用户列表可能帮助攻击者进一步锁定目标。

5. **密码哈希列表**

- `SELECT host, user, password FROM mysql.user;` 这个命令(同样需要管理员权限)显示了用户表中的主机名、用户名和密码哈希。攻击者可以尝试破解这些哈希以获取明文密码。

6. **其他可能的攻击技术**

- 未在文档中列出,但通常还包括:利用UNION操作符组合不同的查询结果,使用LIKE和%进行模糊匹配,利用数据库管理系统的内置函数进行数据泄露,以及尝试执行系统命令(如通过OUTFILE或INTO DUMPFILE)。

7. **防范措施**

- 使用预编译的SQL语句(例如,使用参数化查询)。

- 输入验证:确保所有用户输入都经过过滤和验证,防止恶意字符。

- 最小权限原则:确保数据库用户只拥有执行其工作所需的最小权限。

- 定期更新和打补丁:保持MySQL服务器和应用程序的最新状态,安装所有安全补丁。

- 错误处理:避免泄露过多的数据库信息,如错误消息。

这个Cheat Sheet是针对SQL注入攻击者的一个工具,同时也提醒开发者注意相应的防御策略。了解这些攻击手段可以帮助我们更有效地保护数据库免受此类攻击。

2013-08-09 上传

2020-08-29 上传

2013-07-04 上传

2023-09-07 上传

2021-03-27 上传

2010-04-18 上传

2020-01-03 上传

2019-10-10 上传

le3f

- 粉丝: 2

- 资源: 28

最新资源

- aws-realtime-transcription:实时转录演示

- latex_cd:用于 LaTeX 项目的自动编译器和 Dropbox 上传器

- civicactions-homesite:CivicActions网站重新设计

- VUMAT-KineHardening_vumat_ABAQUSvumat

- htl:超文本文字

- blog_app_frontend

- aioCoinGecko:CoinGecko API的Python异步包装器

- Excel模板护士注册健康体检表.zip

- React Native 计算器和计算器输入组件

- HackerNews_Reader:新闻阅读器

- php_imagick-3.4.4rc2-7.2-nts-vc15-x64.zip

- apache-tomcat9

- FreeRTOS_DTU_8M_GPRSDTU_STM32F103_freeRTOSV10.3.1_freertosdtu_Fr

- React更多

- 019.朔州市行政区、公交线路、 物理站点、线路站点、建成区分布卫星地理shp文件(2021.3.28)

- corpoetica-forestry-hylia