理解SQL注入:简单案例与原理分析

需积分: 8 14 浏览量

更新于2024-08-05

收藏 451KB PDF 举报

"关于SQL注入的简单案例"

SQL注入是一种常见的网络安全威胁,主要针对使用SQL(结构化查询语言)的数据库系统。攻击者通过在应用程序的输入字段中插入恶意的SQL代码,试图欺骗服务器执行非授权的操作,从而获取敏感数据、篡改数据甚至完全控制数据库系统。这种攻击方式依赖于应用程序未能正确验证和清理用户输入的数据。

一、SQL注入的产生条件与实例

1. 参数传递:在Web应用中,通常通过URL参数、表单提交等方式传递数据到服务器。例如,URL `www.test.com/index.php?id=1` 中的 `id` 参数就是一个数据传递的例子。如果应用不检查这些参数,它们可能被用来执行恶意的SQL命令。

2. 数据库查询执行:当用户输入的数据被直接拼接到SQL查询语句中时,如果没有进行适当的转义或参数化处理,就可能导致SQL注入。例如,如果 `$id` 的值是用户可控的,像 `SELECT * FROM table WHERE id = '$id'` 这样的查询就可能存在风险。

3. 示例分析:在描述中的例子中,网站 `www.test.com/index.php?id=1` 和 `www.test.com/index.php?id=1&parm=3` 都可能遭受SQL注入攻击,因为它们都将用户输入的参数值用于数据库查询。而 `www.test.com/index.php` 没有接收参数,因此相对安全。

二、SQL注入的原理分析

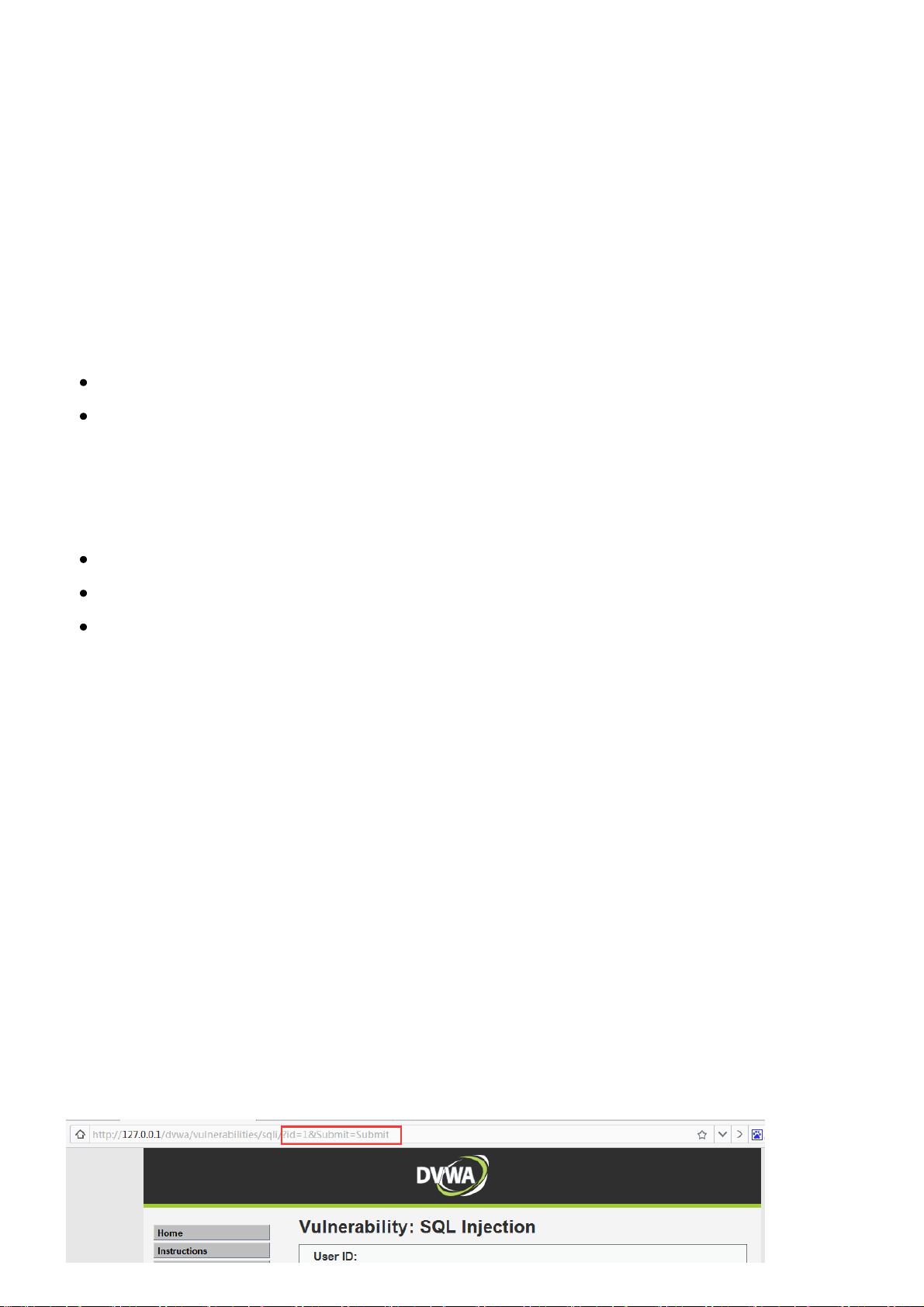

以DVWA(Damn Vulnerable Web Application)为例,它是一个专门用于安全测试的开源Web应用。在DVWA的SQL注入模块中,用户输入的ID会被用于查询数据库中对应的用户信息。源码片段展示了问题所在:

```php

$id = $_GET['id']; // 用户输入的ID未经过滤

$getid = "SELECT first_name, last_name FROM users WHERE user_id='$id'";

$result = mysql_query($getid) or die('<pre>'.mysql_error().'</pre>');

```

这里的代码问题在于,`$id` 直接被插入到SQL查询中,没有进行任何的安全处理。攻击者可以通过输入特定的SQL语句,如 `' OR '1'='1` 来绕过身份验证,因为这样的查询总会返回真,导致所有用户信息都被泄露。

三、防护措施

1. 输入验证:对用户提供的数据进行严格的验证,确保其格式符合预期,拒绝非法输入。

2. 参数化查询:使用预编译语句(如PHP的PDO或MySQLi的预处理语句),将参数和SQL语句分离,防止SQL注入。

3. 数据转义:使用函数(如PHP的mysqli_real_escape_string)转义特殊字符。

4. 最小权限原则:数据库账户应具有完成任务所需的最小权限,避免因一个漏洞暴露整个数据库。

5. 错误处理:不要在错误消息中泄露数据库结构或敏感信息。

6. 更新和修补:保持Web应用程序和数据库管理系统(DBMS)的更新,修复已知的安全漏洞。

理解SQL注入的工作原理并采取有效的防御措施是保障Web应用安全的重要环节。开发人员应当始终关注输入验证和数据处理的最佳实践,以降低SQL注入的风险。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2024-05-30 上传

2020-10-28 上传

2017-09-26 上传

2023-08-31 上传

2009-10-31 上传

微心微世界

- 粉丝: 5

- 资源: 35

最新资源

- C语言数组操作:高度检查器编程实践

- 基于Swift开发的嘉定单车LBS iOS应用项目解析

- 钗头凤声乐表演的二度创作分析报告

- 分布式数据库特训营全套教程资料

- JavaScript开发者Robert Bindar的博客平台

- MATLAB投影寻踪代码教程及文件解压缩指南

- HTML5拖放实现的RPSLS游戏教程

- HT://Dig引擎接口,Ampoliros开源模块应用

- 全面探测服务器性能与PHP环境的iprober PHP探针v0.024

- 新版提醒应用v2:基于MongoDB的数据存储

- 《我的世界》东方大陆1.12.2材质包深度体验

- Hypercore Promisifier: JavaScript中的回调转换为Promise包装器

- 探索开源项目Artifice:Slyme脚本与技巧游戏

- Matlab机器人学习代码解析与笔记分享

- 查尔默斯大学计算物理作业HP2解析

- GitHub问题管理新工具:GIRA-crx插件介绍