Nmap实验教程:RPC扫描与操作系统指纹识别

需积分: 0 160 浏览量

更新于2024-08-05

收藏 2.04MB PDF 举报

"NMAP实验指导书1是关于网络扫描工具Nmap的使用教程,特别提到了使用Nmap的RPC grinder (-sR)选项进行Intense Scan,即不使用Ping的扫描方式。此资源适用于Windows 2000/XP/Server 2003系统,涉及网络协议如TCP/IP、IP、socket以及常见的端口范围0~1023。Nmap不仅用于探测端口状态(open、filtered、closed、unfiltered),还能进行IP和MAC地址的识别,并支持TCP和UDP扫描。此外,Nmap还能进行服务识别,例如25/tcp (SMTP)、80/tcp (HTTP)和53/udp (DNS)等常见服务。Nmap还可以通过nmap-services和nmap-service-probes文件进行更深入的服务探测,并能执行TCP/IP指纹识别以确定操作系统的类型,如Sun Solaris。此外,Nmap还具有对RPC(远程过程调用)的支持,利用RPC grinder (-sR)进行RPC服务的扫描。在Windows环境中,Nmap通常与Winpcap和Zenmap(图形化界面)一起使用,安装文件为nmap-5.00-setup.exe,可将其解压至C:\Program Files\Nmap目录下运行nmap.exe进行操作。"

Nmap,全称为Network Mapper,是一个强大的网络扫描工具,主要用于网络安全审计和主机发现。它可以通过发送不同类型的网络包来探测目标主机的开放端口、服务、操作系统类型以及其它网络特性。在本实验指导书中,特别关注了Nmap的RPC grinder (-sR)选项,这是一种不依赖于Ping的扫描方法,可以检测到RPC(Remote Procedure Call)服务的存在,这对于识别网络上可能存在的安全漏洞非常重要。

在TCP/IP协议栈中,Nmap能够进行端口扫描,区分端口的状态,如open(开放)、filtered(被过滤)、closed(关闭)和unfiltered(未过滤)。此外,Nmap还可以进行更复杂的扫描,如使用-sO选项进行IP指纹识别,通过分析目标主机的TCP/IP栈响应来推测其操作系统类型。对于UDP扫描,可以使用-sU选项,探测那些不依赖TCP连接的服务。

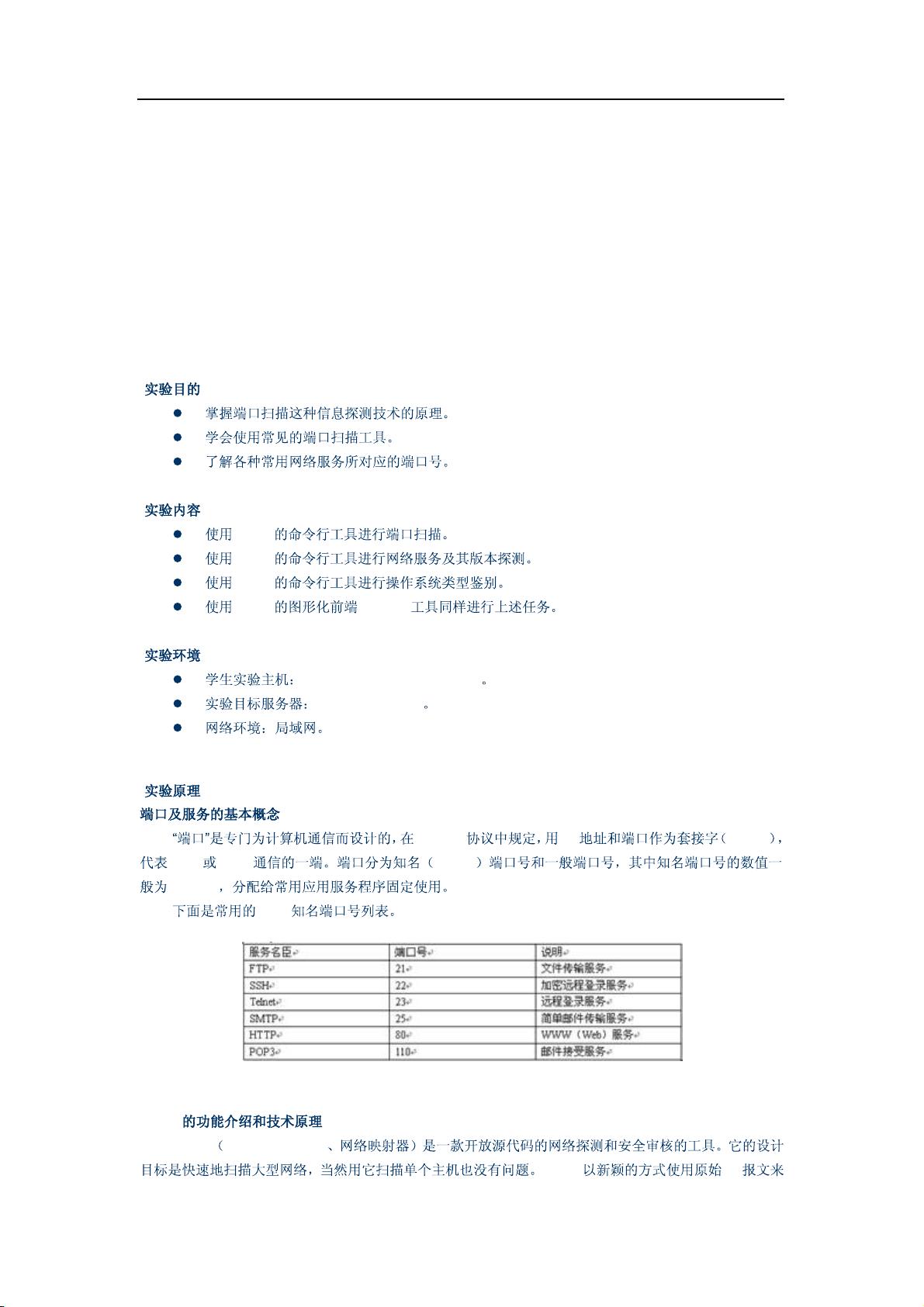

在服务识别方面,Nmap可以扫描并识别常见的网络服务,例如25/tcp对应SMTP(简单邮件传输协议),80/tcp对应HTTP(超文本传输协议),53/udp对应DNS(域名系统)。通过nmap-services文件,Nmap可以关联端口号和服务名,进一步了解网络环境中的服务配置。

Nmap的TCP/IP指纹识别功能能够识别出目标主机的操作系统,这对于安全评估和渗透测试非常有用,因为不同操作系统对网络流量的响应有所不同。例如,它可以区分基于Sun的Solaris系统和其他类型的操作系统。

在Windows环境下,Nmap通常会配合Winpcap库来捕获和分析网络数据包,以及Zenmap这个图形用户界面,以提供更直观的扫描结果展示和更友好的用户体验。Nmap的安装文件nmap-5.00-setup.exe可以安装在C:\Program Files\Nmap目录下,执行nmap.exe即可开始进行网络扫描任务。

Nmap是一个强大而全面的网络扫描工具,它在系统管理员、安全专家和研究人员的日常工作中扮演着关键角色,提供了丰富的功能来理解和管理网络环境的安全状况。

2016-11-18 上传

2022-08-03 上传

2022-07-14 上传

2019-05-26 上传

2013-01-15 上传

2013-03-24 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

经年哲思

- 粉丝: 25

- 资源: 329